Acceso sancionado para Office365 Enterprise mediante HTTP inserción de encabezados

86672

Created On 01/21/20 15:16 PM - Last Modified 03/26/21 18:03 PM

Objective

Anteriormente, existía una disposición para permitir únicamente casos sancionados de cuentas empresariales de Office365 y bloquear cuentas empresariales y de consumidores no autorizadas. Esto se hizo creando una aplicación personalizada basada en el dominio utilizado para iniciar sesión en cuentas empresariales de Office365. Sin embargo, esto ya no es posible debido a algunos cambios realizados en el extremo de Microsoft, lo que significa que cualquier tráfico correspondiente a la aplicación personalizada correspondiente a dominios sancionados se identificará como la base de la aplicación predefinida.

Environment

HTTP Función de inserción de encabezados en dispositivos Palo Alto Networks.

Procedure

La solución alternativa es utilizar la HTTP característica de inserción de encabezado.

- El primer paso es crear una categoría personalizada URL para los dominios de Microsoft.

A continuación, debemos asegurarnos de que este tráfico está descifrado.

- Cree una regla de descifrado Policy y, en la pestaña Servicio/Categoría, URL agregue la categoría que se creó en el paso URL anterior.

- En la pestaña Opciones, asegúrese de que la acción está establecida en Descifrar y de que el Tipo está establecido en SSL Proxy de reenvío.

Ahora, tenemos que editar o crear un URL perfil de filtrado.

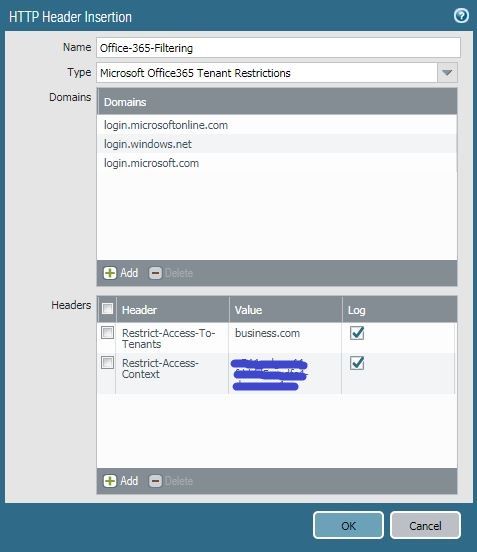

- Seleccione HTTP Inserción de encabezado en el cuadro de diálogo Perfil de URL filtrado.

- Agregue una entrada.

Proporciona Restrict-Access-To-Tenants con una lista de inquilinos a los que desea permitir que los usuarios tengan acceso.

- Puede usar cualquier dominio registrado con un inquilino para identificar al inquilino de esta lista.

Proporcione Restrict-Access-Context con el directorio ID que establece la restricción de inquilino.

- Puede encontrar el directorio ID en Azure Portal. Inicie sesión como administrador, seleccione Azure Active Directory y, a continuación, seleccione Propiedades.

docs.microsoft.com/en-us/azure/active-directory/active-directory-tenant-restrictions

La idea es modificar el encabezado con un destino de inquilino para HTTP Office365. La regla permitirá el cierre de tráfico, pero dado que está definiendo la instancia de Office365 con la que intenta autenticarse, si intentaron iniciar sesión con una cuenta de Office365 que no forma parte de ese inquilino del dominio, Microsoft la bloqueará.

Además, recuerde establecer la acción de la categoría personalizada URL que se creó para permitir en el perfil de URL filtrado. Cuando intenta tener acceso al dominio no autorizado, debería ver la página de respuesta de Microsoft como se muestra a continuación.