Sanktionierter Zugriff für Office365 Enterprise mithilfe HTTP der Headereinfügung

86670

Created On 01/21/20 15:16 PM - Last Modified 03/26/21 18:03 PM

Objective

Zuvor gab es eine Bestimmung, die nur sanktionierte Instanzen von Office365-Unternehmenskonten und das Blockieren nicht sanktionierter Unternehmens- und Verbraucherkonten zulässt. Dies wurde durch Erstellen einer benutzerdefinierten Anwendung basierend auf der Domäne, die für die Anmeldung bei Office365-Unternehmenskonten verwendet wurde, durchgeführt. Dies ist jedoch aufgrund einiger Änderungen am Microsoft-Ende nicht mehr möglich, was bedeutet, dass datenverkehrsabhängig für eine benutzerdefinierte Anwendung, die den sanktionierten Domänen entspricht, als vordefinierte Anwendungs-Office-365-Basis identifiziert wird.

Environment

HTTP Header-Einfügefunktion in Palo Alto Networks-Geräten.

Procedure

Die Problemumgehung besteht darin, die HTTP Header-Einfügungsfunktion zu verwenden.

- Der erste Schritt besteht darin, eine benutzerdefinierte URL Kategorie für die Microsoft-Domänen zu erstellen.

Als Nächstes müssen wir sicherstellen, dass dieser Datenverkehr entschlüsselt wird.

- Erstellen Sie eine Policy Entschlüsselungsregel, und fügen Sie auf der URL Registerkarte Dienst/Kategorie die Kategorie hinzu, die im vorherigen Schritt erstellt URL wurde.

- Stellen Sie auf der Registerkarte Optionen sicher, dass die Aktion auf Entschlüsseln festgelegt ist und dass der Typ auf SSL Weiterleitungsproxy festgelegt ist.

Jetzt müssen wir ein Filterprofil bearbeiten oder URL erstellen.

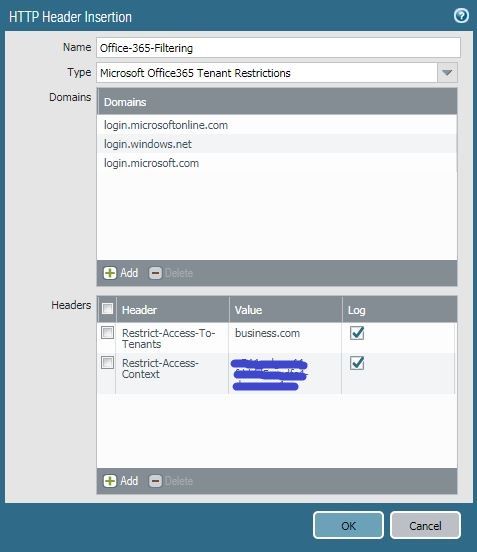

- Wählen Sie HTTP Header Insertion im URL Filterprofildialog aus.

- Fügen Sie einen Eintrag hinzu.

Sie stellen Restrict-Access-To-Tenants eine Liste der Mandanten zur Verfügung, auf die Sie Ihren Benutzern zugreifen möchten.

- Sie können jede Domäne verwenden, die bei einem Mandanten registriert ist, um den Mandanten in dieser Liste zu identifizieren.

Sie stellen Restrict-Access-Context für das Verzeichnis ID bereit, das die Mandanteneinschränkung festlegt.

- Sie finden Ihr Verzeichnis ID im Azure-Portal. Melden Sie sich als Administrator an, wählen Sie Azure Active Directory und dann Eigenschaften aus.

docs.microsoft.com/en-us/azure/active-directory/active-directory-tenant-restrictions

Die Idee ist, dass Sie den Header HTTP mit einem Mandantenziel für Office365 ändern. Die Regel lässt den Datenverkehr zu, aber da Sie definieren, gegen welche Office365-Instanz Sie auth versuchen, wenn sie versucht haben, sich mit einem Office365-Konto anzumelden, das nicht Teil dieses Mandanten Ihrer Domäne ist, blockiert Microsoft es.

Denken Sie auch daran, die Aktion der benutzerdefinierten Kategorie festzulegen, URL die im Filterprofil erstellt wurde, um sie URL zuzulassen. Wenn Sie versuchen, auf die nicht genehmigte Domäne zuzugreifen, sollte die Antwortseite von Microsoft wie folgt angezeigt werden.