Demande client

Les entrées ARP indésirables apparaissent dans la table ARP d'un périphérique de Palo Alto Networks. La table ARP est remplie d'entrées d'adresses à partir d'Internet et est proche de la limite de la table ARP.

Détails

Lorsque le pare-feu de Palo Alto Networks est déployé en mode L3, il y aura des entrées ARP pour les hôtes et les périphériques qui font partie du même réseau/sous-réseau configuré sur les interfaces du pare-feu. S'il existe des entrées ARP pour des adresses qui ne font pas partie d'un sous-réseau d'une interface de pare-feu de Palo Alto Networks, cela implique que le pare-feu exécute Proxy-ARP sur l'interface.

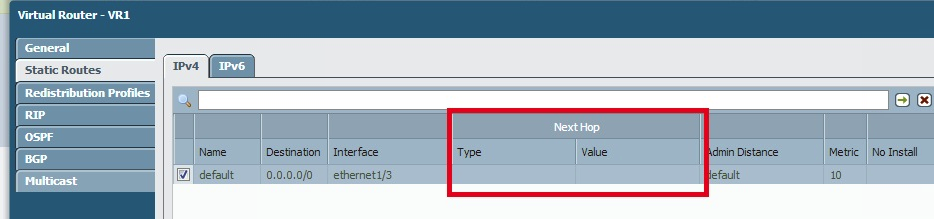

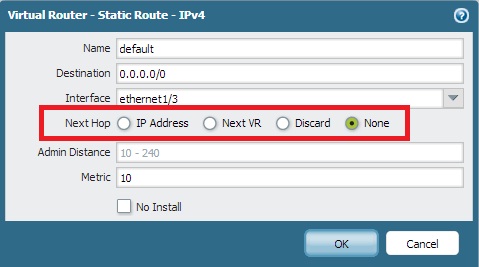

S'il existe un itinéraire statique configuré sans IP de saut suivant, tous les hôtes qui répondent du réseau de destination de l'itinéraire statique vers le pare-feu auront une entrée ARP sur le pare-feu. Voici un exemple de configuration:

Les exemples montrent un itinéraire statique par défaut configuré avec une interface sortante sélectionnée et la valeur de saut suivante définie sur None. Dans ce cas, le pare-feu de Palo Alto Networks va à ARP pour tous les hôtes dans le réseau 0.0.0.0/0 et la création d'entrées ARP pour les hôtes de répondre en arrière.

Résolution

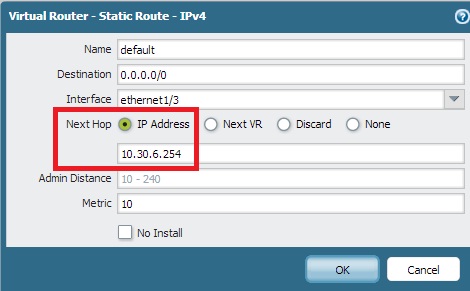

Si arping n'est pas implémenté intentionnellement sur une interface pour un sous-réseau qui n'appartient pas au pare-feu, assurez-vous de spécifier une valeur de saut suivante, comme illustré:

L'exemple de capture d'écran montre que la valeur de saut suivante est spécifiée sous la forme d'une adresse IP. Cette configuration empêchera le pare-feu PA de arping pour tous les hôtes correspondant à la route 0.0.0.0/0.

propriétaire : mvenkatesan