Incidencia

Las entradas ARP no deseadas aparecen en la tabla ARP de un dispositivo de redes palo alto. La tabla ARP está llena de entradas de direcciones de Internet y se está acercando a la limitación de la tabla ARP.

Detalles

Cuando el cortafuegos de Palo Alto Networks se implementa en el modo L3, habrá entradas ARP para los hosts y dispositivos que forman parte de la misma red/subred configurada en las interfaces del cortafuegos. Si hay entradas ARP para direcciones que no son parte de ninguna subred de cualquier interfaz de Firewall de Palo Alto Networks, implica que el Firewall está realizando proxy-ARP en la interfaz.

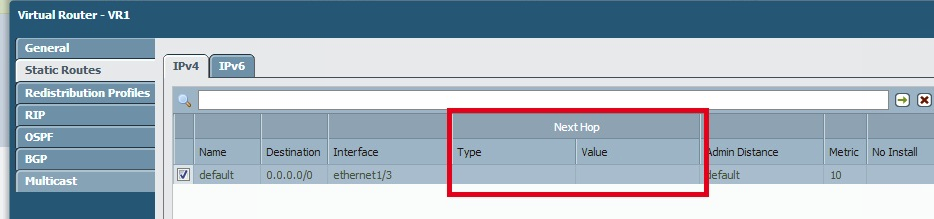

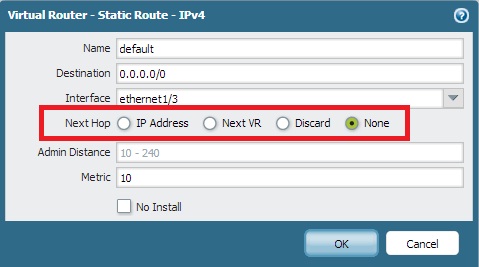

Si hay una ruta estática configurada sin una IP de salto siguiente, todos los hosts que respondan desde la red de destino de la ruta estática de vuelta al cortafuegos tendrán una entrada ARP en el cortafuegos. Aquí hay una configuración de ejemplo:

Los ejemplos muestran una ruta estática predeterminada configurada con una interfaz de salida seleccionada y el siguiente valor de salto establecido en none. En este caso, el cortafuegos de Palo Alto Networks va a ARP para todos los hosts de la red 0.0.0.0/0 y crea entradas ARP para los hosts que responden de nuevo.

Resolución

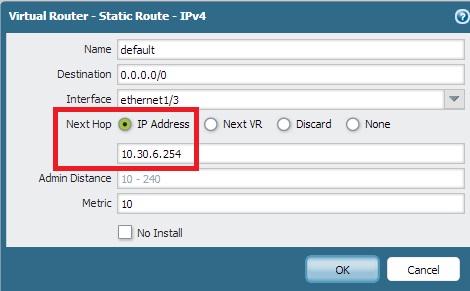

Si ARPing no se implementa intencionalmente en una interfaz para una subred que no es propiedad del cortafuegos, asegúrese de especificar un valor de salto siguiente, como se muestra:

La captura de pantalla de ejemplo muestra el valor de salto siguiente se especifica en la forma de una dirección IP. Esta configuración evitará que el servidor de seguridad PA de ARPing para todos los hosts coincida con la ruta 0.0.0.0/0.

Propietario: mvenkatesan