用于内部网络分割的 GlobalProtect 身份验证用户 ID

91974

Created On 09/26/18 19:12 PM - Last Modified 05/23/23 00:39 AM

Resolution

由Sivasekharan Rajasekaran

背景

用户 ID™使您能够识别网络上的所有用户, 并通过这样做, 它提供了基于用户的应用程序使用情况的可见性, 并使您能够根据用户和/或用户组实施安全策略。虽然用户 ID™可以使用多种技术获得, GlobalProtect 是用户 ID 最可靠的来源之一。要通过内部网络中的 GlobalProtect 获取用户 ID,必须在用户登录或登录前模式和内部网关中部署 GlobalProtect. GlobalProtect 每次在端点上发生网络状态更改时自动重新验证用户身份, 从而使用户 ID 保持最新。

目的

端点上的网络适配器状态可能会因以下几个原因而发生更改, 如从睡眠中唤醒的终结点、系统重新启动或用户登录。所有这些都将触发 GlobalProtect 重新验证用户身份。在每次这样的场合提示用户提供凭据会导致用户体验不佳。因此, 建议始终要求对内部网关进行某种形式的无缝身份验证。本文档介绍了实现对 GlobalProtect 内部网关进行无缝和透明身份验证的不同方法。

对 GlobalProtect 的透明身份验证

通过使用下列方法之一, 可以实现对 GlobalProtect 的透明身份验证:

- 客户端证书 (在所有支持的平台上可用)

- Kerberos 服务票证 (在 Windows 上支持 (启动 GlobalProtect 3.0) 和 Mac (启动 GlobalProtect 4.1))

- Windows 凭据提供程序和

- 保存的用户凭据 (在所有支持的平台上可用)

- 身份验证覆盖 cookie (在所有支持的平台上可用)

使用证书进行身份验证

将 GlobalProtect 配置为使用客户端证书进行身份验证时, 端点必须提供与证书配置文件匹配的有效客户端证书。此客户端证书必须包含 "主题" 或 "主题" Alt 字段中的用户信息。成功的身份验证后, GlobalProtect 将从客户端证书检索用户名并更新用户 ID。 应该注意的是, 只要只有一个与证书配置文件匹配的客户端证书, 证书身份验证就会透明。代理将自动使用该客户端证书进行身份验证。但是, 当多个客户端证书满足证书配置文件要求时, GlobalProtect 会提示用户从端点上的有效客户端证书列表中选择一个。虽然 GlobalProtect 要求用户仅在第一次连接期间选择客户端证书, 但用户可能不知道选择哪个证书来完成身份验证。为使其无缝且不混淆用户, 建议您通过指定证书目的 (如 OID 所示) 缩小与证书配置文件匹配的可用客户端证书的列表。有关如何使用 oid 选择证书的详细信息, 请转到此处:由 oid 选择的证书

以下是有关证书验证的示例配置和最终用户体验的简短演示:

要了解如何配置 OID 的证书选择以及如何改进用户体验, 请观看以下视频:

使用 Kerberos 进行身份验证

当使用 kerberos 身份验证配置 GlobalProtect 时, GlobalProtect 代理使用从密钥分发中心 (KDC) 获得的 kerberos 服务票证对最终用户进行无缝身份验证。只有在 Kerberos 单一登录 (SSO) 失败时, 才会提示用户输入凭据。用户需要提供的凭据类型 (在提示时) 取决于门户/网关上设置的身份验证配置文件。GlobalProtect 中的 Kerberos 身份验证仅在 Windows 和 Mac 终结点上可用。 有关 GlobalProtect 的 kerberos 身份验证的详细信息, 请参阅: Windows 内部网关的 kerberos如何设置 KDC 环境不在本文档的范围之内. 下面是一个如何为内部网关生成 Keytab 文件的示例 PowerShell, 使用 ktpass 命令创建 Keytab 文件. gw1. com 和 gw2。这是三个单独的命令, 用来制作 3 keytab 文件。请确保使用下面突出显示的大写 ACME.COM。

ktpass-princ http/门户. com@ACME. mapuser gpuser-ptype KRB5_NT_PRINCIPAL-通过 mypassword C:\Users\Administrator\Desktop\portal.keytab ktpass

-princ HTTP/int-gw1 com@ACME. mapuser-gpuser ptype-通过 mypassword C:\Users\Administrator\Desktop\int-gw1.keytab

ktpass-princ HTTP/int gw2. com@ACME. mapuser gpuser-ptype KRB5_NT_PRINCIPAL-通过 mypassword C:\Users\Administrator\Desktop\int-gw2.keytab

以下是有关 Kerberos 身份验证的示例配置和最终用户体验的简短演示:

使用 Windows SSO 进行身份验证

在 Windows 上的 GlobalProtect SSO 允许 GlobalProtect 代理使用 Windows 登录凭据进行身份验证的 GlobalProtect 门户和网关。GlobalProtect 使用 Microsoft 的凭据提供程序框架在 Windows 登录期间收集用户的登录凭据, 并向 GlobalProtect 门户和网关透明地验证用户身份。有关如何使用凭据提供程序实现 SSO 的详细信息, 请参阅:提示和技巧: GlobalProtect 的单一登录 (SSO)

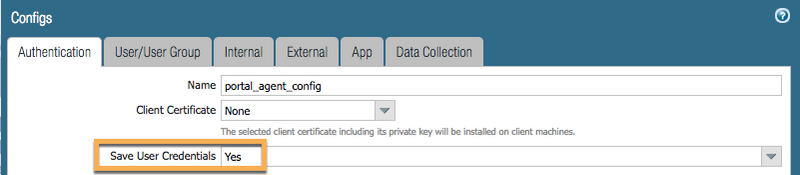

使用已保存的用户凭据进行身份验证

GlobalProtect 可以配置为记住用户在第一次连接时提供的用户名和密码。对于后续连接, GlobalProtect 使用保存的凭据提供无缝身份验证。如果用户随时更新密码, 则使用已保存凭据的 GlobalProtect 身份验证将失败, 并且会提示用户输入凭据。使用新密码成功进行身份验证后, GlobalProtect 将保存这些凭据, 并为后续连接使用更新后的凭据。GlobalProtect 支持在所有支持的端点上保存用户凭据。

使用身份验证重写 cookie 进行身份验证

GlobalProtect (从 PAN OS 7.1 和 GlobalProtect 3.1 开始) 提供了身份验证重写, 该功能可最大限度地减少用户获得身份验证的提示次数。此功能允许 GlobalProtect 在成功身份验证后从门户和/或网关获取加密的 cookie, 并使用此 cookie 进行后续身份验证只要此 cookie 有效, 用户就可以体验无缝身份验证. 有关身份验证重写的更多详细信息, 请参阅:增强的双因素身份验证