ID utilisateur authentifié avec GlobalProtect pour la segmentation de réseau interne

92353

Created On 09/26/18 19:12 PM - Last Modified 05/23/23 00:39 AM

Resolution

Par Sivasekharan Renaud

Arrière-plan

User-ID ™ vous permet d'identifier tous les utilisateurs de votre réseau et en faisant cela, il fournit une visibilité dans l'utilisation d'applications basée sur les utilisateurs et vous donne la possibilité d'appliquer des stratégies de sécurité basées sur les utilisateurs et/ou les groupes d'utilisateurs. Bien que l'utilisateur-ID ™ puisse être obtenu en utilisant une variété de techniques, GlobalProtect est l'une des sources les plus fiables de l'utilisateur-ID. Pour obtenir l'ID utilisateur via GlobalProtect dans un réseau interne, GlobalProtect doit être déployé en mode d'ouverture de session utilisateur ou de pré-ouverture de session et avec des passerelles internes. GlobalProtect maintient l'ID utilisateur à jour en ré-authentifier automatiquement l'utilisateur chaque fois qu'il y a une modification d'État du réseau sur le point de terminaison.

Objectif

L'état de la carte réseau sur le point de terminaison peut changer pour plusieurs raisons, telles que la terminaison de l'éveil du sommeil, le redémarrage du système ou les utilisateurs qui se reconnectent. Tous ces éléments déclenchent GlobalProtect pour ré-authentifier l'utilisateur. Incitant l'utilisateur pour les informations d'identification à chaque occasion de cette sorte conduirait à une mauvaise expérience utilisateur. Ainsi, il est recommandé de toujours exiger une certaine forme d'authentification transparente pour les passerelles internes. Ce document décrit différentes façons d'obtenir une authentification transparente et transparente pour les passerelles internes GlobalProtect.

Authentification transparente pour GlobalProtect

L'authentification transparente à GlobalProtect peut être obtenue en utilisant l'une des méthodes suivantes:

- Certificats clients (disponibles sur toutes les plates-formes supportées)

- Tickets de service Kerberos (pris en charge sous Windows (démarrage de GlobalProtect 3,0) et sur Mac (démarrage de GlobalProtect 4,1))

- Fournisseurs d'informations d'identification Windows et

- Informations d'identification de l'utilisateur enregistrées (disponibles sur toutes les plates-formes prises en charge)

- Cookies de substitution d'authentification (disponibles sur toutes les plates-formes prises en charge)

Authentifier à l'aide de certificats

Lorsque GlobalProtect est configuré pour authentifier à l'aide de certificats clients, le point de terminaison doit présenter un certificat client valide qui correspond au profil de certificat. Ce certificat client doit contenir les informations utilisateur dans les champs Alt objet ou objet. Une fois l'authentification réussie, GlobalProtect récupère le nom d'utilisateur à partir du certificat client et met à jour l'identifiant. Il est à noter que l'authentification de certificat serait transparente tant qu'il n'y a qu'un seul certificat client qui correspond au profil de certificat. L'agent utilise automatiquement ce certificat client pour l'authentification. Toutefois, lorsque plusieurs certificats clients satisfont aux exigences du profil de certificat, GlobalProtect invite l'utilisateur à en sélectionner un dans une liste de certificats clients valides sur le point de terminaison. Bien que GlobalProtect exige que les utilisateurs sélectionnent le certificat client uniquement au cours de la première connexion, les utilisateurs peuvent ne pas savoir quel certificat choisir pour terminer l'authentification. Pour la rendre transparente et ne pas confondre l'utilisateur, il est recommandé de restreindre la liste des certificats clients disponibles qui correspondent au profil de certificat en spécifiant le but du certificat (comme indiqué par l'OID). Pour plus d'informations sur l'utilisation de la sélection de certificat par OID, allez ici: sélection de certificat par OID

Voici une courte démo sur la configuration de l'échantillon et l'expérience utilisateur final avec l'authentification de certificat:

Pour savoir comment configurer la sélection de certificats par OID et comment cela améliore l'expérience utilisateur, regardez cette vidéo:

Authentifier à l'aide de Kerberos

Lorsque GlobalProtect est configuré avec l'authentification Kerberos, GlobalProtect agent utilise le ticket de service Kerberos obtenu à partir du centre de distribution de clés (KDC) pour authentifier de manière transparente l'utilisateur final. Uniquement si l'authentification unique (SSO) Kerberos échoue, l'utilisateur est invité à demander des informations d'identification. Le type d'informations d'identification que l'utilisateur doit fournir (lorsque vous y êtes invité) dépend du profil d'authentification défini sur le portail/passerelle. L'authentification Kerberos dans GlobalProtect est disponible uniquement sur les points de terminaison Windows & Mac. Pour plus d'informations sur l'authentification Kerberos pour GlobalProtect, consultez: Kerberos pour la passerelle interne pour Windows Comment configurer un environnement KDC est en dehors de la portée de ce document. Voici un exemple sur la façon de générer le fichier keytab pour les passerelles internes int-GW1.acme.com et int-GW2.acme.com dans Windows PowerShell, utilisez la commande Ktpass pour créer le fichier keytab. Ce sont trois commandes distinctes, pour faire 3 fichiers keytab. Assurez-vous d'utiliser les majuscules Acme.com comme indiqué ci-dessous.

Ktpass-princ http/Portal.acme.com@ACME.COM-mapuser GPU-PTapez KRB5_NT_PRINCIPAL-Pass monmotdepasse-out C:\Users\Administrator\Desktop\portal.keytab Ktpass

-princ http/int-GW1.acme.com@ACME.COM-mapuser GPU-PTapez KRB5_NT_PRINCIPAL- Pass monmotdepasse-out C:\Users\Administrator\Desktop\int-GW1.keytab

Ktpass-princ http/int-GW2.acme.com@ACME.COM-mapuser GPU-PTapez KRB5_NT_PRINCIPAL-Pass monmotdepasse-out C:\Users\Administrator\Desktop\int-GW2.keytab

Voici une courte démo sur la configuration de l'échantillon et l'expérience utilisateur final avec l'authentification Kerberos:

Authentification à l'aide de l'authentification unique Windows

GlobalProtect SSO sur Windows permet aux agents de la GlobalProtect d’utiliser les informations d’identification de connexion Windows pour authentifier avec le portail GlobalProtect et une passerelle. GlobalProtect utilise l'infrastructure du fournisseur d'informations d'identification de Microsoft pour collecter les informations d'identification de connexion de l'utilisateur pendant la connexion Windows et authentifier de manière transparente l'utilisateur sur le portail et la passerelle GlobalProtect. Pour plus d'informations sur la façon d'atteindre SSO à l'aide de fournisseurs d'informations d'identification, consultez: Tips & astuces: Single Sign -on (SSO) pour GlobalProtect

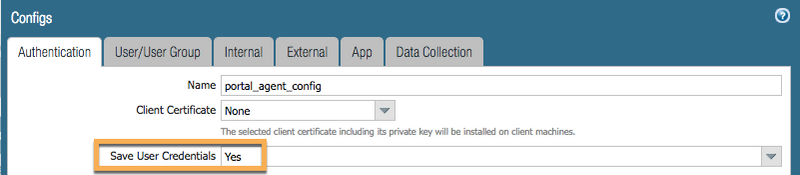

Authentification à l'aide des informations d'identification utilisateur enregistrées

GlobalProtect peut être configuré pour mémoriser le nom d'utilisateur et le mot de passe qu'il fournit au moment de la première connexion. Pour les connexions suivantes, GlobalProtect utilise les informations d'identification enregistrées pour fournir une authentification transparente. Si l'utilisateur met à jour le mot de passe à tout moment, l'authentification GlobalProtect à l'aide des informations d'identification enregistrées échouerait et l'utilisateur serait invité à obtenir des informations d'identification. Lors de l'authentification réussie à l'aide du nouveau mot de passe, GlobalProtect enregistre ces informations d'identification et utilise les informations d'identification mises à jour pour les connexions suivantes. GlobalProtect prend en charge l'enregistrement des informations d'identification de l'utilisateur sur tous les points de terminaison pris en charge.

Authentifier à l'aide des cookies override d'authentification

GlobalProtect (en commençant par Pan OS 7,1 et GlobalProtect 3,1) offre une substitution d'authentification, une fonctionnalité qui minimise le nombre de fois qu'un utilisateur est invité à l'authentification. Cette fonctionnalité permet à GlobalProtect d'obtenir un cookie chiffré à partir du portail et/ou de la passerelle lors d'une authentification réussie et d'utiliser ce cookie pour les utilisateurs d'authentification suivants peuvent expérimenter une authentification transparente tant que ce cookie est valide. Pour plus d'informations sur la substitution d'authentification, reportez-vous à: authentification renforcée à deux facteurs