ID de usuario autenticado con GlobalProtect para segmentación de red interna

92343

Created On 09/26/18 19:12 PM - Last Modified 05/23/23 00:39 AM

Resolution

Por Sivasekharan Rajasekaran

Fondo

User-ID ™ le permite identificar a todos los usuarios de su red y, al hacerlo, proporciona visibilidad en el uso de las aplicaciones basándose en los usuarios y le da la capacidad de aplicar políticas de seguridad basadas en usuarios y/o grupos de usuarios. Aunque User-ID ™ podría obtenerse utilizando una variedad de técnicas, GlobalProtect es una de las fuentes más confiables de User-ID. Para obtener el identificador de usuario mediante GlobalProtect en una red interna, GlobalProtect debe implementarse en modo de inicio de sesión o de inicio de sesión de usuario y con gateways internos. GlobalProtect mantiene el ID de usuario actualizado al volver a autenticar automáticamente al usuario cada vez que hay un cambio de estado de red en el extremo.

Propósito

El estado del adaptador de red en el extremo podría cambiar por varias razones, como el extremo que se despierta del sueño, los reinicios del sistema o los usuarios que se vuelven a firmar. Todos estos desencadenarían GlobalProtect para volver a autenticar al usuario. La incitación al usuario para obtener credenciales en cada ocasión podría llevar a una mala experiencia del usuario. Por lo tanto, se recomienda siempre requerir alguna forma de autenticación sin fisuras a gateways internos. Este documento describe diferentes formas de lograr una autenticación transparente y sin fisuras para GlobalProtect gateways internos.

Autenticación transparente a GlobalProtect

La autenticación transparente a GlobalProtect se puede lograr utilizando uno de los métodos siguientes:

- Certificados de cliente (disponibles en todas las plataformas soportadas)

- Entradas de servicio Kerberos (soportadas en Windows (a partir de GlobalProtect 3,0) y en Mac (a partir de GlobalProtect 4,1))

- Proveedores de credenciales de Windows y

- Credenciales de usuario guardadas (disponibles en todas las plataformas soportadas)

- Cookies de reemplazo de autenticación (disponibles en todas las plataformas soportadas)

Autenticar mediante certificados

Cuando GlobalProtect se configura para autenticar mediante certificados de cliente, el extremo debe presentar un certificado de cliente válido que coincida con el perfil de certificado. Este certificado de cliente debe contener la información del usuario, ya sea en el asunto o en los campos Alt. Una vez autenticada la autenticación, GlobalProtect recuperaría el nombre de usuario del certificado de cliente y actualizaría el ID. Debe tenerse en cuenta que la autenticación de certificados sería transparente siempre y cuando sólo exista un certificado de cliente que coincida con el perfil de certificado. El agente utiliza automáticamente ese certificado de cliente para la autenticación. Sin embargo, cuando varios certificados de cliente cumplen los requisitos del perfil de certificado, GlobalProtect solicita al usuario que seleccione uno de una lista de certificados de cliente válidos en el extremo. Aunque GlobalProtect requiere que los usuarios seleccionen el certificado de cliente sólo durante la primera conexión, es posible que los usuarios no sepan qué certificado seleccionar para completar la autenticación. Para que sea transparente y no confunda al usuario, se recomienda limitar la lista de certificados de cliente disponibles que coincidan con el perfil de certificado especificando el propósito del certificado (como se indica en el OID). Para obtener más información sobre cómo utilizar la selección de certificados por OID, vaya aquí: selección de certificados por OID

A continuación se muestra una breve demostración sobre la configuración de ejemplo y la experiencia del usuario final con autenticación de certificados:

Para saber cómo configurar la selección de certificados por OID y cómo mejora la experiencia del usuario, vea este vídeo:

Autenticar mediante Kerberos

Cuando GlobalProtect está configurado con autenticación Kerberos, GlobalProtect Agent utiliza el ticket de servicio Kerberos obtenido del centro de distribución de claves (KDC) para autenticar sin problemas al usuario final. Sólo si falla Kerberos Single Sign-on (SSO), el usuario recibirá las credenciales. El tipo de credenciales que el usuario necesita proporcionar (cuando se le solicite) depende del perfil de autenticación establecido en el portal/Gateway. La autenticación Kerberos en GlobalProtect está disponible sólo en los extremos de Windows & Mac. Para obtener más información sobre la autenticación Kerberos para GlobalProtect, consulte: Kerberos para Gateway interno para Windows Cómo configurar un entorno KDC está fuera del ámbito de este documento. A continuación se muestra un ejemplo de cómo generar el archivo keytab para gateways internos int-GW1.acme.com y int-GW2.acme.com en Windows PowerShell, utilice el comando ktpass para crear el archivo keytab. Estos son tres comandos separados, para hacer 3 archivos keytab. Asegúrese de utilizar Acme.com en mayúsculas como se indica a continuación.

ktpass-princ http/portal.acme.com@ACME.COM-mapuser GPU-Ptype KRB5_NT_PRINCIPAL-Pass mi contraseña-out C:\Users\Administrator\Desktop\portal.keytab ktpass

-princ http/int-GW1.acme.com@ACME.COM-mapuser gpuer-Ptype KRB5_NT_PRINCIPAL- Pass mi contraseña-out C:\Users\Administrator\Desktop\int-GW1.keytab

ktpass-princ http/int-GW2.acme.com@ACME.COM-mapuser GPU-Ptype KRB5_NT_PRINCIPAL-Pass mi contraseña-out C:\Users\Administrator\Desktop\int-GW2.keytab

A continuación se muestra una breve demostración sobre la configuración de ejemplo y la experiencia del usuario final con la autenticación Kerberos:

Autenticación mediante SSO de Windows

GlobalProtect SSO en Windows permite que los agentes de GlobalProtect usar credenciales de inicio de sesión de Windows para autenticar con el portal GlobalProtect y gateway. GlobalProtect utiliza el marco de proveedores de credenciales de Microsoft para recopilar las credenciales de inicio de sesión del usuario durante el inicio de sesión de Windows y autenticar de forma transparente al usuario en el portal GlobalProtect y Gateway. Para obtener más información sobre cómo obtener SSO utilizando los proveedores de credenciales, consulte: consejos y trucos: Single Sign-on (SSO) para GlobalProtect

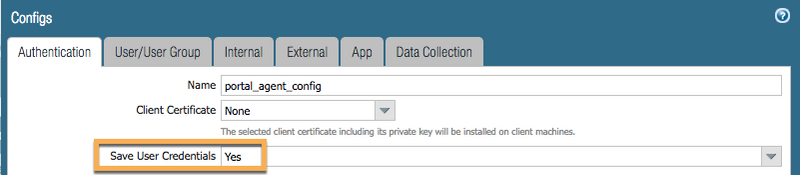

Autenticación mediante credenciales de usuario guardadas

GlobalProtect puede configurarse para recordar el nombre de usuario y la contraseña que proporciona el usario en el momento de la primera conexión. Para conexiones posteriores, GlobalProtect utiliza las credenciales guardadas para proporcionar autenticación sin fisuras. Si el usuario actualiza la contraseña en cualquier momento, la autenticación GlobalProtect mediante credenciales guardadas fallaría y el usuario se le solicitaría credenciales. Tras la autenticación correcta mediante la nueva contraseña, GlobalProtect guarda esas credenciales y utiliza las credenciales actualizadas para las conexiones posteriores. GlobalProtect admite el ahorro de credenciales de usuario en todos los extremos admitidos.

Autenticar mediante cookies de anulación de autenticación

GlobalProtect (comenzando con pan os 7,1 y GlobalProtect 3,1) ofrece override de autenticación, una característica que minimiza el número de veces que un usuario recibe la pregunta de autenticación. Esta característica permite a GlobalProtect obtener una cookie cifrada de portal y/o Gateway sobre la autenticación correcta y utilizar esta cookie para que los usuarios de autenticación subsecuentes puedan experimentar una autenticación sin fisuras siempre y cuando esta cookie sea válida. Para obtener más información sobre la anulación de autenticación, consulte: autenticación de dos factores mejorada