Authentifizierte User-ID mit globalprotect für die interne Netzwerksegmentierung

92351

Created On 09/26/18 19:12 PM - Last Modified 05/23/23 00:39 AM

Resolution

Von sivasekharan rajasekaran

Hintergrund

User-ID ™ ermöglicht es Ihnen, alle Benutzer in Ihrem Netzwerk zu identifizieren und dadurch die Sichtbarkeit in der Anwendungs Nutzung auf der Grundlage der Nutzer zu ermöglichen und Ihnen die Möglichkeit zu geben, Sicherheitsrichtlinien auf der Grundlage von Benutzern und/oder Benutzergruppen durchzusetzen. Obwohl User-ID ™ mit einer Vielzahl von Techniken gewonnen werden konnte, ist globalprotect eine der zuverlässigsten Quellen für User-ID. Um die User-ID über globalprotect in einem internen Netzwerk zu erhalten, muss globalprotect im User-Logon oder Pre-Logon-Modus und mit internen Gateways eingesetzt werden. Globalprotect hält die User-ID auf dem neuesten Stand, indem Sie den Benutzer bei jeder Änderung des netzzustands am Endpunkt automatisch neu authentifiziert.

Zweck

Der Status des Netzwerkadapters am Endpunkt könnte sich aus mehreren Gründen ändern, wie zum Beispiel dem Endpunkt, der aus dem Schlaf erwacht, System-Neustarts oder Benutzer, die sich wieder anmelden. All dies würde globalprotect dazu veranlassen, den Benutzer erneut zu authentifizieren. Die Aufforderung an den Benutzer, bei jeder solchen Gelegenheit nach Referenzen zu suchen, würde zu einer schlechten Benutzererfahrung führen. Es wird daher empfohlen, immer eine Art nahtlose Authentifizierung an internen Gateways zu benötigen. In diesem Dokument werden verschiedene Möglichkeiten beschrieben, um eine nahtlose und transparente Authentifizierung an globalprotect-internen Gateways zu erreichen.

Transparente Authentifizierung bei globalprotect

Eine transparente Authentifizierung an globalprotect kann mit einer der folgenden Methoden erreicht werden:

- Kundenzertifikate (verfügbar auf allen unterstützten Plattformen)

- Kerberos Service Tickets (unterstützt auf Windows (ab globalprotect 3,0) & auf Mac (ab globalprotect 4,1))

- Windows-Credential-Provider und

- Gespeicherte Benutzerberechtigungen (verfügbar auf allen unterstützten Plattformen)

- Authentifizierung überschreiben Cookies (auf allen unterstützten Plattformen verfügbar)

Authentifizieren mit Zertifikaten

Wenn globalprotect so konfiguriert ist, dass es mit Client-Zertifikaten authentifiziert wird, muss der Endpunkt ein gültiges Client-Zertifikat vorlegen, das dem Zertifikats Profil entspricht. Dieses kundenzertifikat muss die Nutzer Informationen entweder im Betreff oder Betreff alt-Felder enthalten. Nach erfolgreicher Authentifizierung würde globalprotect den Benutzernamen aus dem Client-Zertifikat abrufen und die User-ID aktualisieren. Es ist zu beachten, dass die Authentifizierung des Zertifikats transparent wäre, solange es nur ein kundenzertifikat gibt, das dem Zertifikats Profil entspricht. Der Agent verwendet dieses Client-Zertifikat automatisch für die Authentifizierung. Wenn jedoch mehrere Client-Zertifikate die Anforderungen des Zertifikats Profils erfüllen, fordert globalprotect den Nutzer auf, eine aus einer Liste gültiger Kundenzertifikate am Endpunkt auszuwählen. Während globalprotect von den Nutzern verlangt, das Client-Zertifikat nur während der ersten Verbindung auszuwählen, wissen die Nutzer vielleicht nicht, welches Zertifikat Sie auswählen sollen, um die Authentifizierung abzuschließen. Um es nahtlos zu machen und den Benutzer nicht zu verwirren, wird empfohlen, die Liste der verfügbaren Client-Zertifikate, die dem Zertifikats Profil entsprechen, durch die Angabe des Zertifikats zwecks zu verkleinern (wie vom OID angegeben). Weitere Informationen zur Verwendung der Zertifikats Auswahl durch OID finden Sie hier: Zertifikats Auswahl per OID

Hier ist eine kurze Demo zur Proben Konfiguration und Endbenutzer-Erfahrung mit Zertifikats Authentifizierung:

Um zu wissen, wie man die Zertifikats Auswahl per OID konfiguriert und wie das die Benutzererfahrung verbessert, schauen Sie sich dieses Video an:

Authentifizieren mit Kerberos

Wenn globalprotect mit Kerberos-Authentifizierung konfiguriert ist, verwendet globalprotect Agent Kerberos Service-Ticket, das vom Key Distribution Center (KDC) bezogen wird, um den Endverbraucher nahtlos zu authentifizieren. Nur wenn Kerberos Single Sign-on (SSO) ausfällt, wird der Nutzer nach Beglaubigungen gefragt. Die Art der Berechtigungen, die der Benutzer angeben muss (wenn er aufgefordert wird), hängt vom Authentifizierungs Profil ab, das auf dem Portal/Gateway gesetzt ist. Kerberos Authentifizierung in globalprotect ist nur auf Windows & Mac Endpunkte verfügbar. Weitere Informationen zur Kerberos-Authentifizierung für globalprotect finden Sie unter: Kerberos für internes Gateway für Windows wie man eine KDC-Umgebung einrichten kann, ist außerhalb des Geltungsbereichs dieses Dokuments. Hier ist ein Beispiel, wie man die Keytab-Datei für interne Gateways int-GW1.acme.com und int-GW2.acme.com in Windows PowerShell generiert, verwenden Sie den ktpass-Befehl, um die Keytab-Datei zu erstellen. Das sind drei separate Befehle, um 3 keytab-Dateien zu erstellen. Achten Sie darauf, Großbuchstaben acme.com zu verwenden, wie unten hervorgehoben.

ktpass-princ http/Portal.acme.com@ACME.COM-mapuser gpuser-pType KRB5_NT_PRINCIPAL-Pass mypassword-out C:\Users\Administrator\Desktop\portal.keytab

ktpass-princ http/int-GW1.acme.com@ACME.COM-mapuser gpuser-pType KRB5_NT_PRINCIPAL- Pass mypassword-out C:\Users\Administrator\Desktop\int-GW1.keytab

ktpass-princ http/int-GW2.acme.com@ACME.COM-mapuser gpuser-pType KRB5_NT_PRINCIPAL-Pass mypasswort-out C:\Users\Administrator\Desktop\int-GW2.keytab

Hier ist eine kurze Demo zur Proben Konfiguration und Endbenutzer-Erfahrung mit Kerberos-Authentifizierung:

Authentifizieren mit Windows SSO

GlobalProtect SSO auf Windows können GlobalProtect Agenten Windows-Login-Daten verwenden, um mit GlobalProtect Portal und Gateway zu authentifizieren. Globalprotect nutzt Microsofts Berechtigungs Anbieter-Framework, um die Login-Berechtigungen des Nutzers während des Windows-Login zu sammeln und den Benutzer transparent auf das globalprotect-Portal und das Gateway zu authentifizieren. Weitere Informationen zur Erreichung von SSO mit Hilfe von Credential-Anbietern finden Sie unter: Tipps & Tricks: Single Sign-on (SSO) für globalprotect

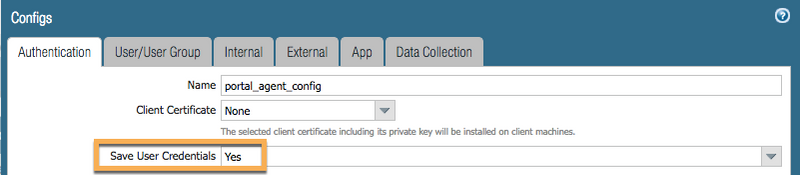

Authentifizieren mit gespeicherten Benutzerdaten

Globalprotect kann so konfiguriert werden, dass er sich den Benutzernamen und das Passwort anschaut, das der Benutzer zum Zeitpunkt der ersten Verbindung bereitstellt. Für nachfolgende Verbindungen nutzt globalprotect die gespeicherten Berechtigungen, um eine nahtlose Authentifizierung zu ermöglichen. Wenn der Benutzer das Passwort jederzeit aktualisiert, würde die globalprotect-Authentifizierung mit gespeicherten Berechtigungen fehlschlagen und der Benutzer würde nach Beglaubigungen gefragt werden. Nach erfolgreicher Authentifizierung mit dem neuen Passwort speichert globalprotect diese Berechtigungen und verwendet die aktualisierten Berechtigungen für nachfolgende Verbindungen. Globalprotect unterstützt das Speichern von Benutzer Zertifikaten an allen unterstützten Endpunkten.

Authentifizieren mit Authentifizierungs-override-Cookies

Globalprotect (beginnend mit Pan OS 7,1 und globalprotect 3,1) bietet Authentifizierungs Überschreitung, eine Funktion, die die Anzahl der Male, die ein Benutzer zur Authentifizierung veranlasst wird, minimiert. Diese Funktion ermöglicht es globalprotect, ein verschlüsseltes Cookie von Portal und/oder Gateway nach erfolgreicher Authentifizierung zu erhalten und dieses Cookie für nachfolgende Authentifizierungs Benutzer zu verwenden, die eine nahtlose Authentifizierung erfahren können, solange dieses Cookie gültig ist. Weitere Details zum Authentifizierungs-override finden Sie unter: Erweiterte zwei-Faktor- Authentifizierung