症状

与在防火墙和其他 Layer-3 设备上进行的实际 PCAPs 相比, 在帕洛阿尔托网络防火墙的威胁日志详细信息中, 通信的方向颠倒/反转。

示例

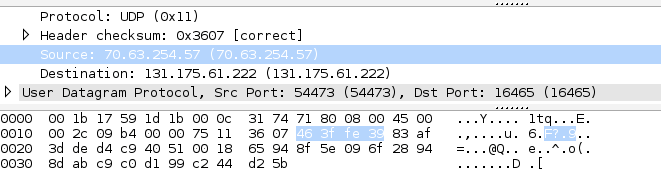

帕洛阿尔托网络防火墙的 PCAP (下) 显示:

- 来源 IP: 70.63.254.57

- 目的地 IP: 131.175.61.222

路由器 (上游) 日志显示:

6月26日 18:53:48: % SEC-6-IPACCESSLOGP: 列表 vlan106-out 允许 udp 70.63.254.57 (54473)->> 131.175.61.222 (16465), 1 数据包

- 来源 IP: 70.63.254.57

- 目的地 IP: 131.175.61.222

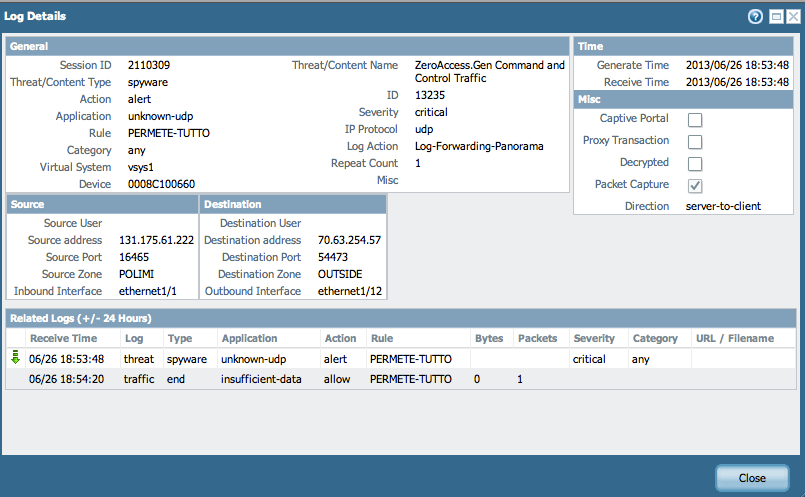

防火墙上的威胁日志显示:

- 来源 IP: 131.175.61.222

- 目的地 IP: 70.63.254.57

注意:源和目标 IP (其各自的端口) 是颠倒/反转的.

下面的示例显示来自威胁日志项的相应详细信息:

原因 1:

帕洛阿尔托网络防火墙记录威胁、数据筛选或文件阻止事件 (包括间谍软件), 其基础是第一个可疑数据包的来源, 而不是会话的建立方向。但是, 通信日志源区域基于谁启动会话。

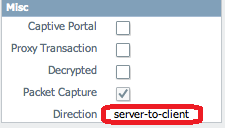

在上述威胁日志详细信息的示例中, 流的方向显示为服务器到客户端, 如下所示:

初始连接方向是从客户端到服务器 (70.63.254.57 到 131.175.61.222)。但是, 在这种情况下, 威胁来自服务器, 面向客户端。因此, 威胁日志显示服务器到客户端的方向.

原因 2:

另一个可以看到反向方向的实例是检测僵尸网络的一小部分, 通常来自于一个 C2 服务器的受害者 bot。然而, 其中一些机器人生成随机 IPs 或执行其他 P2P 试图找到 bot 主机。因此, 如果网络上暴露了开放的 UDP 端口, 则会发现这些漫游机器人试图在网络中查找 bot 主机, 而宿主甚至可能不存在。这就是攻击者在网络中显示为不存在的主机的原因, 因为签名知道连接的另一端是受感染的 bot ("受害者"), 而不存在的主机是攻击者, 因为帕洛阿尔托截获的通信网络防火墙通常从 bot 到 C2 服务器。

所有者: ppatel