問題の状況

トラフィックの方向は、ファイアウォールと他のレイヤ3デバイスで撮影した実際の PCAPs と比較した場合、パロアルトネットワークファイアウォール上の脅威ログの詳細で反転/反転されます。

例

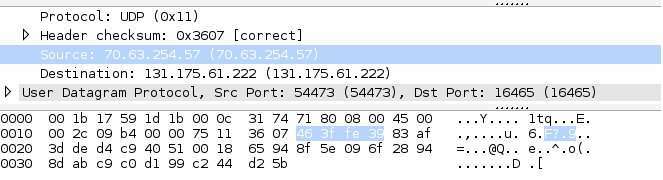

PCAP (下) は、パロアルトネットワークのファイアウォールを示しています:

- ソース IP: 70.63.254.57

- 宛先 IP: 131.175.61.222

ルータ (上流) のログが表示されます:

6月 26 18:53:48: % SEC-6-IPACCESSLOGP: リスト vlan106-許可された udp 70.63.254.57 (54473)-> 131.175.61.222 (16465)、1パケット

- ソース IP: 70.63.254.57

- 宛先 IP: 131.175.61.222

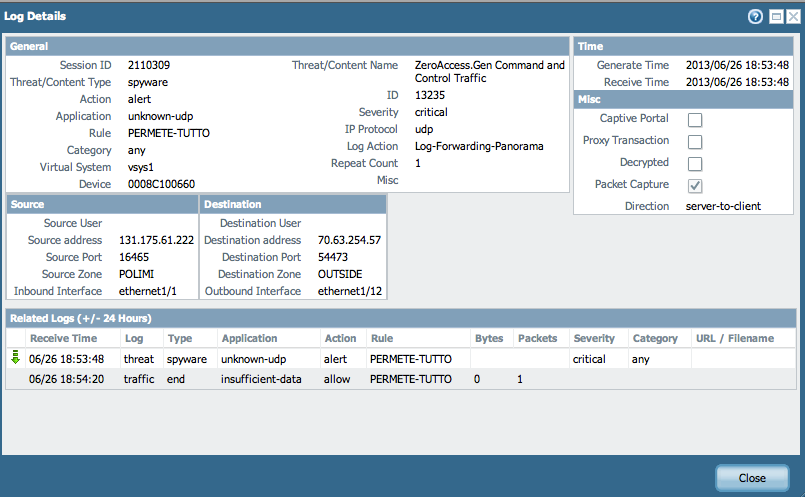

ファイアウォールの脅威ログが表示されます。

- ソース IP: 131.175.61.222

- 宛先 IP: 70.63.254.57

注:送信元と宛先の IP (それぞれのポート) は反転/反転されます。

次の例は、脅威ログエントリからの対応する詳細を示しています。

原因 1:

パロアルトネットワークファイアウォールでは、脅威、データフィルタリング、またはファイルブロックイベント (スパイウェアを含む) が、最初の疑わしいパケットの発生場所に基づいて、セッションの確立方向とは異なり、ログに記録されます。ただし、トラフィックログソースゾーンは、セッションの開始者に基づいています。

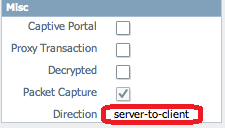

上記の脅威ログの詳細の例では、次に示すように、フローの方向がサーバーからクライアントに表示されます。

最初の接続方向は、クライアントからサーバー (70.63.254.57 ~ 131.175.61.222) です。ただし、この場合、脅威はサーバーからクライアントの方に発信されます。したがって、脅威ログには、サーバーからクライアントへの方向が示されます。

原因 2:

逆方向を見ることができる別のインスタンスは、通常、被害者のボットから C2 サーバーに来るボットネットのトラフィックの一部を検出しています。しかし、これらのボットのいくつかは、ランダムな IPs を生成したり、ボットマスターを見つけるために他の P2P の試みを実行します。その結果、ネットワーク上で公開されている UDP ポートがある場合、これらのボットがネットワーク内でボットマスタを見つけようとし、ホストが存在していない可能性があることが観察されます。これは、攻撃者がネットワーク内に存在しないホストとして表示される理由です, 署名は、接続のもう一方の端が感染したボットであることを知っているので ("被害者") と存在しないホストは、攻撃者である, ので、通信は、ネットワークファイアウォールは通常、ボットから C2 サーバーへのものです。

所有者: ppatel