Síntoma

La dirección del tráfico se invierte/se invierte en los detalles del registro de amenazas en el cortafuegos de Palo Alto Networks en comparación con PCAPs reales tomadas en el firewall y los otros dispositivos Layer-3.

Ejemplo

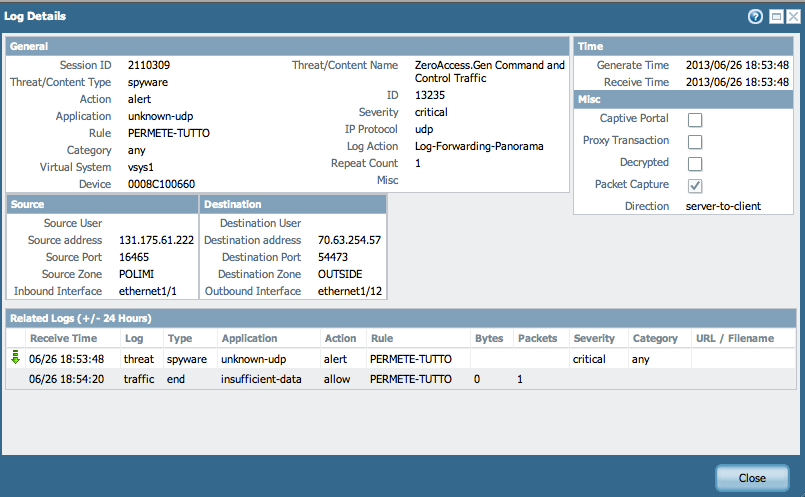

El PCAP (abajo) en el cortafuegos de Palo Alto Networks muestra:

- IP de origen: 70.63.254.57

- IP de destino: 131.175.61.222

El registro del router (upstream) muestra:

Jun 26 18:53:48: % SEC-6-IPACCESSLOGP: List vlan106-out UDP permitido 70.63.254.57 (54473)-> 131.175.61.222 (16465), 1 paquete

- IP de origen: 70.63.254.57

- IP de destino: 131.175.61.222

El registro de amenazas en el cortafuegos muestra:

- IP de origen: 131.175.61.222

- IP de destino: 70.63.254.57

Nota: la IP de origen y de destino (con sus respectivos puertos) se invierten/invierten.

El ejemplo siguiente muestra los detalles correspondientes de la entrada de registros de amenazas:

Causa 1:

El Firewall de Palo Alto Networks registra los eventos de amenaza, filtrado de datos o bloqueo de archivos, incluido el software espía, basándose en el origen del primer paquete sospechoso, en lugar de la dirección del establecimiento de sesión. Sin embargo, la zona de origen del registro de tráfico se basa en quién inicia la sesión.

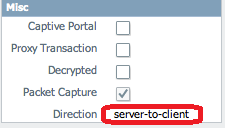

En el ejemplo anterior de los detalles del registro de amenazas, la dirección del flujo se muestra como servidor a cliente, como se muestra aquí:

La dirección de conexión inicial es de cliente a servidor (70.63.254.57 a 131.175.61.222). Sin embargo, en este caso, la amenaza se origina desde el servidor, hacia el cliente. Por lo tanto, el registro de amenazas muestra la dirección como servidor a cliente.

Causa 2:

Otra instancia en la que se puede ver la dirección inversa es detectar una parte del tráfico de bots que normalmente proviene de un bot víctima a un servidor C2. Sin embargo, algunos de estos bots generan IPS aleatorias o realizan otros intentos de P2P para encontrar al maestro bot. Como resultado, si hay puertos UDP abiertos expuestos en la red, se observará que estos bots intentan encontrar maestros bot dentro de la red y el host puede que ni siquiera exista. Esta es la razón por la que el atacante aparece como un host inexistente dentro de la red, porque la firma sabe que el otro extremo de la conexión es un bot infectado ("víctima") y el huésped inexistente es el atacante, porque la comunicación interceptada por palo alto Networks Firewall es normalmente de un bot a un servidor C2.

Propietario: ppatel