La siguiente información describe los puertos utilizados para la comunicación entre el Firewall de Palo Alto Networks,

Agente de ID de usuario (así como para ID de usuario de agente) y comunicación de controlador de dominio de Active Directory

Protocolos.

Protocolos

1. LDAP (puertos utilizados para hablar con > LDAP (para la autenticación y la asignación de grupos)

• TCP 389 > puerto TCP 389 y 636 para LDAPS (LDAP seguro)

• TCP 3268 > catálogo global está disponible de forma predeterminada en los puertos 3268 y 3269 para LDAPS

2. Radio: el puerto UDP 1812 se utiliza para la autenticación RADIUS. Algunos servidores de acceso a la red podrían utilizar

Puerto UDP 1645 para mensajes de autenticación RADIUS

3. Kerberos: utiliza el puerto UDP 88 de forma predeterminada

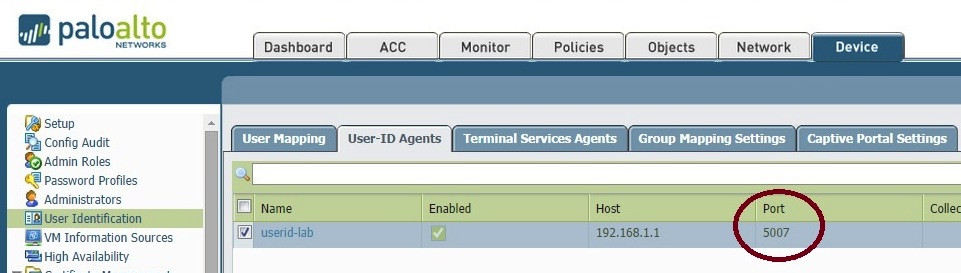

ID de usuario (puertos utilizados para hablar con el agente de ID de usuario)

• TCP 5007 (el número de puerto de servicio de ID de usuario predeterminado de Windows es 5007, aunque es

cambiable

Puertos utilizados para protocolos de Active Directory y comunicaciones de ID de usuario a Firewall

Agente

• ID de usuario sin agente utiliza WMI para extraer registros de seguridad que inicialmente utilizan el puerto 389, pero luego negociar

usando puertos aleatorios dinámicos para datos. Por lo tanto, permita que todos los puertos necesiten ser permitidos.

Ver también

Seudónimo mejores prácticas - PAN-OS 5.0, 6.0