このドキュメントでは、AD サーバーのユーザー IP マッピングを確認する方法について説明します。

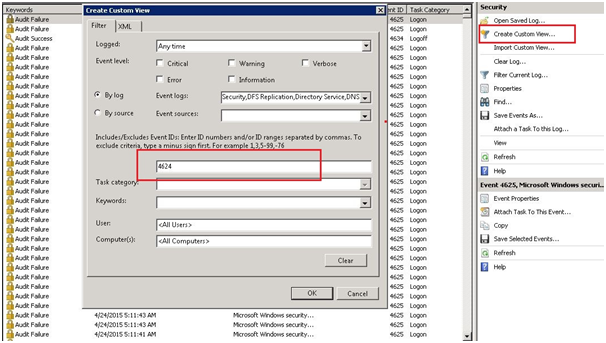

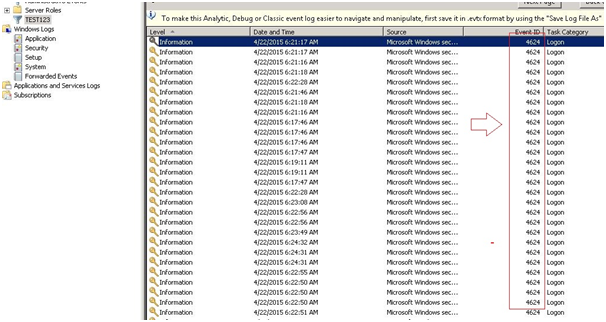

広告サーバーでは、4624のイベント id を使用してカスタムビューとフィルタを作成する必要があります。

イベント ID 4624

このイベントは、ログオンセッションが作成されるときに生成されます。これは、アクセスされたコンピュータ上で生成されます。このイベントは、[ログオンイベントの監査] セキュリティポリシーの設定によって制御されます。

集中ログがあるので、情報の表示方法を設定できます。何百ものイベント id を使用して、数千の異なるイベントがログに記録されている可能性があることを考慮します。特定のイベント ID を満たすイベントを探すだけで、これらすべてのイベントを試して取捨選択する必要はありません。そんなことしなくてもいいじゃん!

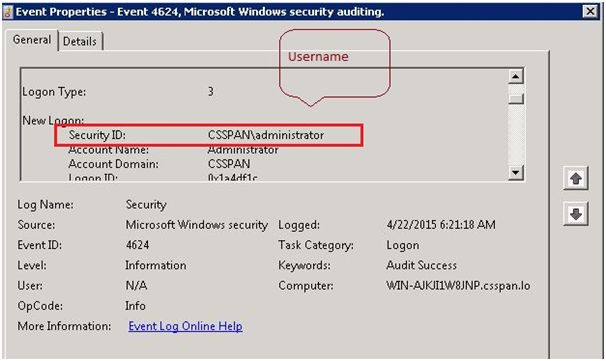

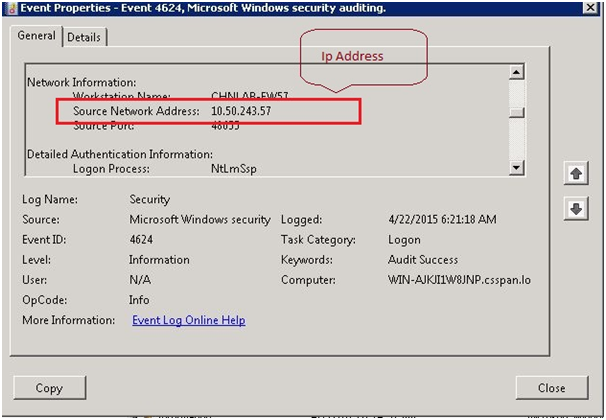

いずれかの監査をクリックします。そこには、ユーザー名だけでなく、それに関連付けられている IP アドレスを表示できるようにする必要があります。

監査ログの例を次に示します。

アカウントが正常にログオンしました。

件名:

セキュリティ ID: NULL SID

アカウント名:-

アカウントドメイン:-

ログオン ID: 0x0

ログオンの種類: 3

新しいログオン:

セキュリティ ID: CSSPAN\administrator

アカウント名: 管理者

アカウントドメイン: CSSPAN

ログオン ID: 0x19383cb1

ログオン GUID: {00000000-0000-0000-0000-000000000000}

プロセス情報:

プロセス ID: 0x0

プロセス名:-

ネットワーク情報:

ワークステーション名: CHNLAB-FW57

ソースネットワークアドレス: 10.50.243.57

送信元ポート: 33960

詳細な認証情報:

ログオンプロセス: NtLmSsp

認証パッケージ: NTLM

通過サービス:-

パッケージ名 (ntlm のみ): ntlm V2

キーの長さ: 128

サブジェクトフィールドは、ログオンを要求したローカルシステム上のアカウントを示します。これは、サーバーサービスなどの最も一般的なサービス、または Winlogon や .exe などのローカルプロセスです。

[ログオンの種類] フィールドは、発生したログオンの種類を示します。最も一般的な種類は、2 (対話型) と 3 (ネットワーク) です。

新しいログオンフィールドは、新しいログオンが作成されたアカウント、つまりログオンしたアカウントを示します。

ネットワークフィールドは、リモートログオン要求の発信元を示します。ワークステーション名は常に使用可能ではないため、場合によっては空白のままにすることができます。

[認証情報] フィールドは、この特定のログオン要求に関する詳細情報を提供します。

-ログオン GUID は、このイベントを KDC イベントと関連付けるために使用できる一意の識別子です。

-通過サービスは、どの中間サービスがこのログオン要求に参加したかを示します。

-パッケージ名は、どのサブプロトコルが NTLM プロトコル間で使用されたかを示します。

-キーの長さは、生成されたセッションキーの長さを示します。セッションキーが要求されなかった場合は0になります。