Cómo solucionar problemas de autenticación LDAP

Resolution

Resumen

Este documento describe cómo solucionar problemas con el siguiente problema de autenticación LDAP:

La autenticación LDAP está configurada para administración de dispositivos, portal cautivo o GlobalProtect; sin embargo, las solicitudes de autenticación siempre fallan.

Hipótesis preliminares:

- El servidor LDAP es un servidor de Active Directory de Microsoft.

- La lista permitir no se utiliza en el perfil de autenticación. (permitir el uso de la lista puede llevar a otro tipo de problemas, que están fuera del ámbito de este documento)

Pasos

El proceso de autenticación se controla en el plano de administración mediante el proceso authd . Todos los logs de debugs se ubicarán en MP-log authd. log

1. Compruebe el perfil del servidor LDAP:

# Mostrar LDAP de Perfil de servidor compartido

LDAP

ad2008 {

servidor

myadserver {

Puerto 389;

Dirección 10.0.0.10;

}

}

Active-Directory de tipo LDAP;

base DC = panw, DC = Dom;

BIND-DN admin@panw.dom;

límite 30;

BIND-límite 30;

BIND-password-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

SSL no;

}

}

1,1 el puerto TCP 389 se utiliza para LDAP regular. Cuando utilice el puerto 389, asegúrese de haber desactivado SSL (SSL no;).

Si SSL está activado, asegúrese de que el servidor LDAP admita LDAPS y compruebe que TCP está configurado en el puerto 636 en el perfil de servidor (puerto predeterminado de LDAP).

# Mostrar LDAP de Perfil de servidor compartido

lDAP {

ad2008 {

servidor

myadserver {

Puerto 636;

Dirección 10.0.0.10;

}

}

Active-Directory de tipo LDAP;

base DC = panw, DC = Dom;

BIND-DN admin@panw.dom;

límite 30;

BIND-límite 30;

BIND-password-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = AgBprzhy + CcbuOsMVp + mJg = =;

SSL sí;

}

}

1,2 la base DN debe adquirirse automáticamente desde el dispositivo Palo Alto Networks cuando la lista desplegable base está seleccionada en el perfil del servidor LDAP (dispositivo > LDAP > perfil del servidor LDAP). Se recomienda encarecidamente utilizar este valor para la base de servidores LDAP.

1,3 en el perfil del servidor LDAP, el nombre de dominio se puede configurar manualmente. Dejar este campo en blanco es recomendable, ya que el pan-os determinará el dominio automáticamente. Esta opción se utiliza en situaciones muy específicas cuando varios dominios de anuncios necesitan unificarse en uno solo.

1,4 una buena manera de comprobar la conexión LDAP es mediante el uso del explorador de árbol LDAP al configurar la asignación de grupo (elija el servidor LDAP apropiado en el perfil del servidor).

Si es capaz de examinar LDAP, el perfil del servidor LDAP se configura correctamente.

2. Comprobar authd. log

Cuando se sigue authd. log con # tail siga Yes MP-log authd. log, normalmente aparecerán las siguientes entradas:

Autenticación exitosa

Ene 08 14:00:46 pan_authd_service_req (pan_authd. c:2604): authd: tratar de autenticar a distancia usuario: user1

Ene 08 14:00:46 pan_authd_service_auth_req (pan_authd. c:1115): solicitud de autenticación<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Ene 08 14:00:46 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): vsys, authprof doesnot <vsys1,adauth>existen en dB, probando ' Shared ' vsys</vsys1,adauth>

Ene 08 14:00:46 pan_authd_common_authenticate (pan_authd. c:1511): Autenticando usuario mediante el servicio/etc/pam.d/pan_ldap_shared_adauth_0, nombre de usuario user1

Ene 08 14:00:46 pan_authd_authenticate_service (pan_authd. c:663): autentificación tenida éxito (0)

Error de autenticación

Ene 09 23:21:15 pan_authd_service_req (pan_authd. c:2604): authd: tratando de autenticar a distancia usuario: user1

Ene 09 23:21:15 pan_authd_service_auth_req (pan_authd. c:1115): solicitud de autenticación<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Ene 09 23:21:15 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): vsys, authprof doesnot <vsys1,adauth>existen en dB, probando ' Shared ' vsys</vsys1,adauth>

Ene 09 23:21:15 pan_authd_common_authenticate (pan_authd. c:1511): Autenticando usuario utilizando el servicio/etc/pam.d/pan_ldap_shared_adauth_0, usuario user1

Ene 09 23:21:21 pan_authd_authenticate_service (pan_authd. c:663): error de autenticación (6)

Ene 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1531): Autenticando usuario mediante el servicio/etc/pam.d/pan_ldap_shared_adauth_0, usename user1 error-probando otros hosts

Ene 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): omitiendo el servidor LDAP debido a la falta de Perfil de auth: pan_ldap_shared_adauth_1

Ene 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): omitiendo el servidor LDAP debido a la falta de Perfil de auth: pan_ldap_shared_adauth_2

Ene 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): omitiendo el servidor LDAP debido a la falta de Perfil de auth: pan_ldap_shared_adauth_3

Ene 09 23:21:error de autenticación de 21 usuarios<shared,adauth,user1></shared,adauth,user1>

Ene 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1258): pan_authd_process_authresult: user1 authresult not auth'ed

Ene 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1282): generación de alarmas establecida en: false.

Ene 09 23:21:21 usuario ' user1 ' error de autenticación. Razón: nombre de usuario/contraseña no válido de: 192.168.0.17

Estos registros para intentos fallidos son muy genéricos y pueden ser confusos.

Los mismos troncos se pueden ver por varias causas:

- No se alcanza el servidor LDAP (consulte las rutas de servicio)

- El usuario no existe en el servidor LDAP

- El nombre de usuario y/o contraseña es incorrecto

- BIND DN formato en el perfil del servidor y/o la contraseña es incorrecto

3. Comprobar rutas de servicio

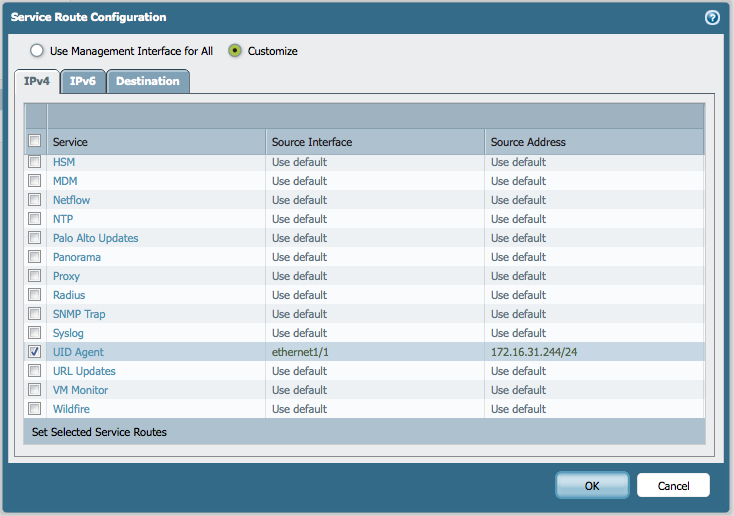

Si se ha configurado una ruta de servicio para el servicio de agente UID, la prueba de asignación de grupo funcionará mientras que la autenticación LDAP puede fallar porque el dispositivo Palo Alto Networks sigue utilizando la interfaz de administración como origen para las solicitudes de autenticación LDAP.

De hecho, el mapeo de grupos es administrado por el proceso de ID de usuario y usará su ruta de servicio dedicada (agente UID). Como se mencionó anteriormente, el servicio de autenticación se realiza mediante el proceso authd y no es posible configurar una ruta dedicada para este servicio.

Si la interfaz MGMT no se utiliza para las solicitudes de autenticación LDAP, debe configurarse una ruta de servicio individual con la dirección IP del servidor LDAP en destino, como se muestra a continuación:

Propietario: nbilly