Wie man LDAP-Authentifizierung stört

Resolution

Übersicht

Dieses Dokument beschreibt, wie man die folgende LDAP-Authentifizierungs Frage stört:

Die LDAP-Authentifizierung ist für die Geräteverwaltung, das Captive-Portal oder den globalprotect konfiguriert; Authentifizierungs Anfragen scheitern jedoch immer.

Vorläufige Annahmen:

- Der LDAP-Server ist ein Microsoft Active Directory Server.

- Die Allow-Liste wird im Authentifizierungs Profil nicht verwendet. (die Verwendung von Listen kann zu anderen Arten von Problemen führen, die außerhalb des Geltungsbereichs dieses Dokuments liegen)

Schritte

Der Authentifizierungsprozess wird in der Management-Ebene durch den authd- Prozess abgewickelt. Alle debugs-Protokolle befinden sich in MP-Log authd. log

1. Überprüfen Sie das LDAP-Server-Profil:

# Show Shared Server-Profile LDAP

LDAP

ad2008 {

Server

myadserver {

Port 389;

Adresse 10.0.0.10;

}

}

LDAP-Type Active-Verzeichnis;

Basis DC = panw, DC = Dom;

Bind-DN admin@panw.dom;

timelimit 30;

BIND-timelimit 30;

Bind-Passwort-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = agbprzhy + ccbuosmvp + MJG = =;

SSL Nein;

}

}

1,1 TCP-Port 389 wird für reguläre LDAP verwendet. Wenn Sie Port 389 verwenden, achten Sie darauf, SSL deaktiviert zu haben (SSL No;).

Wenn SSL aktiviert ist, stellen Sie sicher, dass der LDAP-Server LDAPS unterstützt und überprüfen Sie, ob TCP auf Port 636 in Ihrem Server-Profil (LDAPS default Port) konfiguriert ist.

# Show Shared Server-Profile LDAP

lDAP {

ad2008 {

Server

myadserver {

Port 636;

Adresse 10.0.0.10;

}

}

LDAP-Type Active-Verzeichnis;

Basis DC = panw, DC = Dom;

Bind-DN admin@panw.dom;

timelimit 30;

BIND-timelimit 30;

Bind-Passwort-AQ = = LEkLjmi5LnnONEwl89h/wpfRI0Y = agbprzhy + ccbuosmvp + MJG = =;

SSL ja;

}

}

1,2 die Basis-DN sollte automatisch vom Palo Alto Networks-Gerät erworben werden, wenn die Basis-Dropdown--Liste im LDAP-Server-Profil ausgewählt wird (Device > LDAP > LDAP Server Profile). Es wird dringend empfohlen, diesen Wert für die LDAP-Server-Basis zu verwenden.

1,3 im LDAP-Server-Profil kann der Domain-Name manuell konfiguriert werden. Es wird empfohlen, dieses Feld leer zu lassen, da das Pan-OS die Domain automatisch bestimmt. Diese Option wird in ganz bestimmten Situationen verwendet, wenn mehrere anzeigen Domänen zu einer einzigen vereinheitlicht werden müssen.

1,4 eine gute Möglichkeit, die LDAP-Verbindung zu überprüfen, ist die Verwendung des LDAP-Tree-Browsers bei der Konfiguration von Gruppen-Mapping (Wählen Sie den passenden LDAP-Server im Server-Profil).

Wenn Sie LDAP durchsuchen können, dann ist das LDAP-Server-Profil korrekt konfiguriert.

2. Check authd. log

Wenn Sie authd. log mit # Tail folgen Yes MP-Log authd. log, werden in der Regel folgende Einträge angezeigt:

Authentifizierung gelungen

Jan 08 14:00:46 pan_authd_service_req (pan_authd. c:2604): authd: der Versuch, den Benutzer zu entfernten authentifizieren: user1

Jan 08 14:00:46 pan_authd_service_auth_req (pan_authd. c:1115): auth-Anfrage<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Jan 08 14:00:46 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): Vsys, authprof <vsys1,adauth>doesnicht in DB, versuchen "Shared" Vsys</vsys1,adauth>

Jan 08 14:00:46 pan_authd_common_authenticate (pan_authd. c:1511): Authentifizierung des Benutzers mit Service/etc/pam.d/pan_ldap_shared_adauth_0, Benutzername user1

Jan 08 14:00:46 pan_authd_authenticate_service (pan_authd. c:663): Authentifizierung gelungen (0)

Authentifizierung fehlgeschlagen

Jan 09 23:21:15 pan_authd_service_req (pan_authd. c:2604): authd: der Versuch, den Benutzer zu entfernten authentifizieren: user1

Jan 09 23:21:15 pan_authd_service_auth_req (pan_authd. c:1115): auth-Anfrage<'vsys1','adauth','user1'></'vsys1','adauth','user1'>

Jan 09 23:21:15 pan_authd_handle_nonadmin_auths (pan_authd. c:2245): Vsys, authprof <vsys1,adauth>doesnicht in DB, versuchen "Shared" Vsys</vsys1,adauth>

Jan 09 23:21:15 pan_authd_common_authenticate (pan_authd. c:1511): Authentifizierung des Benutzers mit Service/etc/pam.d/pan_ldap_shared_adauth_0, Benutzername user1

Jan 09 23:21:21 pan_authd_authenticate_service (pan_authd. c:663): Authentifizierung gescheitert (6)

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1531): Authentifizierung des Benutzers mit Service/etc/pam.d/pan_ldap_shared_adauth_0, usename user1 gescheitert-andere Hosts ausprobieren

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): Skipping LDAP Server wegen fehlender auth-profile: pan_ldap_shared_adauth_1

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): Skipping LDAP Server wegen fehlender auth-profile: pan_ldap_shared_adauth_2

Jan 09 23:21:21 pan_authd_common_authenticate (pan_authd. c:1506): Skipping LDAP Server wegen fehlender auth-profile: pan_ldap_shared_adauth_3

Jan 09 23:21:21 Authentifizierung scheiterte für Nutzer<shared,adauth,user1></shared,adauth,user1>

Jan 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1258): pan_authd_process_authresult: user1 authresult not auth' ED

Jan 09 23:21:21 pan_authd_process_authresult (pan_authd. c:1282): Alarm Generation eingestellt: falsch.

Jan 09 23:21:21 user ' user1 ' gescheiterte Authentifizierung. Grund: Ungültiger Benutzername/Passwort von: 192.168.0.17

Diese Protokolle für gescheiterte Versuche sind sehr generisch und können verwirrend sein.

Die gleichen Protokolle können für verschiedene Ursachen gesehen werden:

- Der LDAP-Server ist nicht erreichbar (überprüfen Sie die Service-Routen)

- Benutzer existiert nicht in LDAP Server

- Benutzername und/oder Passwort sind falsch

- Bind DN-Format im Server-Profil und/oder Passwort ist falsch

3. Service Routen prüfen

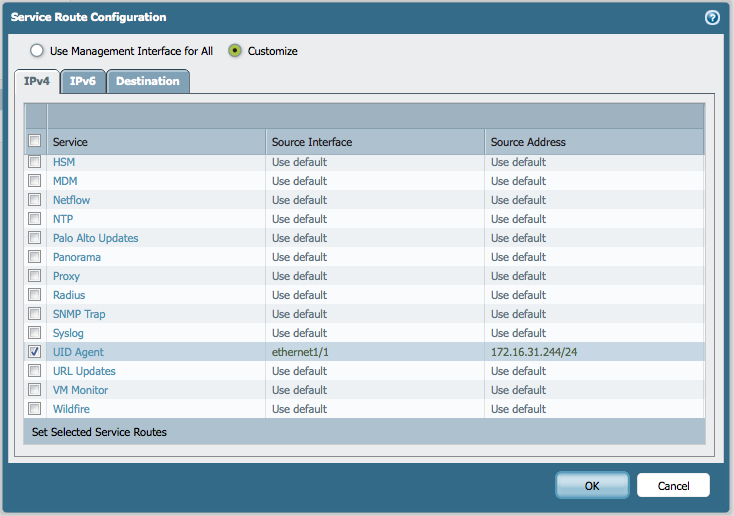

Wenn eine Service-Route für den UID-Agent-Dienst konfiguriert wurde, wird der Gruppen-Mapping-Test funktionieren, während die LDAP-Authentifizierung fehlschlagen kann, weil das Palo Alto Networks-Gerät immer noch die Managementschnittstelle als Quelle für LDAP-Authentifizierungs Anfragen nutzt.

In der Tat wird die Gruppen Kartierung durch den useridd-Prozess gesteuert und wird Ihre dedizierte Service-Route (UID Agent) nutzen. Wie bereits erwähnt, wird der Authentifizierungsdienst durch das authd-Verfahren erreicht, und es ist nicht möglich, eine eigene Route für diesen Dienst zu konfigurieren.

Wenn die Mgmt-Schnittstelle nicht für LDAP-Authentifizierungs Anfragen verwendet wird, muss eine individuelle Service-Route mit der LDAP-Server-IP-Adresse im Ziel konfiguriert werden, wie unten gezeigt:

Besitzer: Nbilly