Demander le certificat

Selon la PAN-OS version installée sur le , une clé privée et firewall CSR peut-être besoin d’être généré sur un programme tiers tels que OpenSSL.

Si vous utilisez PAN-OS 7.1 et plus, consultez Comment générer une CSR (demande de signature de certificat) et importer le certificat signé

- Création du certificat de combinaison

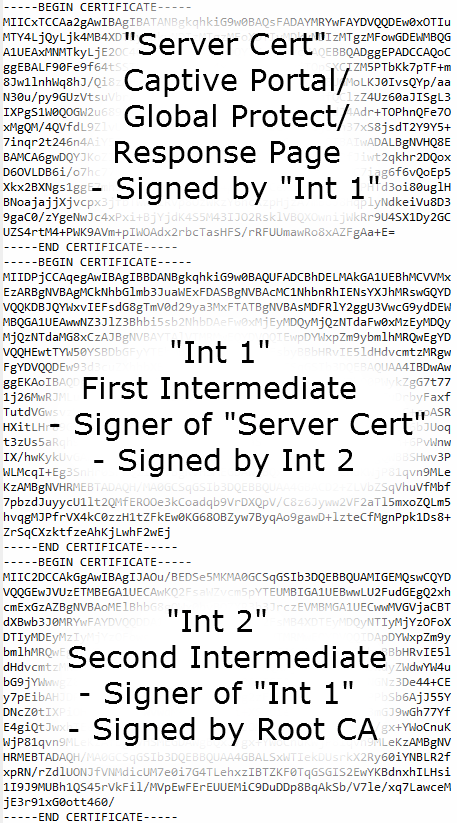

Lorsqu’un certificat n’est pas signé par CA root, les CA intermédiaires doivent être envoyés aux clients au cas où ces clients n’auraient pas déjà les CA intermédiaires dans leur magasin clé de confiance. Pour ce faire, un certificat combiné qui se compose du certificat signé ( CP , et ainsi de GP suite), suivie par les CA intermédiaires. L’image ci-dessous montre deux, mais le même processus est valable pour un seul CA intermédiaire ou plusieurs.

Pour obtenir de chacun de ces certificats :

- Ouvrez le fichier « Server Cert » envoyé par le CA .

- Dans Windows, la boîte de dialogue certificat a trois onglets : général, détails et chemin d’accès de Certification.

- Cliquez sur le chemin de Certification, puis cliquez sur l’un étape certificat au-dessus du fond.

- Ouvrir ce certificat, puis cliquez sur l’onglet Détails, puis copie dans un fichier.

- Enregistrez le fichier sous forme de certificat formaté X Base-64 codé .509 (. CER )

- Faites de même pour tous les certificats dans la chaîne sauf le sommet (racine).

- Ouvrez chaque certificat. CER fichier dans un éditeur en texte clair (comme Notepad).

- Coller chaque certificat bout à bout, avec le Cert de serveur sur le dessus et chaque signataire ci-dessous que.

- Enregistrer le fichier comme un « . TXT » ou « . CER »

Note de fichier : Le nom du fichier ne peut pas contenir d’espaces, car cela peut provoquer l’échec de l’importation.

- Importation du certificat

Prenez le certificat combiné et importez-le sur le firewall .

Contournement

Dans le cas où vous ne pouvez pas générer un nouveau CSR , mais encore besoin d’exporter un certificat, s’il vous plaît essayer ces étapes:

- Exportez le certificat actuel sur Firewall le PEM , format, et clé privée exportée.

- Ouvrez le cert dans un éditeur de texte.

- Séparer la clé publique de la clé privée dans deux fichiers texte séparés (en veillant à ne pas ajouter d’espace).

- Enregistrez le fichier texte de clés privées et garder de côté.

- Modifiez le fichier où se trouve la clé publique et avez la clé publique en haut et ajoutez l’intermédiaire CA ci-dessous comme dans l’url partagée, et enregistrez le fichier.

- Supprimer le certificat déjà sur le firewall .

- Importer la clé privée du certificat édité.