本文介绍了如何使用实例对区域保护功能进行侦察保护来统计 TCP 端口扫描活动。

在示例中, nmap 用于演示区域保护功能的侦察保护如何计算 TCP 端口扫描活动。

恶意攻击者可以使用许多变体来执行 TCP 端口扫描。

如果您使用任何其他工具进行测试而不是 nmap, 则该行为将与本文中显示的相同。

示例 1: 针对单个主机的多个攻击者

多个恶意攻击者正在针对单个主机执行 TCP 端口扫描, 以检查端口的特定范围是否可用。

下面是演示示例的详细条件。

- 恶意攻击者 IP 地址是1.1.1.219 和1.1.1.218

- 受害者服务器 IP 地址为10.128.128.217

- 目标端口范围是 TCP 端口21到25。

- Nmap 命令: "Nmap-PS 10.128.128.217 T:21-25"

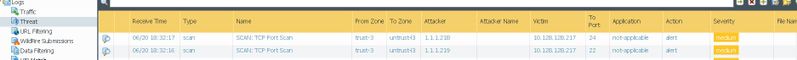

威胁 log1 显示在帕洛阿尔托网络防火墙处理TCP 端口扫描活动期间生成的威胁日志项

上文所述。

威胁 log1:

正如威胁 log1 显示的那样, 当不同的恶意攻击者对具有相同 TCP 端口范围的单个主机执行 tcp 端口扫描时,帕洛阿尔托网络防火墙会分别对每个恶意攻击者 IP 地址的 tcp 端口扫描活动进行计数, 而不是目标在指定的时间间隔内的端口.

示例 2: 针对多个主机的多个攻击者

多个恶意攻击者正在对多个主机执行 TCP 端口扫描, 以检查端口的特定范围是否可用。

下面是演示示例的详细条件。

- 恶意攻击者 IP 地址是1.1.1.219 和1.1.1.218

- 受害者服务器 IP 地址是10.128.128.217 和10.128.128.218

- 目标端口范围是 TCP 端口21到25。

- Nmap 命令: "Nmap-PS 10.128.128.217 10.128.128.218-p T:21-25"

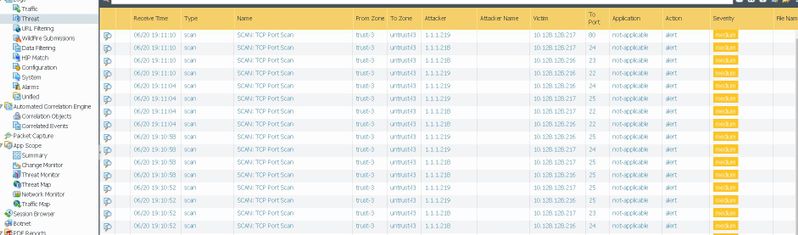

威胁 log2 显示在帕洛阿尔托网络防火墙处理TCP 端口扫描活动期间生成的威胁日志项

上文所述。

威胁 log2:

正如威胁 log2 显示的那样, 当不同的恶意攻击者对具有相同 TCP 端口范围的多个受害者主机进行 TCP 端口扫描时,帕洛阿尔托网络防火墙会根据恶意攻击者 IP 地址分别对 tcp 端口扫描活动进行计数和受害者主机 IP 地址对在指定的时间间隔内 .

示例 3: 针对网络的多个攻击者

多个恶意攻击者正在对网络执行 TCP 端口扫描, 以检查端口的特定范围是否可用。

下面是演示示例的详细条件。

- 恶意攻击者 IP 地址是1.1.1.219 和1.1.1.218

- 受害者网络是 10.128.128.0/24。

- 目标端口范围是 TCP 端口21到25。

- Nmap 命令: "Nmap-PS 10.128.128.0/24-p T:21-25"

威胁 log3 显示在帕洛阿尔托网络防火墙处理TCP 端口扫描活动期间生成的威胁日志项

上文所述。

威胁 log3:

正如威胁 log3 显示的那样, 当不同的恶意攻击者对具有相同 TCP 端口范围的多个受害者主机进行 TCP 端口扫描时,帕洛阿尔托网络防火墙会根据恶意攻击者 IP 地址分别对 tcp 端口扫描活动进行计数和受害者主机 IP 地址对在指定的时间间隔内. (这与示例2相同)。