Problem

GlobalProtect-Clients verbinden sich über einen ISP, aber der Verkehr, der zurück ins Internet geht, wird über den anderen ISP geleitet.

Lösung

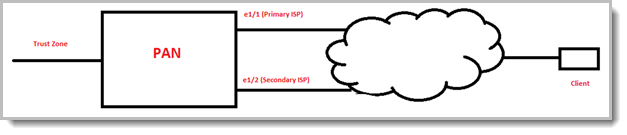

Topologie

Firewall hat zwei ISPs (Primary und Secondary). ISP A ist auf Ethernet 1/1 angeschlossen, während ISB B auf Ethernet 1/2 angeschlossen ist. Der GlobalProtect-Client ist so konfiguriert, dass er sich auf der primären Schnittstelle, Ethernet 1/1, anschließt.

Details

Die IP-Adresse des VPN-Clients ist vom primären ISP. Die Antwort auf diese Frage ist, dass, wenn das Paket am Tunnel ankommt, die Quelle NAT auf der Grundlage der NAT-Richtlinie für den primären ISP konfiguriert ist, aber die Management-Ebene wird den Verkehr durch die VR-statische Route (die Ethernet 1/2 , mit seiner IP-Adresse), und es wird die Ethernet 1/1 Public IP als Quelle-IP verwenden. Wenn der Server im Internet das Paket empfängt, erhält er ein Paket, das von einer IP-Adresse von Ethernet 1/1 stammt, und es wird Pakete entsprechend leiten, d.h. für Ethernet 1/1 bestimmt.

Lösung

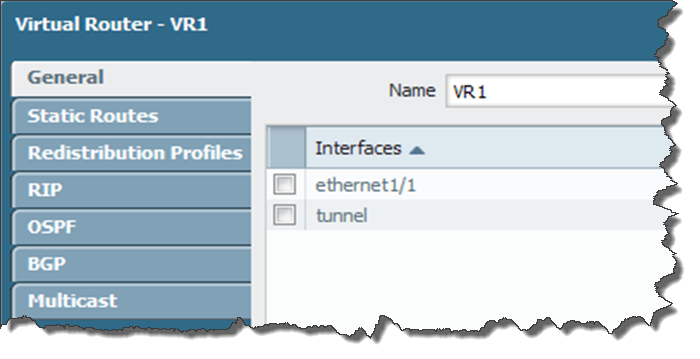

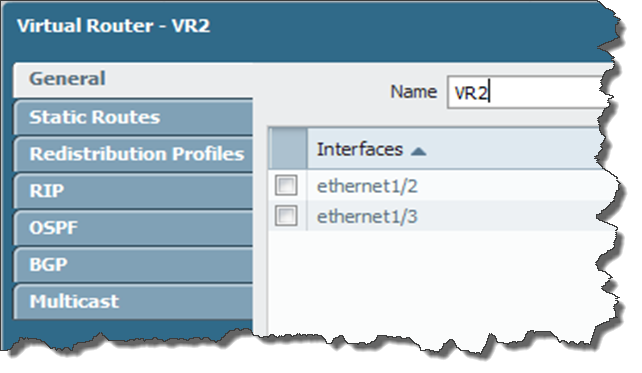

Konfigurieren Sie zwei virtuelle Router wie diese:

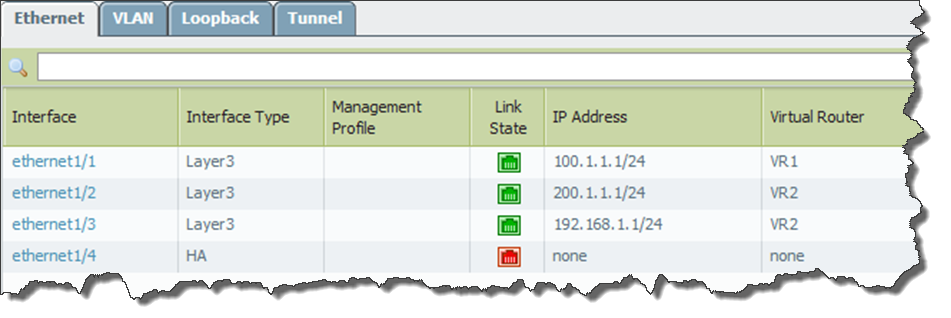

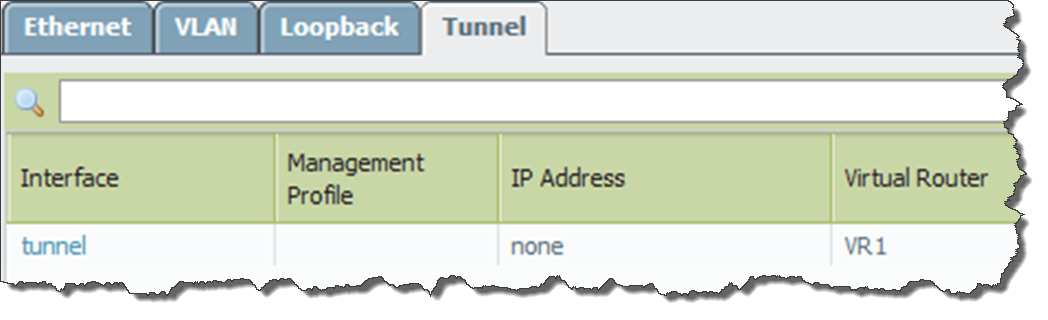

- VR1: Ethernet 1/1 (Primary ISP), Tunnel. x (SSLVPN Zone)

- VR2: Ethernet 1/2 (sekundär ISP), Ethernet 1/3 (Trust Zone)

- So sollen die Schnittstellen aussehen:

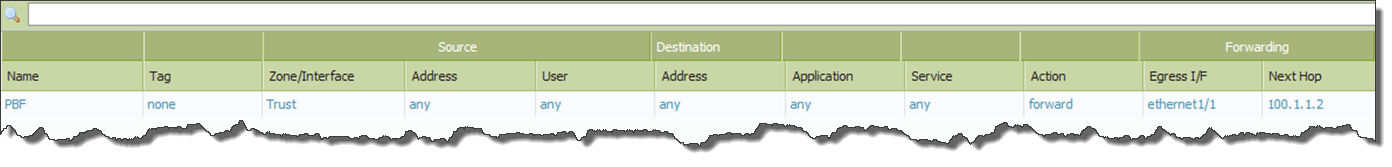

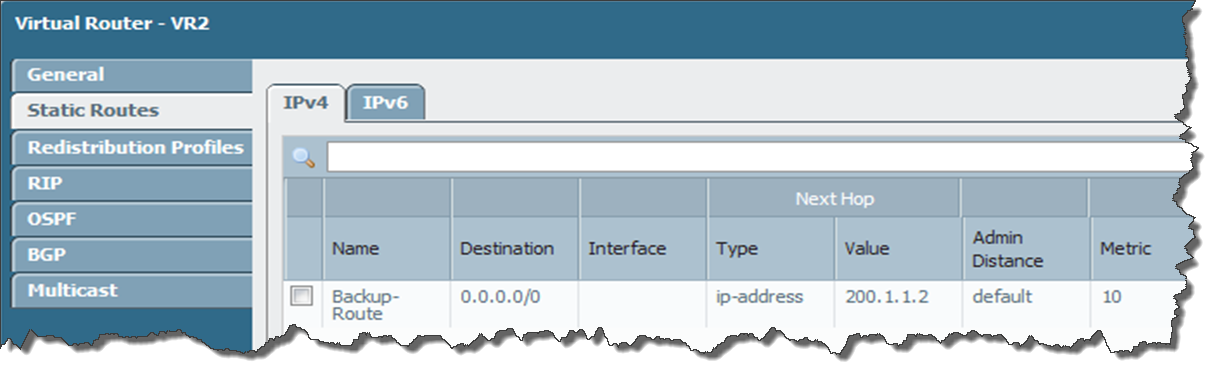

- Erstellen Sie eine Policy-basierte Forwarding-Route (PBF) für VR2, um den Treuhand Zonen Verkehr zu leiten, um durch VR1 zu gehen und einen Standard-/Backup-Weg zu haben, um durch Ethernet 1/2 zu gehen, wie unten gezeigt:

- VR1 wird über Ethernet 1/1 eine Standardroute haben, um ins Internet zu gehen. GlobalProtect/SSL-Clients verbinden sich mit dem VR1 auf Tunnel. x, dann wird der Verkehr entsprechend der auf der VR1 konfigurierten Standardroute geleitet.

Hinweis: achten Sie darauf, eine andere Zone für die Tunnel Schnittstellen zu haben, damit Sie sich nicht mit der Treuhand Zone auf VR2 vermischen.

- Die Sicherheits-und NAT-Richtlinien entsprechend HinzuFügen. Der SSLVPN-Client-Traffic geht mit dem primären ISP ins Internet.

Besitzer: Kalavi