A partir de pan-os 7,0, ahora es posible configurar la directiva basada en el usuario y el grupo utilizando la información del encabezado X-forwarded-for. Si el valor es una dirección IP, se obtiene la información del usuario del identificador de usuario y, si no se trata de una dirección IP, este valor es el nombre de usuario de la asignación de grupo. Si no se encuentra un usuario correspondiente para una dirección IP, se vuelve a una regla de usuario ' unknown ' o ' any ', que es el comportamiento habitual con User-ID.

Esto es útil en las implementaciones en las que tenemos proxy entre el firewall y el usuario final.

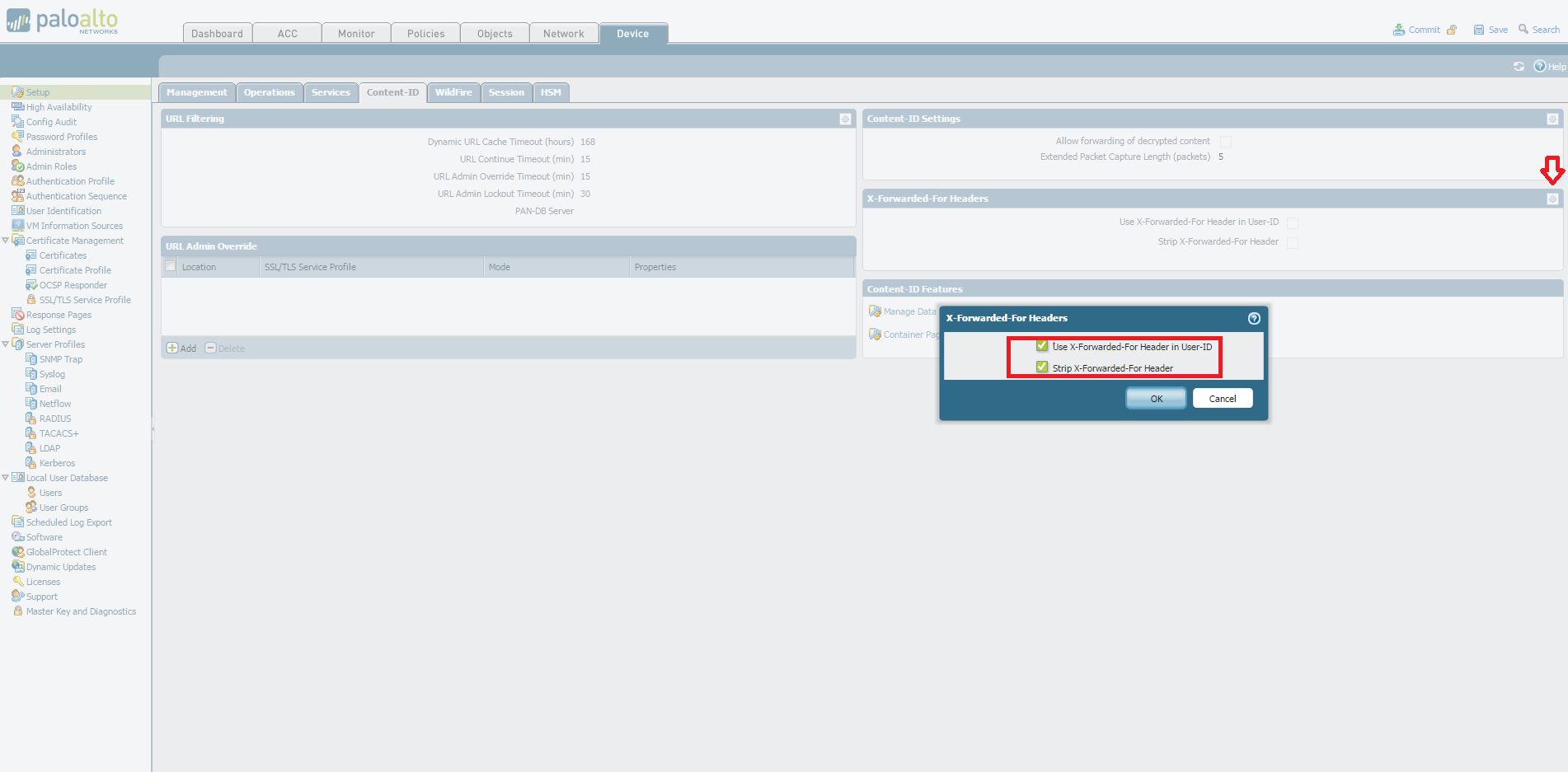

Configuración desde la GUI de la web

- Ir al dispositivo > configuración > ID de contenido > X-reenviado-para encabezados.

- Haga clic en configuración, habilite ' usar X-reenviado-para el encabezado in User-ID ' para utilizar el valor del encabezado XFF como dirección IP/nombre de usuario.

Si ha activado ' Strip X-forwarded-para header ' junto con la primera opción, el encabezado XFF se eliminará después de utilizar el valor XFF para la identificación del usuario.

Asegúrese de que se compromete a que los cambios tengan efecto. "

Configuración desde la CLI

El comando de modo operacional es transitorio y no sobrevive a un reinicio.

> establecer configuración del sistema CTD x-reenviado-para sí

Parse x-forwarded-for se establece en Yes.

El comando de modo de configuración es persistente y sobrevive al reinicio.

# Set deviceconfig ajuste CTD x-reenviado-para sí

# commit

De forma predeterminada

Esta configuración está desactivada de forma predeterminada a menos que la configuración haya sido activada en versiones anteriores utilizando el mismo comando CLI que el anterior o utilizando la configuración de GUI para analizar el encabezado X-forwarded-for:

- Ficha dispositivo-> configuración-> ID de contenido-> filtrado de URL-> X-reenviado-para

Configuración actual

La configuración actual también se puede verificar utilizando el siguiente comando CLI

> Mostrar sistema de configuración de la amenaza CTD

Parse x-forwarded-for: < not=""> </>no

Strip x-FWD-for: no

Cuando está activada, cambia a yes:

> Mostrar sistema de configuración de la amenaza CTD

.

Parse x-forwarded-for: <> </>Yes

Strip x-FWD-for: sí

.

Puntos a tener en cuenta-

1. Si tenemos varias direcciones IP en el encabezado X-forwarded for, primero en la lista se considera el origen real.

2. La dirección IP de origen de la Directiva de seguridad y los registros seguirán siendo la dirección IP del servidor proxy.

El encabezado X-forwarded-for sólo se aprovecha para el identificador de usuario.

3. Podemos habilitar la franja X-reenviado-para si usted no desea que la dirección privada que utiliza para salir de la red corporativa.

4. Esta configuración cuando se configura se aplica a todos los vsys con ID de usuario habilitado en entorno multi-vsys.

5. Se admiten IPv4 e IPv6.

6. Esto se puede utilizar como condición de coincidencia sólo en la política de seguridad y QoS como se menciona, y no para ninguna otra política.

7. Ahora también podemos ver el nombre de usuario en la amenaza y los registros de tráfico en ' nombre de la víctima ' y ' usuario de origen ' de forma correspondiente, aunque la dirección IP es IP del servidor proxy.

Referencias adicionales

https://www.paloaltonetworks.com/documentation/70/pan-os/newfeaturesguide/User-ID-Features/User-Attribution-based-on-x-forwarded-for-headers.html

.