Beginnend mit PAN-OS 7,0 ist es nun möglich, Benutzer-und gruppenbasierte Richtlinien mit den Informationen aus dem X-WeiterGeleiteten Header zu konfigurieren. Wenn es sich bei dem Wert um eine IP-Adresse handelt, holen wir Nutzer Informationen von der User-ID ab, und wenn es sich nicht um eine IP-Adresse handelt, ist dieser Wert der Benutzername für die Gruppen Kartierung. Wenn ein entsprechender Benutzer nicht für eine IP-Adresse gefunden werden kann, fällt er auf eine "unbekannte" oder "irgendwelche" Benutzer Regel zurück, die das übliche Verhalten mit User-ID ist.

Dies ist nützlich bei Einsätzen, bei denen wir Proxy zwischen der Firewall und dem Endbenutzer haben.

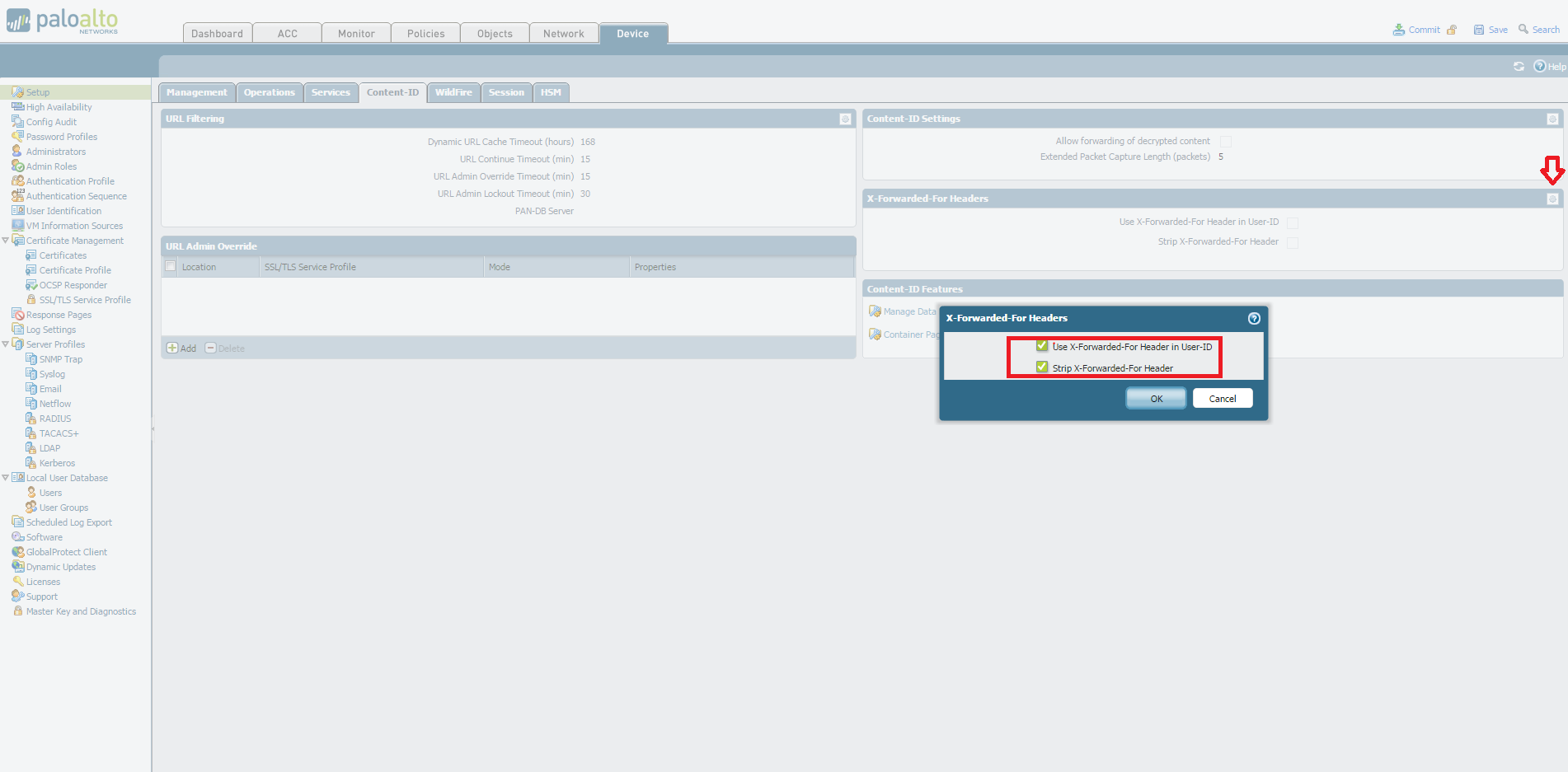

Konfiguration aus dem Web-GUI

- Gehen Sie zum Gerät > Setup > Content ID > X-WeiterGeleitet-für Header.

- Klicken Sie auf Einstellungen, aktivieren Sie "X-WeiterGeleitet-für Header in User-ID", um den Wert von XFF-Header als IP-Adresse/Benutzername zu verwenden.

Wenn Sie ' Strip X-WeiterGeleitete Header ' zusammen mit der ersten Option aktiviert haben, wird der XFF-Header abgezogen, nachdem wir den XFF-Wert für die Benutzeridentifikation verwendet haben.

Vergewissern Sie sich, dass Sie sich verpflichten, dass Änderungen wirksam werden. "

Konfiguration aus dem CLI

Der Befehl Operations Mode ist vergänglich und überlebt keinen Neustart.

> Systemeinstellung CTD x-weitergeleitet-für ja

Parse x-weitergeleitet ist auf Ja gesetzt.

Der Konfigurations Modus-Befehl ist hartnäckig und überlebt Reboot.

# Set DeviceConfig Einstellung CTD x-weitergeleitet-für Ja

# Commit

Standardeinstellung

Diese Einstellung ist standardmäßig deaktiviert, es sei denn, die Einstellung wurde auf früheren Versionen mit dem gleichen CLI-Befehl wie oben aktiviert oder mit der GUI-Einstellung, um X-weitergeleitete Header zu parsen:

- Gerät Tab-> Setup-> Content ID-> URL-Filterung-> X-weitergeleitet-für

Aktuelle Einstellung

Die aktuelle Konfiguration kann auch über den folgenden CLI-Befehl überprüft werden

> Systemeinstellung CTD Threat anzeigen

Parse x-weitergeleitet-für: < not=""> </>kein

Strip x-FWD-für: Nein

Wenn es aktiviert ist, wechselt es zu ja:

> Systemeinstellung CTD Threat anzeigen

.

Parse x-weitergeleitet-für: <> </>ja

Strip x-FWD-für: Ja

.

Punkte zu beachten-

1. Wenn wir mehrere IP-Adressen in der X-Weiterleitung für Header haben, gilt die erste in der Liste als die eigentliche Quelle.

2. Die IP-Adresse der Quelle in den Sicherheitsrichtlinien und-Protokollen wird weiterhin IP-Adresse des Proxy-Servers sein.

Der X-WeiterGeleitete Header wird nur für User-ID genutzt.

3. Wir können Strip X-WeiterGeleitet aktivieren, wenn Sie nicht möchten, dass die private Adresse, die Sie verwenden, das Firmennetzwerk verlässt.

4. Diese Einstellung, wenn Sie konfiguriert ist, gilt für alle Vsys mit User-ID, die in Multi-Vsys-Umgebung aktiviert sind.

5. Sowohl IPv4 als auch IPv6 werden unterstützt.

6. Dies kann nur in der SicherheitsPolitik und in der QoS-Politik, wie Sie erwähnt wird, als Match Bedingung und nicht für andere Richtlinien verwendet werden.

7. Wir können nun auch den Benutzernamen in Threat und Traffic Logs in "Victim Name" und "Source User" entsprechend sehen, obwohl IP-Adresse Proxy-Server-IP ist.

Zusätzliche Referenzen

https://www.paloaltonetworks.com/Documentation/70/Pan-OS/newfeaturesguide/User-ID-Features/User-Attribution-based-on-x-Forwarded-For-Headers.html

.