Problem

Bei der Konfiguration einer RichtLinie zur PolitikBasierten WeiterLeitung (PBF), die den gesamten Datenverkehr von einer Zone zum Internet über einen ISP weiterleitet, wird die Regel nur für den Arbeitsplatz hinter der Palo Alto Networks-Firewall und nicht für den Verkehr, der von der Firewall stammt, in Kraft treten. .

Ursache

Wenn eine Route in der Routing-Tabelle vorhanden ist, zusammen mit einer PBF-Regel, dann wird nur die PBF-Regel zuerst in einer Top-to-Down-Basis ausgewertet, die dem jeweiligen Eintrag entspricht. Dies gilt jedoch nur für den Verkehr, der von einem Arbeitsplatz hinter der Firewall stammt. Wenn eine PBF-Regel vorhanden ist, um den gesamten Verkehr von einer vertrauenswürdigen Zone in eine nicht vertrauenswürdige Zone zu leiten, tritt die Regel erst dann in Kraft, wenn der Verkehr von der Workstation hinter der Palo Alto Networks-Firewall bezogen wird. Bei dem Versuch, den Datenverkehr aus der Firewall zu beziehen, wird jedoch die Auswertung der PBF-Tabelle umgangen und stattdessen beginnt die Überprüfung der Routing-Tabelle auf eine entsprechende passende Route, um den Traffic aus der Egress-Schnittstelle zu leiten.

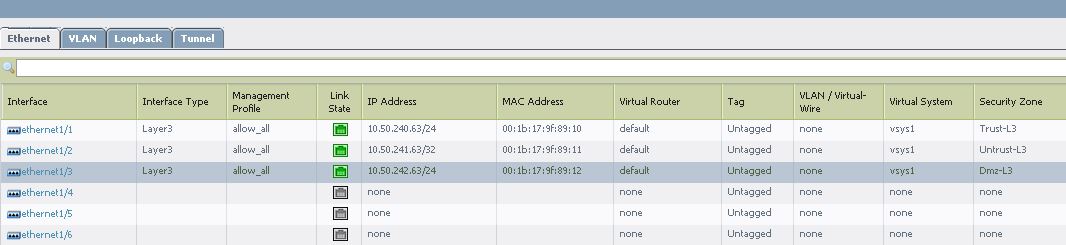

Von der WebGUI gehen Sie zu Netzwerk > Interfaces > Ethernet, im folgenden Szenario werden die Schnittstellen konfiguriert, wie unten gezeigt:

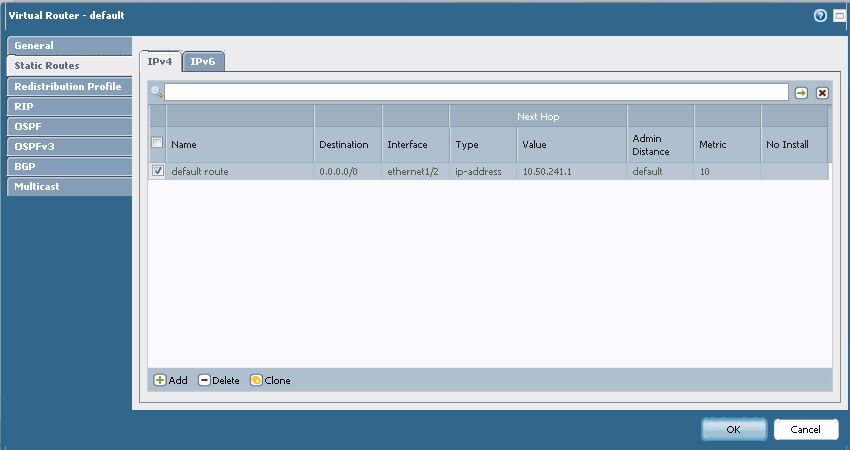

Unter Netzwerk > virtuelle Router > statische Routen gibt es eine Standard-Route, wie unten gezeigt:

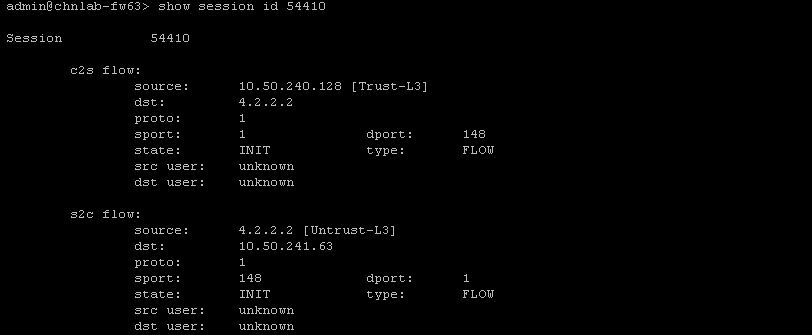

Bei der Beschaffung des Datenverkehrs von der Workstation sehen Sie die Sitzungsinformationen, wie unten gezeigt:

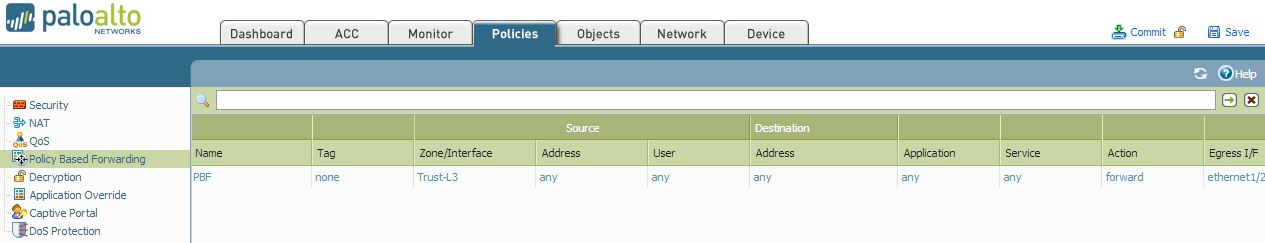

Gehen Sie von der WebGUI auf das Gerät > Policy-basierte WeiterLeitung und erstellen Sie die folgende PBF-Regel, die der Standard-Route entspricht:

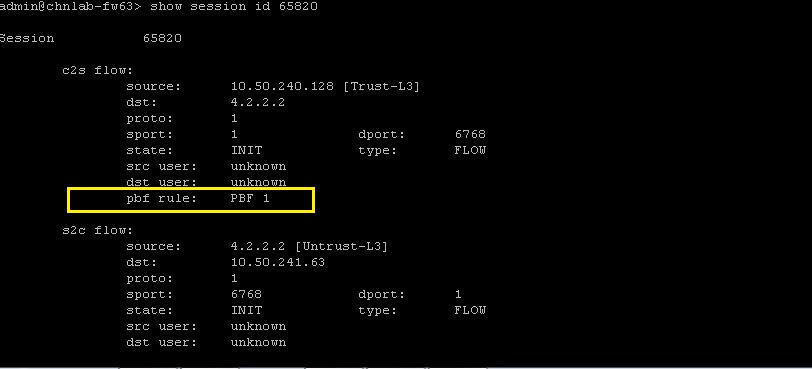

Wenn Sie den Traffic von der Workstation beziehen, sehen Sie die Sitzungsinformationen, wie unten gezeigt (trotz der bereits bestehenden Standardroute wird nur die PBF-Regel zuerst ausgewertet):

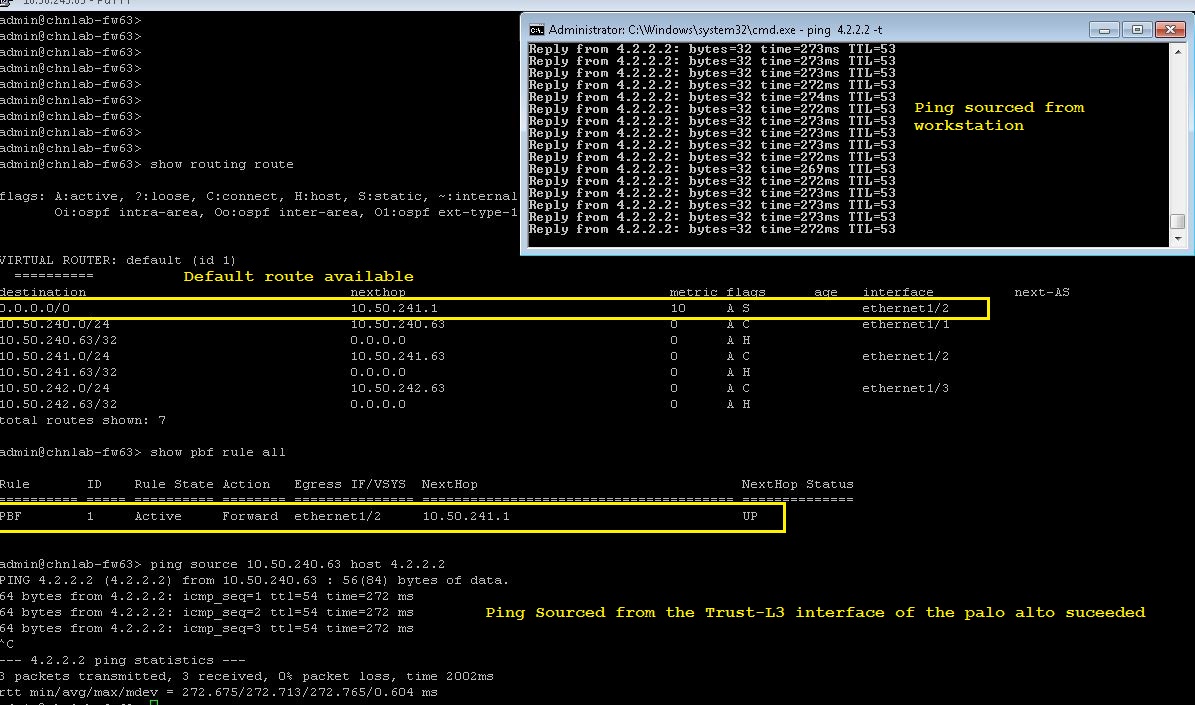

Bei dem Versuch, ein kontinuierliches Ping von der Workstation hinter der Firewall und der vertrauenswürdigen Schnittstelle der Firewall zum Public IP 4.2.2.2 zu machen, waren beide Pings erfolgreich. Das liegt daran, dass der Verkehr, der von der Workstation stammt, die PBF-Regel benutzte, und der Verkehr, der von der Firewall stammt, benutzte die Routing-Tabelle

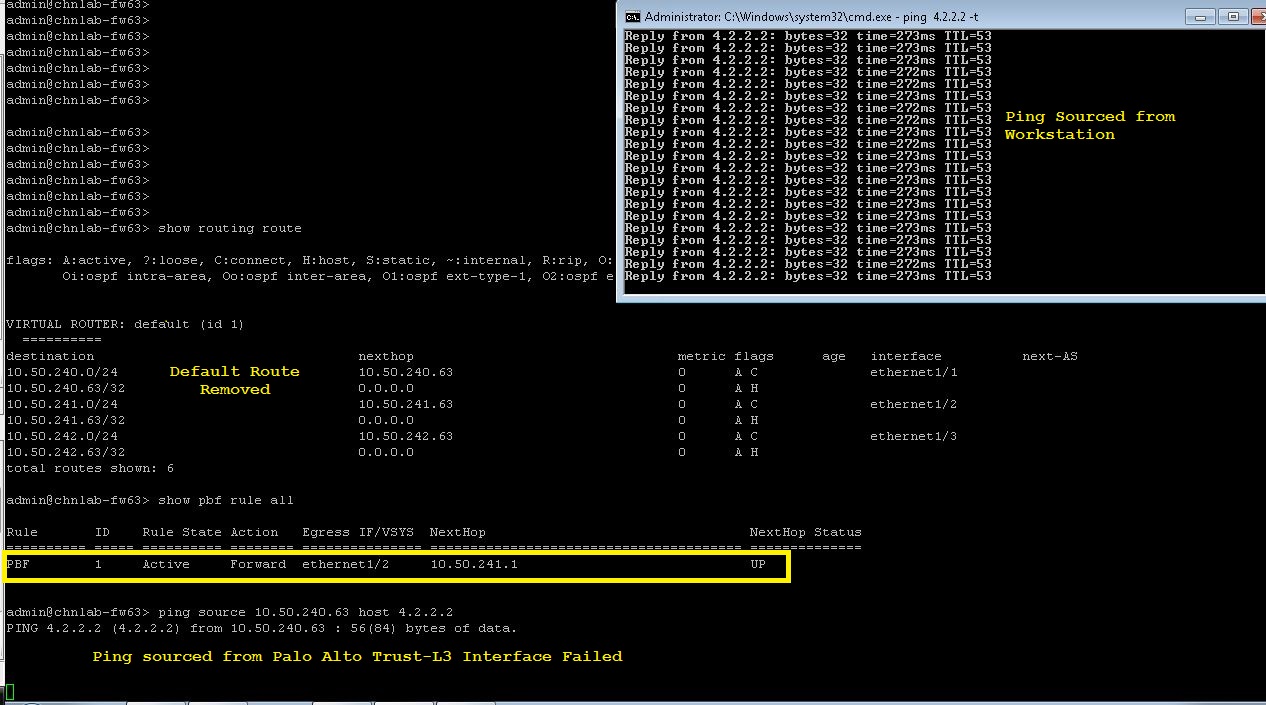

Nur die Standard-Route wurde entfernt, der Verkehr, der von der Workstation bezogen wurde, wurde erfolgreich mit der PBF-Regel bestanden, jedoch scheiterte der aus der Firewall stammende Verkehr, der unten gezeigt wurde, da die Standardroute entfernt wird:

Die PBF wird nur für den Verkehr arbeiten, der von einer Maschine hinter der Firewall und nicht für den Verkehr aus der Firewall stammt.

Folgende Grenzen sind bekannt:

- PBF funktioniert nicht für den IPSec-Tunnel Verkehr an die Palo Alto Networks Firewall.

- PBF funktioniert nicht für den Phase-1-Tunnel, um zu kommen, muss es die Standard-Route der Routing-Tabelle verwenden, um die IKE zu initiieren

- PBF funktioniert nicht für GlobalProtect-Verbindung

- Bei der Verwendung von Anwendungen für PBF-Regeln kommt die Anwendung Signature Match für TCP-Traffic nach dem 3-Wege-Handshake. Die PBF-Regel kann also nicht mit dem anfänglichen 3-Wege-Handshake übereinstimmen und somit die Firewall nur auf der Suche nach der Route durchqueren.

Besitzer: Dantony