Amélioration de l'Authentification LDAP lors de la reprise après sinistre

Resolution

Vue d’ensemble

Les grandes entreprises peuvent avoir un emplacement en miroir en cas de catastrophe, c'est ce Qu'on appelle un site de reprise après sinistre. Cela inclut les contrôleurs de domaine et les pare-feu, ainsi que leur infrastructure VPN RA. En cas de problèmes du côté primaire, les utilisateurs pourront se connecter au côté secondaire et effectuer leurs tâches, comme prévu.

Ce document examinera les meilleures pratiques pour l'authentification LDAP dans ces situations.

Détails

L'authentification LDAP, dans l'implémentation du pare-feu de Palo Alto Networks, est effectuée directement à partir du pare-feu. Tout utilisateur qui tente de se connecter et d'authentifier à l'Aide d'un client GlobalProtect sera autorisé à partir du pare-feu vers le serveur LDAP configuré dans le profil d'Authentification et utilisé dans la configuration GlobalProtect. Habituellement, chaque environnement Active Directory (AD) aura plusieurs centres de données à l'emplacement principal (si l'un échoue, les autres sont à la charge des demandes) et un ou plusieurs centres de données dans l'emplacement de reprise après sinistre. Cela est nécessaire de sorte que même si l'emplacement principal entier est en panne (en cas de panne lourde) les demandes seront traitées par le centre de données de récupération d'urgence (s).

Dans le pare-feu de Palo Alto Networks (s), cela peut être réalisé en ajoutant plusieurs serveurs d'annonces dans le profil LDAP.

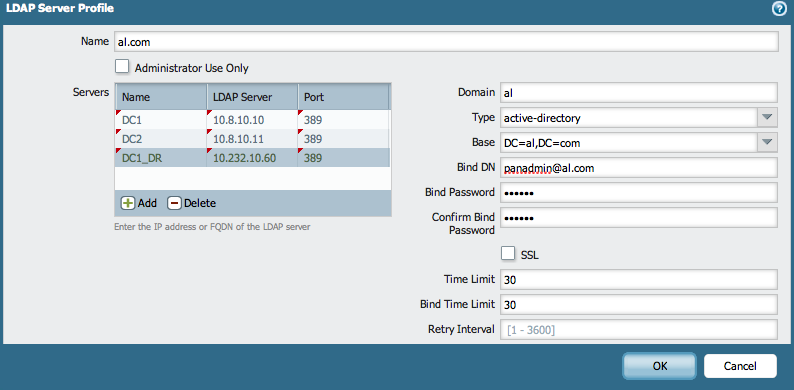

Dans ce cas, comme indiqué ci-dessous, deux centres de données sont utilisés dans l'emplacement principal et un dans l'emplacement de reprise après sinistre:

Le profil LDAP comporte 3 valeurs de minuterie qui doivent être définies comme suit:

- Temps de liaison

- Limite de temps de liaison

- Intervalle entre les tentatives

Si l'ajout de seulement les serveurs, et en laissant les valeurs par défaut n'aidera pas beaucoup en cas d'une panne.

Ci-dessous sont des explications courtes sur les timers:

- Le temps de liaison est le moment où les pare-feu attendent qu'une connexion LDAP soit établie (bindRequest LDAP à envoyer et bindResponse à revenir).

- La limite de temps de liaison est la valeur que les pare-feu attendent sur les informations pour la recherche LDAP pour retourner un résultat.

- L'intervalle de nouvelle tentative spécifie l'intervalle après lequel le système essaiera de se connecter au serveur LDAP après une tentative d'échec précédente.

L'utilisation des valeurs par défaut en cas de reprise après sinistre ou de panne LDAP peut entraîner des tentatives d'Authentification infructueuses pour les utilisateurs de GlobalProtect. Cela est vrai, car les demandes d'Authentification GlobalProtect seront dépassées après 20 secondes. Par conséquent, si le premier serveur LDAP du profil LDAP est en panne, par défaut, le pare-feu attendra 30 secondes avant de passer au suivant. En outre, étant donné que l'intervalle de nouvelle tentative (par défaut) n'est pas défini, même si le pare-feu n'est pas en mesure de se connecter pour authentifier un utilisateur, il essaiera de se connecter pour toutes les nouvelles demandes au même LDAP et provoquera toutes les tentatives d'Authentification, pour tous les utilisateurs de Échouer.

Étapes

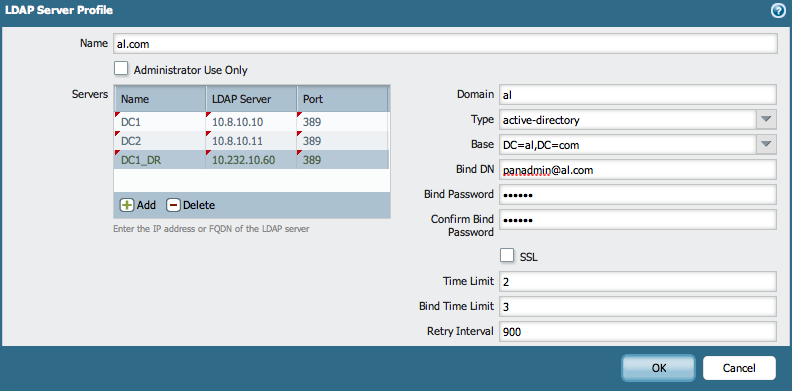

Pour éviter ce scénario, les paramètres de minuterie doivent être remplacés par les valeurs appropriées en procédant comme suit:

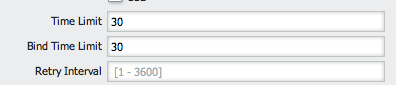

- Changez le temps de liaison en une valeur inférieure, en fonction de la latence du réseau, de la bande passante et de l'utilisation du serveur. Cette connexion est généralement très rapide, mais dans les scénarios de reprise après sinistre (où l'emplacement de reprise après sinistre est plus de 100 km de distance), il peut prendre quelques secondes, donc une valeur d'enregistrement peut être d'environ 2-3 secondes.

- Changez la limite de temps de liaison à une valeur inférieure. C'est aussi généralement très rapide, mais encore une fois les mêmes considérations d'avant sont valables, donc une valeur de sauvegarde peut également être d'environ 2-3 secondes.

- Remplacez l'Intervalle de nouvelle tentative par une valeur élevée. De cette façon, lors d'une panne, même si la demande pour le premier utilisateur sur le premier serveur (ou les deux premiers) échoue, le pare-feu ne tentera pas d'authentifier les utilisateurs de ce/ces serveurs LDAP pour l'intervalle configuré. Cette valeur doit être configurée en fonction des temps de réponse habituels définis dans la société pour les équipes d'intervention d'urgence. Habituellement, la valeur d'enregistrement est 900s. Si tous les serveurs sont en marche, cette minuterie ne sera jamais coup de pied po

Remarque: Assurez-vous de tester les deux premières minuteries et de modifier les valeurs en fonction des tests. Si la liaison et le retour du résultat prend plus de temps que les valeurs définies, alors des problèmes avec l'authentification peut être vu, afin d'utiliser des valeurs qui conviennent le mieux pour le réseau.

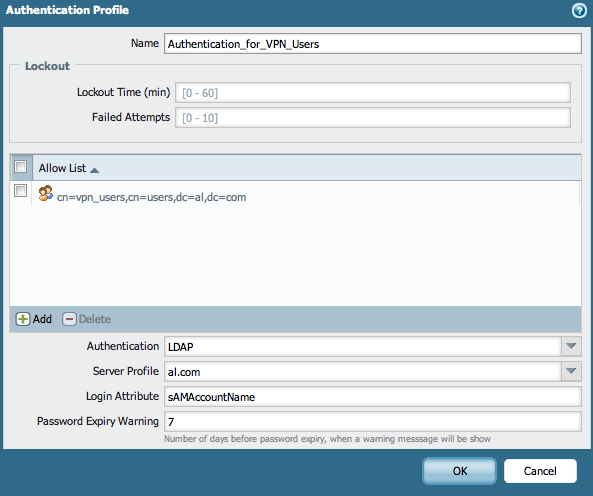

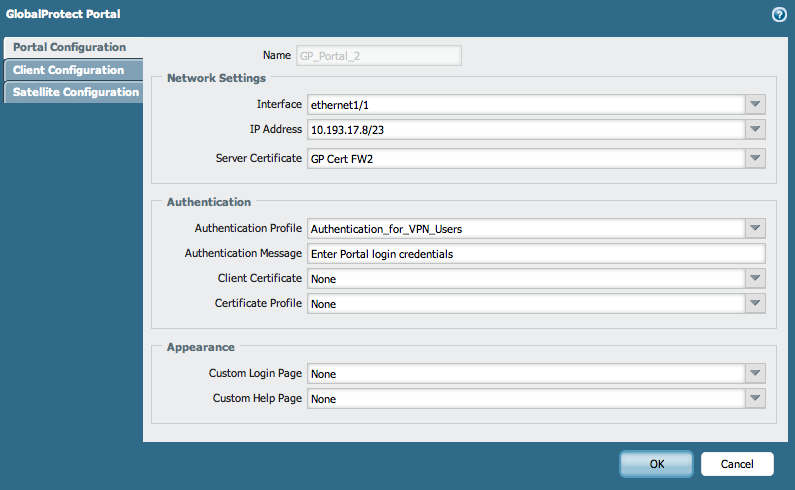

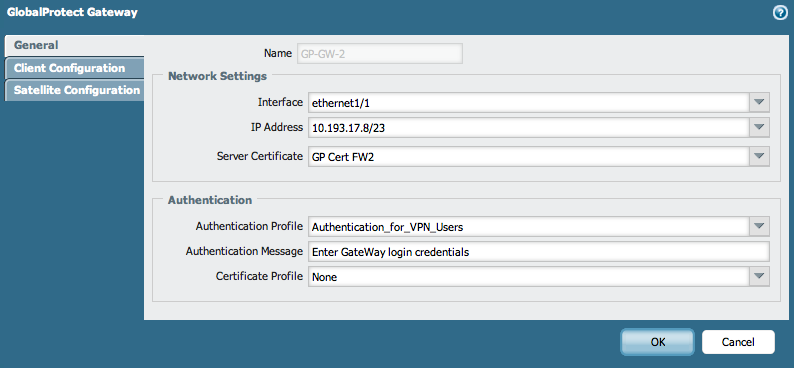

Créez un profil d'Authentification qui utilise le profil LDAP défini:

comme indiqué dans les captures d'écran suivantes, attachez le profil d'Authentification créé au portail GlobalProtect et à la passerelle GlobalProtect:

propriétaire : ialeksov