Die LDAP-Authentifizierung bei der KatastrophenRettung VerbEssern

Resolution

Übersicht

Große Unternehmen können im Katastrophenfall einen spiegelnden Standort haben, das nennt man eine Katastrophen Rückgewinnungs Stelle. Dazu gehören die Domain-Controller und die Firewalls sowie deren RA-VPN-Infrastruktur. Bei Problemen auf der primären Seite können sich die Nutzer an die Sekundärseite anschließen und ihre Aufgaben wie vorgesehen erledigen.

Dieses Dokument wird die besten Praktiken für die LDAP-Authentifizierung in diesen Situationen überprüfen.

Details

Die LDAP-Authentifizierung, in der Palo Alto Networks Firewall-Implementierung wird direkt von der Firewall aus durchgeführt. Jeder Benutzer, der versucht, sich mit einem GlobalProtect-Client zu verbinden und zu authentifizieren, wird von der Firewall zum LDAP-Server autorisiert, der im Authentifizierungs Profil konfiguriert ist und in der GlobalProtect-Konfiguration verwendet wird. In der Regel wird jede aktive Verzeichnis (AD)-Umgebung mehrere Rechenzentren in der primären Position haben (wenn einer ausfällt, sind die anderen (s) für die Bearbeitung der Anfragen da) und ein oder mehrere Rechenzentren in der Katastrophen Wiederherstellungs Stelle. Dies ist notwendig, damit die Anfragen, auch wenn der gesamte primäre Standort unten ist (bei starkem Ausfall), vom Disaster Recovery Data Center (s) bearbeitet werden.

In der Palo Alto Networks Firewall (s) kann dies durch das Hinzufügen mehrerer ANZEIGENserver im LDAP-Profil erreicht werden.

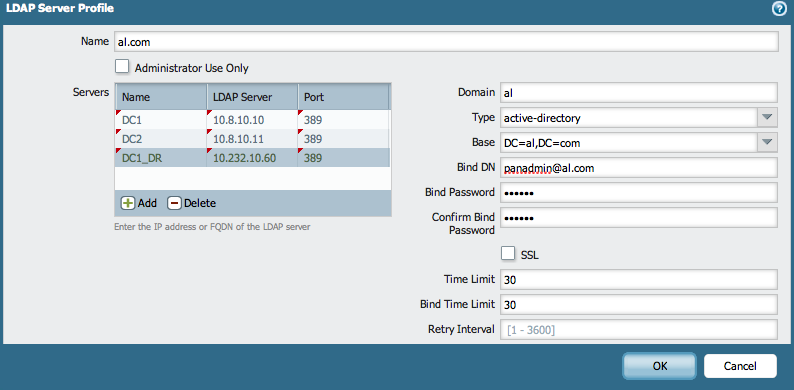

In diesem Fall werden, wie unten gezeigt, zwei Rechenzentren am Hauptstandort und eines am Standort der katastrophenrettung genutzt:

Das LDAP-Profil hat 3 Timer-Werte, die als folgende definiert werden müssen:

- Bindungs Zeit

- Bindungsfrist

- Wiederholungsintervall

Wenn nur die Server hinzugefügt werden, und das Verlassen der Standardwerte wird nicht viel helfen, im Falle eines Ausfalls.

NachFolgend kurze Erläuterungen zu den Zeitschaltuhren:

- Die Bindungs Zeit ist die Zeit, in der die Firewalls darauf warten, dass eine LDAP-Verbindung hergestellt wird (LDAP-bindRequest, die gesendet werden soll, und bindResponse, um zurückzukommen).

- Die BindungsFrist ist der Wert, auf den die Firewalls auf die Informationen für die LDAP-Suche warten, um ein Ergebnis zurückzugeben.

- Das Retry-Intervall gibt das Intervall an, nach dem das System versucht, sich nach einem früheren fehlgeschlagenen Versuch mit dem LDAP-Server zu verbinden.

Die Verwendung der Standardwerte im Falle einer katastrophenwiederherstellung oder eines LDAP-Ausfalls kann zu fehlgeschlagenen Authentifizierungs versuchen für GlobalProtect-Nutzer führen. Das stimmt, denn GlobalProtect-Authentifizierungs Anfragen werden nach 20 Sekunden auslaufen. Wenn also der erste LDAP-Server im LDAP-Profil herunterfährt, wird die Firewall standardmäßig 30 Sekunden warten, bevor Sie zum nächsten geht. Da das Retry-Intervall (standardmäßig) nicht definiert ist, auch wenn die Firewall nicht in der Lage ist, sich mit der Authentifizierung eines Benutzers zu verbinden, wird Sie versuchen, sich für jede neue Anfrage an den gleichen LDAP anzuschließen und alle Authentifizierungs Versuche zu verursachen, damit alle Benutzer Nicht.

Schritte

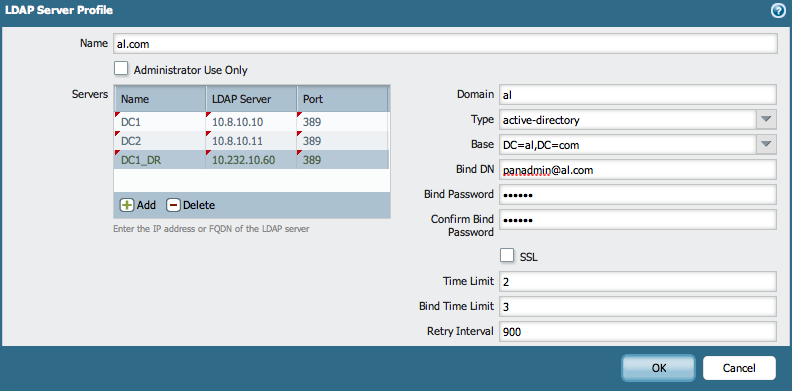

Um dieses Szenario zu verhindern, sollten die Timer-Parameter mit den folgenden Schritten auf entsprechende Werte umgestellt werden:

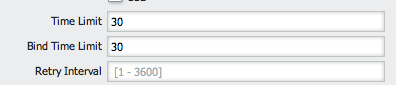

- Ändern Sie die Bindungs Zeit auf einen niedrigeren Wert, abhängig von der Netzwerk Latenz, Bandbreite und Serverauslastung. Diese Verbindung ist in der Regel sehr schnell, aber in Katastrophen Rückgewinnung Szenarien (wo die Katastrophe Erholung Standort ist mehr als 100 km entfernt) kann es ein paar Sekunden dauern, so dass ein Speicher Wert kann etwa 2-3 Sekunden.

- Ändern Sie die BindungsFrist auf einen niedrigeren Wert. Das ist auch in der Regel sehr schnell, aber wieder sind die gleichen Überlegungen von früher gültig, so dass ein Speicher Wert auch rund 2-3 Sekunden betragen kann.

- Ändern Sie das Retry-Intervall auf einen hohen Wert. Auf diese Weise wird die Firewall während eines Outage, auch wenn die Anfrage für den ersten Benutzer auf den ersten Server (oder die ersten beiden) fehlschlägt, nicht versuchen, die Benutzer auf diese/jene LDAP-Server für das konfigurierte Intervall zu authentifizieren. Dieser Wert sollte je nach den üblichen Reaktionszeiten, die im Unternehmen für die Notfallteams definiert werden, konfiguriert werden. In der Regel beträgt der Speicher Wert 900s. Wenn alle Server in Betrieb sind, wird dieser Timer nie in Gang kommen.

Hinweis: achten Sie darauf, die ersten beiden Timer zu testen und die Werte entsprechend der Tests zu ändern. Wenn die Bindung und das Zurückbringen des Ergebnisses länger dauert als die definierten Werte, dann können Probleme mit der Authentifizierung gesehen werden, also verwenden Sie Werte, die am besten für das Netzwerk geeignet sind.

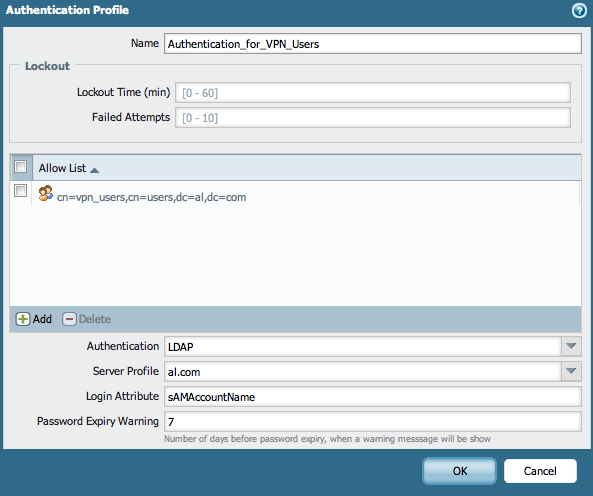

Erstellen Sie ein Authentifizierungs Profil, das das definierte LDAP-Profil verwendet:

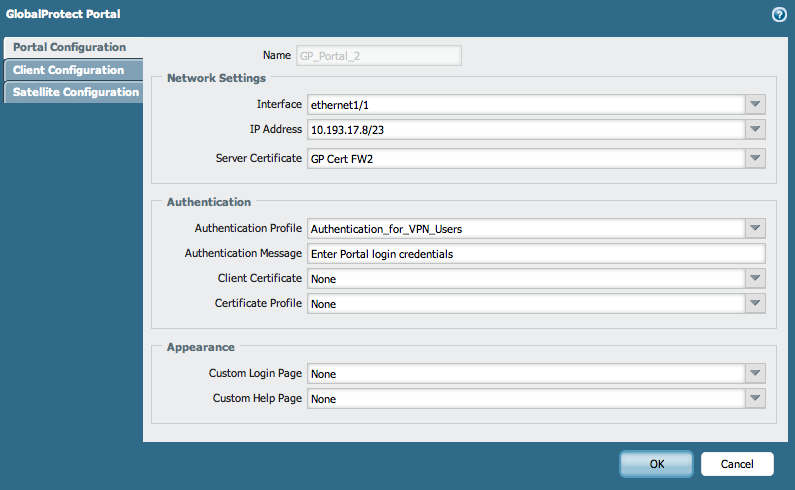

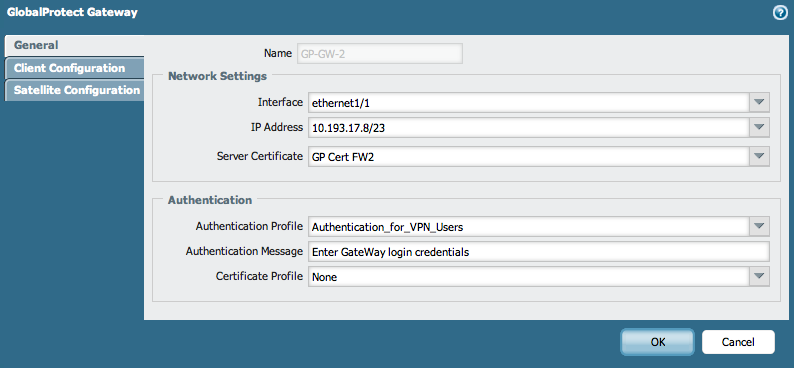

wie in den folgenden Screenshots gezeigt, befestigen Sie das erstellte Authentifizierungs Profil an das Globalprotect-Portal und das Globalprotect-Gateway:

Besitzer: Ialeksov