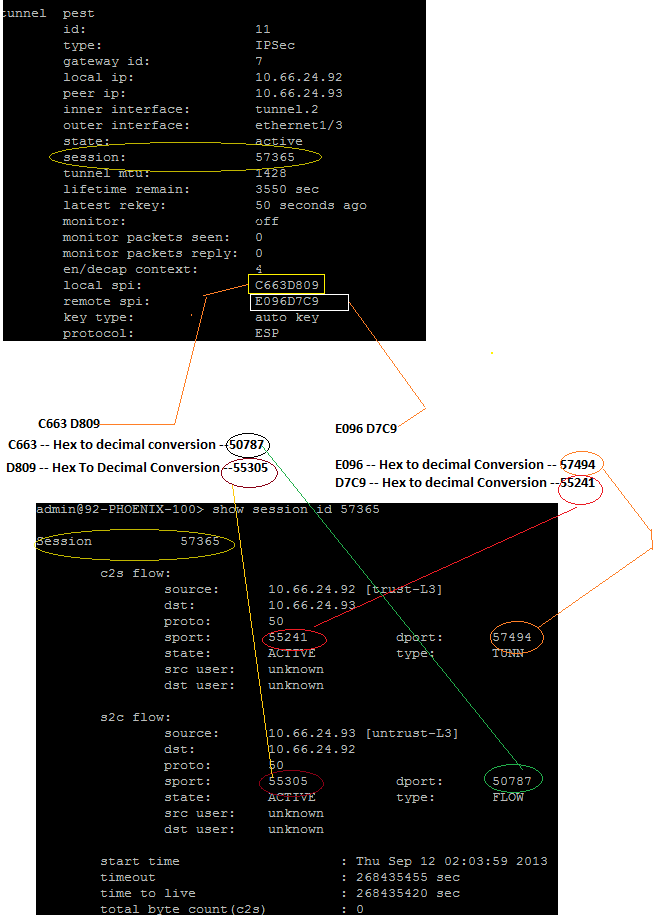

Nach einer erfolgreichen IPSec-Tunnel Einrichtung werden eine Session mit der Anwendung "IPSEC-UDP" und das Protokoll 50 (ESP) die Quell-und Ziel Portnummern anzeigen. Da ein nicht-TCP und ein nicht-UDP-Protokoll Ports nicht unterstützen können, sind die angezeigten Portnummern tatsächlich die dezimalen Äquivalenz Werte der SPIs, die im IPSEC-Tunnel-Establishment ausgehandelt werden.

Die Port Nummern für die Erstellung der IPSec-Session werden von SPI-Werten abgeleitet, die entfernte IPSec-Peers während der IKE-Phase 2 der Tunnel Einrichtung austauschen. Diese Methode kann nur angewendet werden, wenn einer von IPSec-Peers die Firewall selbst ist, oder nur, wenn der IPSec-Tunnel auf der Firewall beendet wird.

Im Falle des Durchgangs von IPSec Traffic, wo die Palo Alto Networks Firewall nur ein zwischen Gerät zwischen zwei IPSec-Peers ist, ist es praktisch unmöglich, eine Session zu erstellen, die auf ausgehandelten SPI-Werten basiert, da IKE Phase 2 verschlüsselt ist und ihr Inhalt nicht für die Firewall sichtbar.

Da SPI-Werte nicht im Voraus zu sehen sind, erstellt die Palo Alto Networks Firewall für den IPSec-Durchlauf Verkehr eine Session, indem Sie den Generic Value 20033 sowohl für den Quell-als auch den Zielport verwendet.

In diesem Beispiel unten können wir sehen, dass Quell-und Zielports von C2S und S2C strömen den gleichen Wert 20033 erhalten:

admin @ VM-300 > Show Session ID 791

Session 791

C2S Flow:

Quelle: 192.168.0.11 [Trust]

DST: 129.187.7.11

Proto: 50

Sport: 20033 dport: 20033

Zustand: aktiver Typ: Flow

src User: Unbekannter

DST User: Unbekannte

S2C Flow:

Quelle: 129.187.7.11 [Untrust]

DST: 192.168.0.11

Proto: 50

Sport: 20033 dport: 20033

Zustand: aktiver Typ: Flow

src User: Unbekannter

DST User: Unbekannte

Startzeit: Do June 10 11:58: 59 2015

Timeout: 3600 sec

Zeit zum Leben: 3142 sec

Gesamt-Byte-Zählung (C2S): 1080

Gesamt-Byte-Zählung (S2C): 1014

layer7 Paket Zahl (C2S): 8

layer7 Paket Zählung (S2C): 5

Vsys: vsys1

Anwendung: IPSec-ESP

-Regel:

Session, die am Ende protokolliert werden soll: true

Session in Session Ager: true

Session aktualisiert von ha Peer: false

LAYER7 processing: fertige

URL-Filterung aktiviert: wahre

URL-Kategorie: jede

Sitzung über SYN-Cookies: falsche

Sitzung beendet auf Host: falsche

Session-Traversen-Tunnel: falsche

Captive-Portal-Session: false

Eindringen-Interface: Ethernet1/2

Egress-Schnittstelle: ETHERNET1/1

Session QoS rule: N/A (Klasse 4)

Tracker Stage l7proc: CTD APP hat keinen Decoder

Ende-Grund: Unbekannte

Besitzer: Anatrajan