SSL前代理和入站检查解密模式的区别

171373

Created On 09/25/18 19:10 PM - Last Modified 12/29/25 09:45 AM

Resolution

在配置 SSL 解密 policy 以定义 SSL 符合解密条件的流量时,您必须选择 2 种不同的类型/模式:

这篇文章解释了这两种模式的区别。

转发代理服务器

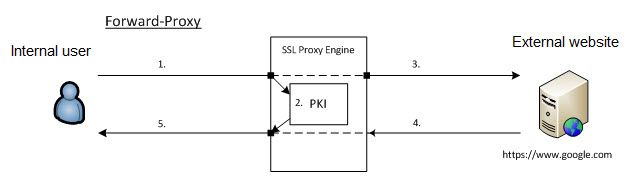

SSL 向前代理显示内部用户前往外部 SSL 站点。

SSL 向前代理显示内部用户前往外部 SSL 站点。

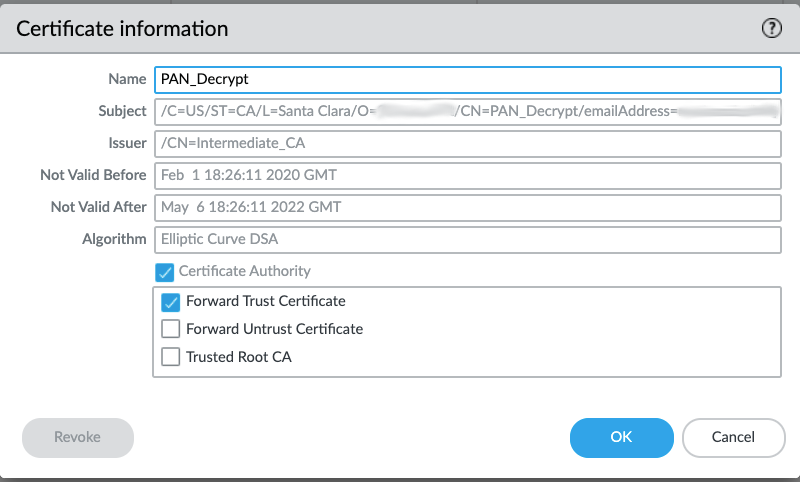

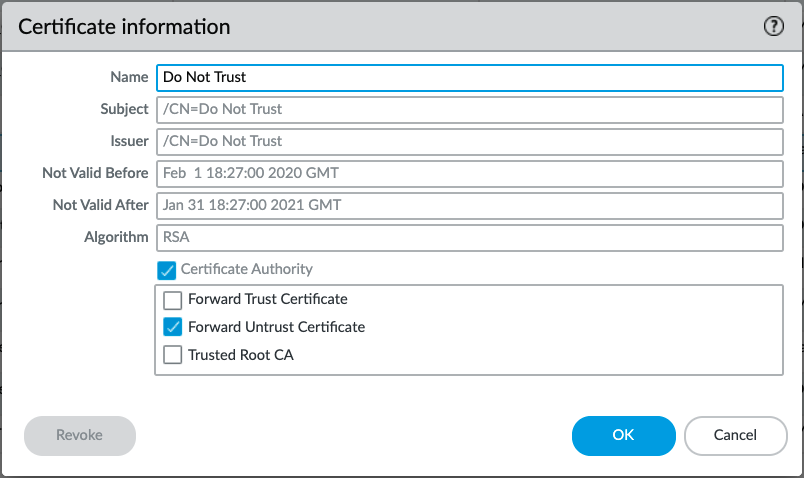

在 转发代理 模式下, PAN-OS 将拦截 SSL 匹配的流量 policy ,并将作为代理 MITM ()为访问者生成新的证书 URL 。 此新证书将在握手期间提交 SSL 给访问客户的网站 SSL 。 此证书将与自签名 CA 证书或其他证书签署,具体如下:

注意:如果你想使用第三方颁发的证书,它需要是一个 CA 证书,你将不得不导入公共 AND 私人密钥(钥匙对)。

A

注意:如果将同一证书配置为启用的远期信托证书和转发不信任证书标志,这将是一个安全风险,因为后面的客户 firewall 总是会收到他们信任的证书,即使服务器收到一个无效的证书,不应该信任。

- 内部用户正试图www.google.com https联系。 流量与解密相匹配 policy 。

- 此流量由我们的 SSL 代理引擎处理 ,www.google.com 证书由我们的内部 PKI 生成(由 CA 证书签名)。

- PAN-OS 正在代理 SSL 流量并设置 SSL 与Web服务器的新连接。

- Web服务器开始与 PAN-OS 设备握手。

- PAN-OS 设备正在完成 SSL 与客户端的握手,在服务器你好消息中显示生成的证书。

进货的检验

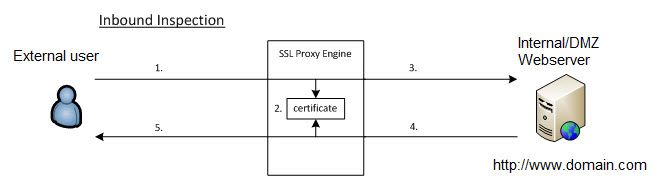

入站检查显示外部用户在内部或内部进入 Web 服务器 DMZ 时。

入站检查显示外部用户在内部或内部进入 Web 服务器 DMZ 时。

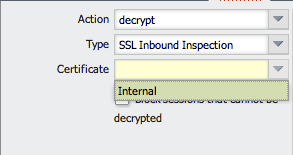

在入站检查模式下, PAN-OS 不会充当与 SSL 流量匹配的代理 policy 。 PAN-OS 将 SSL 尝试通过窃听 SSL 握手并使用解密中配置的关联证书(关键对)来解密此流量"即时 policy ":

注: 此解密模式只有在您控制目标 Web 服务器证书允许导入 Palo Alto 网络设备上的密钥对时才能工作。 这就是为什么这种解密模式经常用于解密 SSL 内部 Web 服务器的入站流量的原因。

- 外部客户端正试图联系内部 站点www.domain.com https。 流量与解密相匹配 policy 。

- 我们的 SSL 代理引擎开始 SSL 与关联的关键对一起窃听会话。

- SSL 请求将发送到Web服务器而不被接近。

- PAN-OS 将在握手过程中检查服务器-Hello消息,以验证两个证书(由服务器发送并在2中使用)是否匹配。

- 如果匹配,解密会成功为这一届会议;否则,将无法解密 (专用的全局计数器将提出)。

请参见

SSL 解密资源列表

SSL解密资源列表中只有一长串 SSL 仅涉及解密的文章。

所有者: nbilly