Différence entre SSL le mode de décryptage d’inspection avant-proxy et entrant

Resolution

Lors de la configuration SSL du décryptage policy afin de définir le trafic éligible au SSL décryptage, vous devez faire un choix entre 2 types/modes différents :

- SSL Forward-Proxy

- SSL Inspection entrante

Cet article explique la différence entre les deux modes.

Forward-Proxy

SSL Proxy avant montrant un utilisateur interne se rendre sur un SSL site externe.

En mode Forward-Proxy, PAN-OS interceptera SSL le trafic qui correspond à la et policy agira comme un proxy ( ) MITM générant un nouveau certificat pour les personnes consultées URL . Ce nouveau certificat sera présenté lors de SSL la poignée de main au client accédant au site Web avec SSL . Ce certificat sera signé avec le certificat autosigné CA ou un autre certificat spécifié comme :

Note: Si vous souhaitez utiliser un certificat délivré par un tiers, il doit s’agir d’un certificat et vous devrez importer une clé CA privée publique AND (paire

A clé).

Remarque: Si le même certificat était configuré avec des indicateurs de certificat forward trust et forward untrust certificate activés, ce serait un risque pour la sécurité, car les clients derrière le certificat en qui ils ont confiance seraient toujours présentés, même lorsque le serveur est présenté avec un firewall certificat invalide qui ne devrait pas faire confiance.

- Utilisateur interne tente de tendre la main www.google.com avec https. Le trafic correspond au décryptage policy .

- Ce trafic est géré par notre SSL moteur proxy, et un certificat de www.google.com est généré par notre interne PKI (signé par le CA certificat).

- PAN-OS est de proxying le SSL trafic et la mise en place d’une nouvelle connexion avec le serveur SSL Web.

- Web Server commence poignée de main avec PAN-OS l’appareil.

- PAN-OS l’appareil termine sa SSL poignée de main avec le client présentant le certificat généré dans le message Server Hello.

Inspection entrante

Inspection entrante indiquant quand un utilisateur externe entre dans un serveur web en interne ou dans un DMZ .

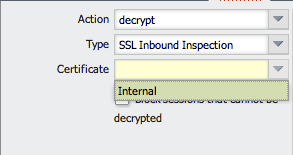

En mode Inspection entrante, n’agira pas comme un proxy avec le trafic correspondant PAN-OS à la . va essayer de décrypter ce trafic « à la volée » en espionnant la poignée de main et en utilisant SSL le certificat associé policy PAN-OS SSL SSL (Paire de clés) configuré dans le décryptage policy comme ci-dessous:

Note: Ce mode de décryptage ne peut fonctionner que si vous avez le contrôle sur le certificat web serveur ciblé pour être en mesure d’importer la paire de clés sur l’appareil Palo Alto Networks. C’est pourquoi ce mode de décryptage est souvent utilisé pour décrypter SSL le trafic entrant vers Internal Web Server.

- Client externe essaie de tendre la main à un site interne www.domain.com avec https. Le trafic correspond au décryptage policy .

- Notre SSL moteur proxy commence à écouter la session avec la paire de clés SSL associée.

- SSL demande est envoyée à Web Server sans être proxied.

- PAN-OS inspectera le message Server-Hello pendant la poignée de main pour vérifier si les deux certificats (envoyés par le serveur et utilisés dans 2) correspondent.

- S’il existe une correspondance, décryptage sera couronnée de succès pour le reste de la session ; Sinon, va être faute de décryptage (compteurs globaux dédiées seront déclenchés).

Voir aussi

SSL liste des ressources de décryptage

La SSL liste des ressources de décryptage a une longue liste d’articles traitant uniquement du SSL décryptage.

propriétaire : nbilly