我打开我的防火墙,但日志在哪里?

我们已经从一个工厂的默认配置, 从框到一个良好的安装与健全的配置在一个完整的最新的防火墙。现在, 该单位已经通过了一段时间的交通, 所以我们将看看我们可以从日志中学习什么, 哪些报告可用。

看看我已经解压缩了我的防火墙, 现在怎么办?, 我已经解压缩了我的防火墙,并做了什么, 你告诉我, 现在怎么办?我已经解压缩了我的防火墙, 并希望配置 vlan-子,如果你还没有看到以前的分期尚未或希望再看看我们离开的地方

一旦防火墙通过了通信, 您可能需要查看通信日志, 以验证服务器生成的通信量, 或者威胁日志来检查没有计算机被感染, 以及是否阻止了攻击。

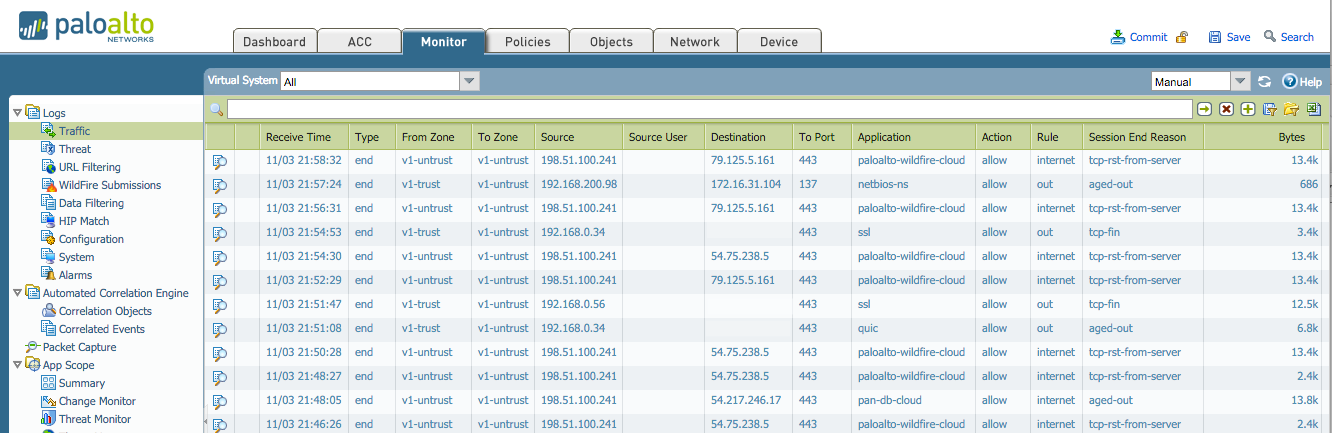

如果您导航到 "监视器" 选项卡并从左窗格访问通信日志, 您会看到日志从最新到最旧的顺序排列整齐, 从上到下。每个日志项在不同的列中有多个值。

- 接收时间指示在 logdb 中接收到日志时, 如果将安全策略设置为在会话开始时进行登录, 则当安全策略设置为在会话结束时进行记录时, 此时间大致与会话启动时相对应。, 接收时间将与会话结束的时间大致一致。

- Type 指示这是会话开始还是会话日志结束。

- 从 "区域" 和 "区域" 中, 可以从 SYN 数据包的角度指明通信的启动方式。

- 源和目标指示正在通信的 IP 地址。

- 如果启用了用户标识, 则可以填充源用户-我们将在后面的部分中对其进行讨论.

- 以端口显示要向其传递的目标端口。

- 应用程序显示了 AppID 检测到的应用程序。

- 操作显示是否允许或阻止会话。

- 规则显示哪些安全规则确定会话启动时要执行的操作。

- 会话结束原因指示会话结束的原因。可能的原因是从服务器或客户端收到了 RST 数据包, 达到了 tcp/udp 超时时间, 客户端或服务器接收到一个鳍数据包, 检测到威胁, 或者安全策略拒绝连接。

- 字节指示会话期间传输的字节数 (如果日志为 "end" 类型)。

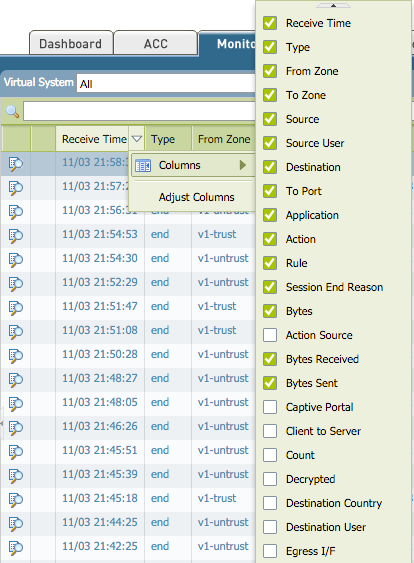

这些列仅仅是默认值, 并且可以激活多个, 或者不相关的部分被停用。您甚至可以将列移动到其他位置, 或者使用 "调整列" 选项自动调整列大小以适应屏幕。

为了便于在日志中搜索, 可以添加筛选器和/或操作。单击搜索栏旁边的加号, 从可用选项列表中添加筛选器, 或查看本文, 其中有可用筛选器列表, 可帮助您微调查询:通信量监视器筛选的基础知识.

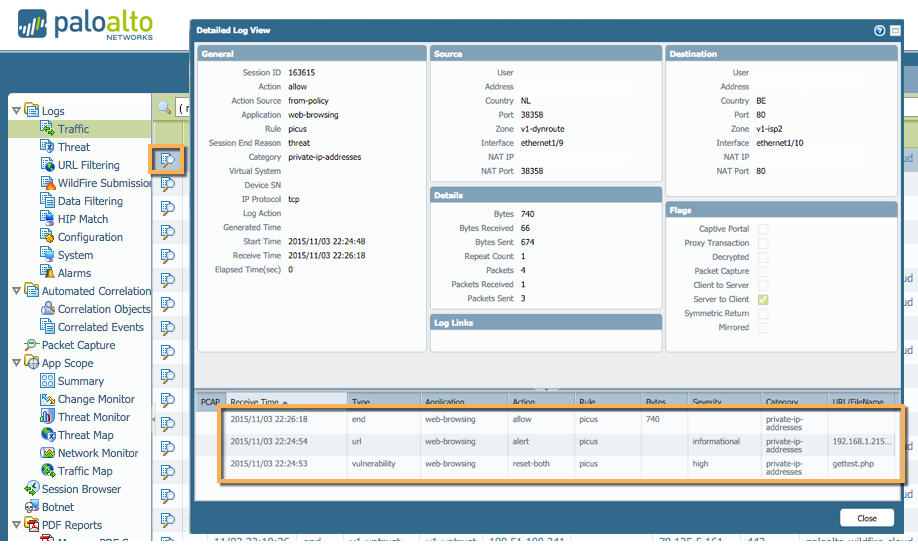

还可以通过单击每个日志项旁边的详细信息图标来放大到其他详细信息。必须注意, 单个会话可能会创建多个不同的日志项。帕洛阿尔托设备上的三种主要日志类型为:

- 通信日志, 它包含诸如 IP 地址、端口和应用程序之类的基本连接信息。

- 威胁日志, 其中包含在特定会话中检测到的威胁的任何信息, 如病毒或攻击。

- url 日志, 其中包含会话中访问的 url。

所以一个单一的会话我有几个与它相关的日志条目。"日志详细信息" 视图将关联这些以方便您:

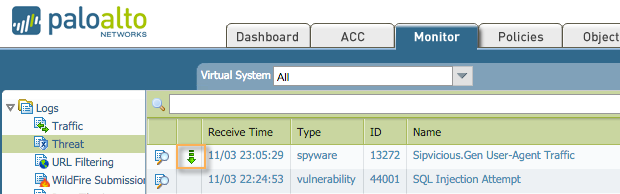

如果我们现在从左窗格打开威胁日志, 我们将看到一组略有不同的列。在此视图中:

- 类型将更改为检测到何种威胁。

- ID 是帕洛阿尔托网络指定的某一威胁, 其他细节可以发现在帕洛阿尔托网络 ThreatVault.

- 攻击者和受害者显示谁正在发送检测到的威胁: 请注意, 由于客户端可能会启动到 web 服务器的出站连接并从该服务器接收恶意文件, 因此这可能与通信日志的相反方向, 从而使目标地址位于在威胁日志中, 通信记录攻击者或源。

- 针对此威胁采取的操作可能是重置数据包、静默下降或不同的操作, 具体取决于什么是最合适的或在安全配置文件中配置的内容。

- 严重性表示某种威胁有多危险。

如果在检测到威胁时将安全配置文件配置为执行数据包捕获, 则可以使用威胁日志旁边的下载箭头检索数据包捕获:

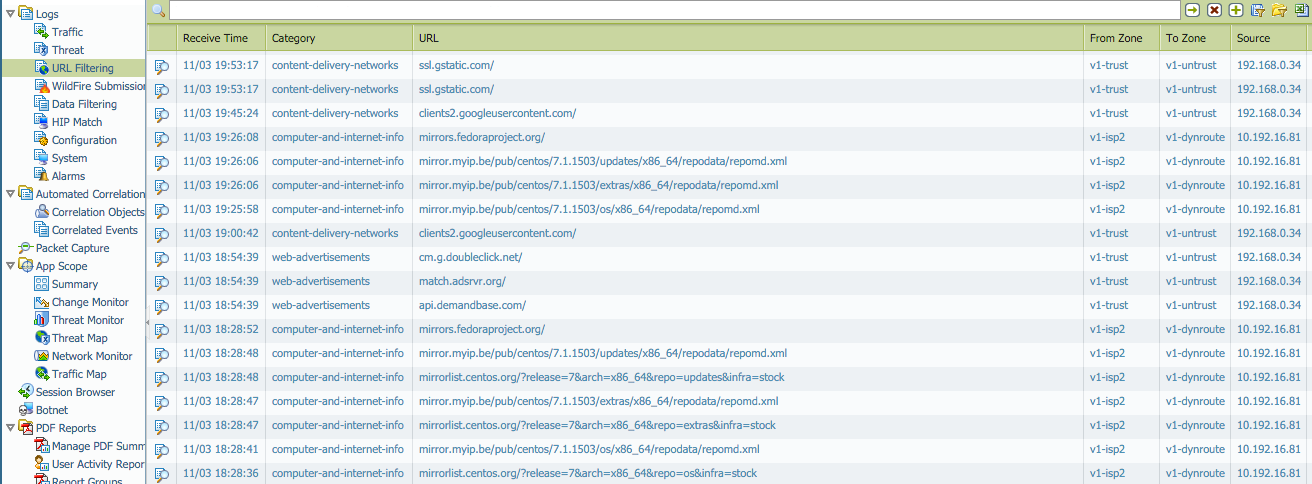

如果我们现在移动到 URL 日志, 我们将看到另一个视图, 它为任何 web 浏览通信提供了其他详细信息, 我们可以看到用户访问了哪些 url 和类别。

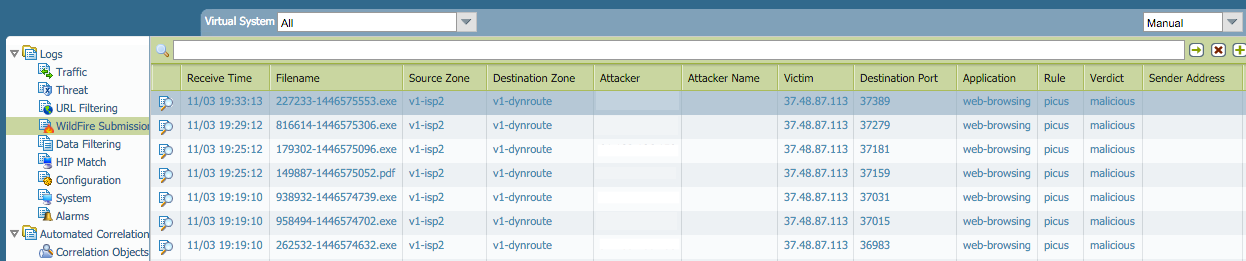

野火提交日志将提供已上载到野火进行分析的文件列表, 默认情况下, 为任何发现为恶意的文件创建日志文件。

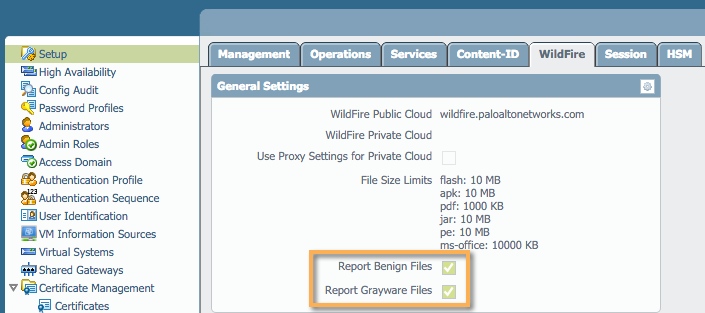

如果您还希望收到关于良性文件的报告, 则可以通过左侧窗格中的 "设备" 选项卡 "野火" 选项卡激活此功能。

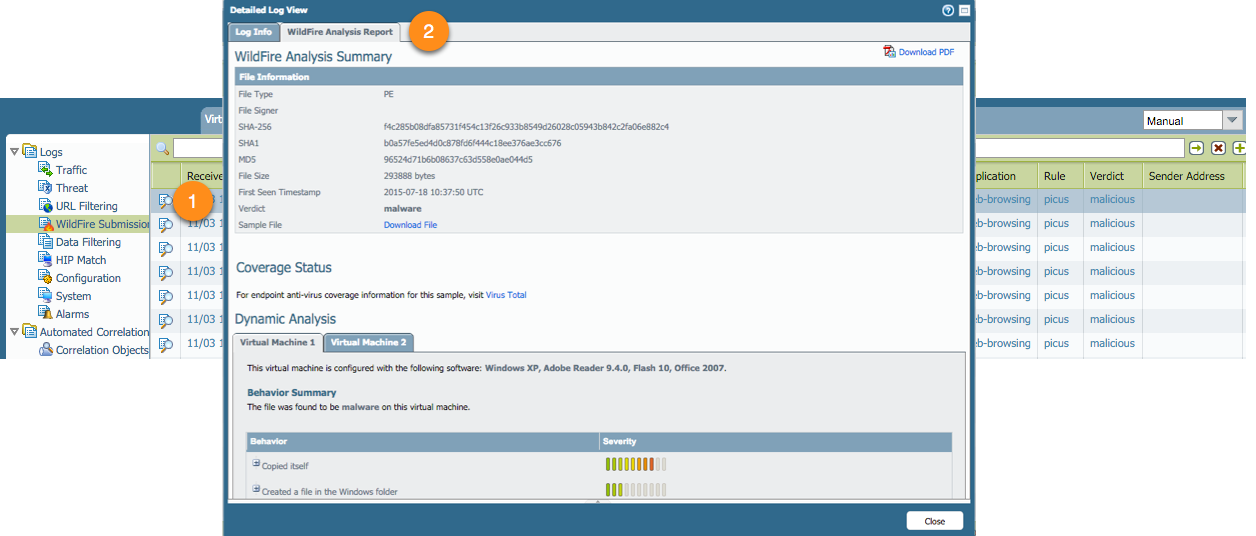

野火日志最酷的一点是, "详细信息" 链接将您带到完整的分析报告 (包括可下载的 pdf), 该报表显示了有关该文件的所有详细信息以及在沙箱中执行时所采取的任何操作。

有关建立野火的快速指南, 请看一下这篇文章, 介绍如何使野火的自由版本 "在购买前尝试"。如果你还没有获得野火许可证, 你会看到它可以是一个宝贵的资产, 你的武库.

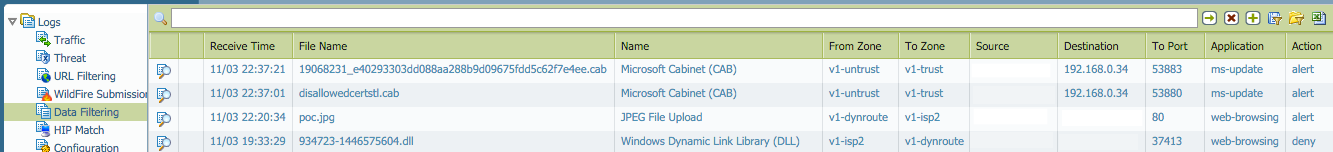

最后, 数据筛选日志跟踪在包含文件阻止配置文件的安全策略上启动的任何文件上载或下载。日志还指示是否允许或阻止该文件。

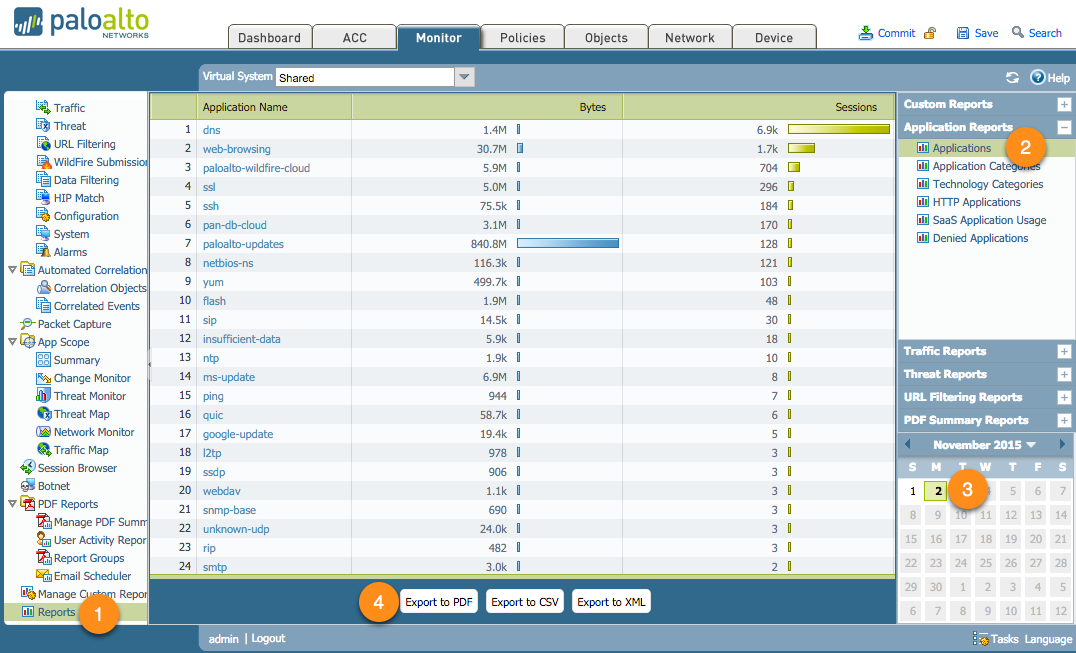

拥有所有这些日志是很好的, 特别是当试图找出一个特定的问题或寻找一个孤立的事件, 但必须查看日志, 以了解在组织中发生的事情可能是不有效的。这就是为什么在框中可以使用各种各样的预定义报表, 您可以根据需要创建定制报告。

如果将左窗格向下滚动到底部, 则可以访问报表。从那里, 您可以从右窗格中选择报告类型 (继续浏览所有内容, 它们都有相当有趣的详细信息), 并在底部选择一个日期。

如果希望共享报表, 请使用底部的按钮创建 pdf、xls 或 xml。 请记住, 预定义的报告都代表了一整天, 并在第二天生成大约 2am, 所以 ' 今天 ' 的报告将在明天上午提供。自定义报表可以为较长的时间跨度提供数据。

如果您感兴趣的是查看自定义报告, 我们有一个很酷的视频教程可用.

我希望你喜欢这个入门指南-请随时留下评论.

问候,

汤姆各地