Dans la discussion de cette semaine de la semaine, nous soulignons une question posée par l'utilisateur'merrick'sur l'utilisation d'une interface de bouclage dans une configuration VPN de site à site.

Bien que la configuration d'un VPN de site à site sur une interface de bouclage introduit une complexité supplémentaire, certaines situations peuvent en justifier l'utilisation. UN cas d'utilisation courant est la nécessité de définir l'interface VPN sur une autre adresse IP que l'interface externe.

La Configuration recommandée consiste à s'assurer que l'interface de bouclage se trouve dans la même zone que l'interface externe (généralement appelée zone de non-approbation) et qu'elle possède l'adresse IP de bouclage dans le même sous-réseau que l'interface externe. Cette configuration permet une configuration transparente, presque identique à la configuration du VPN sur l'interface externe. L'interface du tunnel doit être dans une zone différente, ce qui permet des stratégies de sécurité plus granulaires pour les sessions à l'intérieur du tunnel.

Ci-dessous, je vais mettre en évidence une implémentation moins commune de l'exécution de NAT sur un bouclage interne dans une zone différente, pour mettre en évidence certaines exigences:

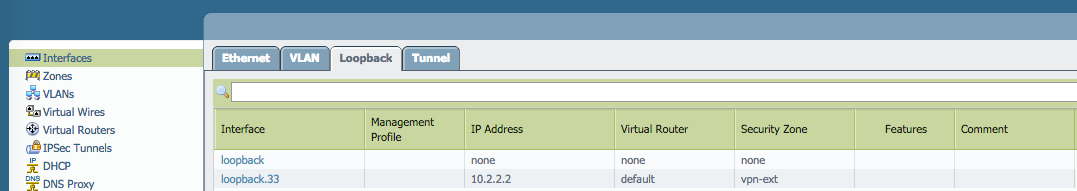

Dans cet exemple, l'interface de bouclage est définie sur Private IP 10.2.2.2 dans la zone VPN-ext:

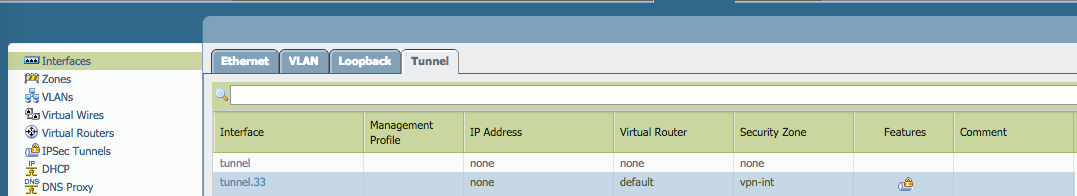

L'interface tunnel est définie sur la zone VPN-int:

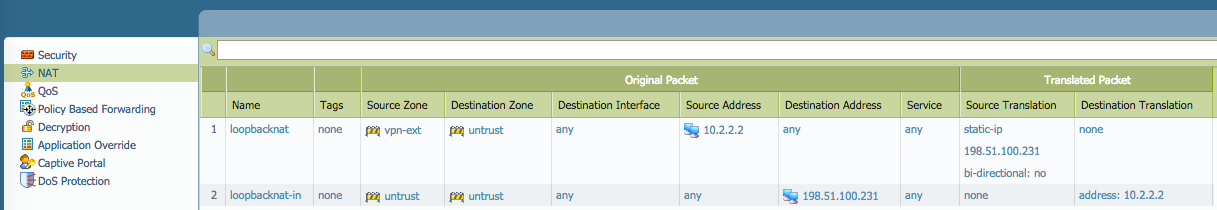

Pour autoriser l'interface de bouclage à effectuer des connexions VPN entrantes et de réception, créez des règles NAT appropriées:

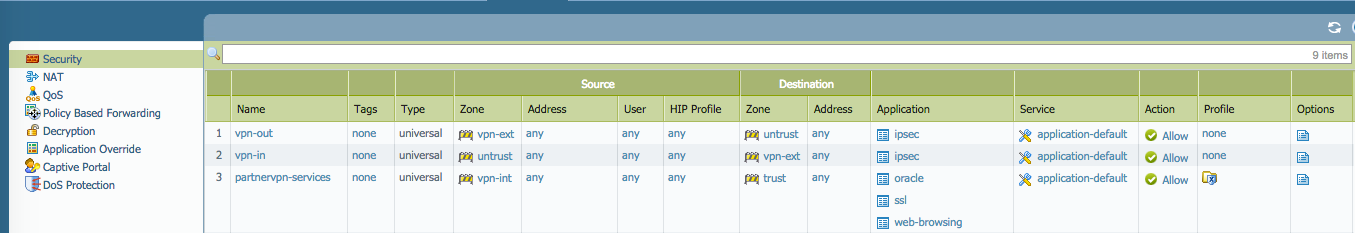

Et créer une stratégie de sécurité appropriée pour permettre à l'interface de bouclage de communiquer avec les homologues IPSec et l'interface de tunnel pour se connecter aux ressources internes

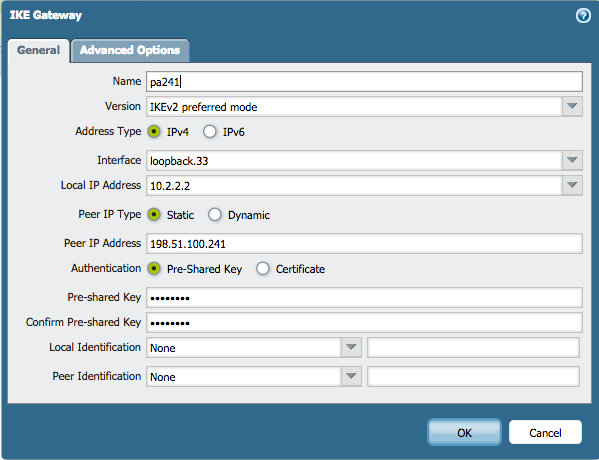

La passerelle IKE locale peut être configurée comme d'habitude avec un homologue distant statique...

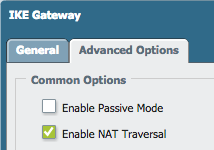

mais NAT-T doit être configuré:

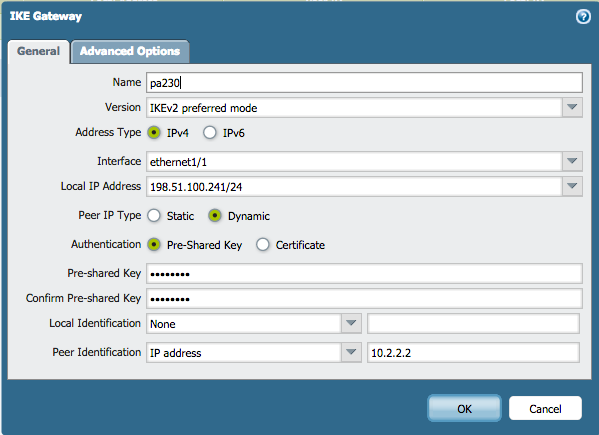

Définissez la configuration de l'homologue distant pour un homologue dynamique, y compris NAT-T:

L'identification par les pairs sur l'extrémité distante est requise, car l'hôte reçoit l'ip privée du bouclage en tant que paramètre d'identification, mais l'adresse IP physique est différente en raison du NAT configurtion.

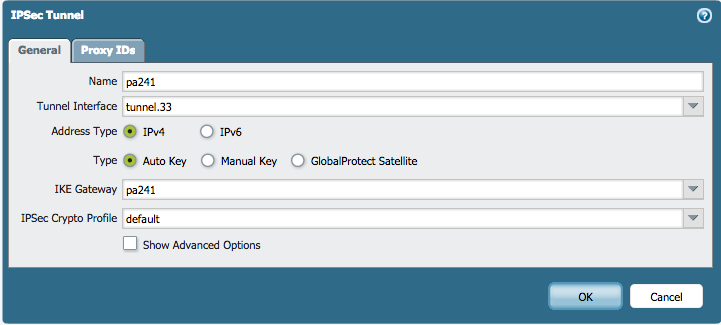

Enfin, l'objet tunnel IPSec peut être créé sans configuration spéciale:

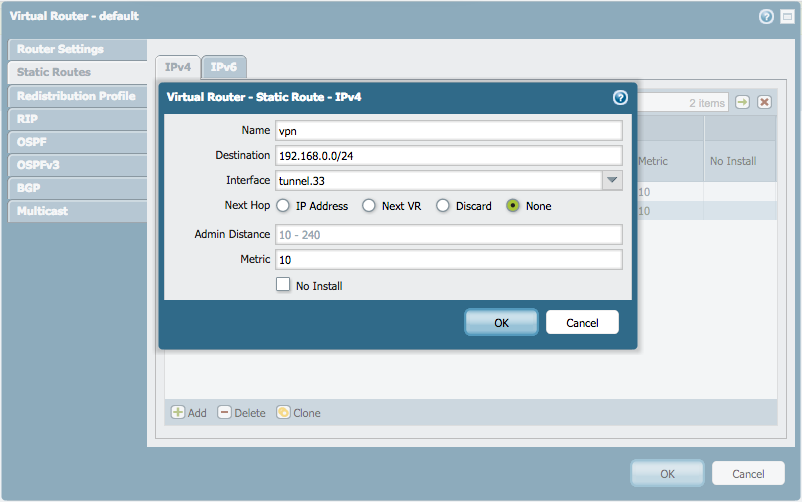

Acheminez les sous-réseaux appropriés dans le tunnel de chaque côté en ajoutant un itinéraire:

Pour afficher la discussion, reportez-vous au lien suivant: utilisation des interfaces de bouclage pour un VPN IPSec de site à site

Tous commentaires ou suggestions sont encouragées.

Merci pour la lecture!

Tom Piens