In der Diskussion der Woche in dieser Woche heben wir eine Frage hervor, die von User ' Merrick ' über die Verwendung einer Loopback-Schnittstelle in einer VPN-Konfiguration vor Ort gestellt wird.

Obwohl die Konfiguration eines Site-to-Site-VPN auf einer Loopback-Schnittstelle zusätzliche Komplexität einführt, können einige Situationen seinen Einsatz verdienen. EIN gängiger Anwendungsfall ist die Notwendigkeit, die VPN-Schnittstelle auf eine Alternative IP-Adresse als die externe Schnittstelle zu setzen.

Die Empfohlene Konfiguration besteht darin, sicherzustellen, dass sich die Loopback-Schnittstelle in der gleichen Zone wie die externe Schnittstelle befindet (in der Regel als Untrust-Zone bezeichnet), und die Loopback-IP-Adresse im gleichen Subnetz wie die externe Schnittstelle haben. Dieses Setup ermöglicht eine nahtlose Konfiguration, die fast identisch mit der Konfiguration des VPN auf der externen Schnittstelle ist. Die Tunnel Schnittstelle sollte sich in einer anderen Zone befinden, was mehr granulare Sicherheitsrichtlinien für Sitzungen im Tunnel ermöglicht.

Im folgenden werde ich eine weniger gängige Implementierung der Ausführung von NAT auf einem internen Loopback in einer anderen Zone hervorheben, um einige Anforderungen hervorzuheben:

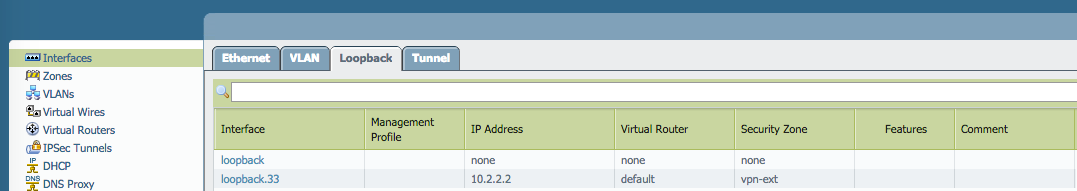

In diesem Beispiel wird die Loopback-Schnittstelle auf private IP-10.2.2.2 in der VPN-ext-Zone eingestellt:

Die Tunnel Schnittstelle ist auf die VPN-int-Zone eingestellt:

Damit die Loopback-Schnittstelle Outbound machen und eingehende VPN-Verbindungen empfangen kann, erstellen Sie entsprechende NAT-Regeln:

Und erstellen Sie eine angemessene Sicherheitspolitik, damit die Loopback-Schnittstelle mit IPSec-Peers und der Tunnel Schnittstelle kommunizieren kann, um sich mit internen Resouces zu verbinden

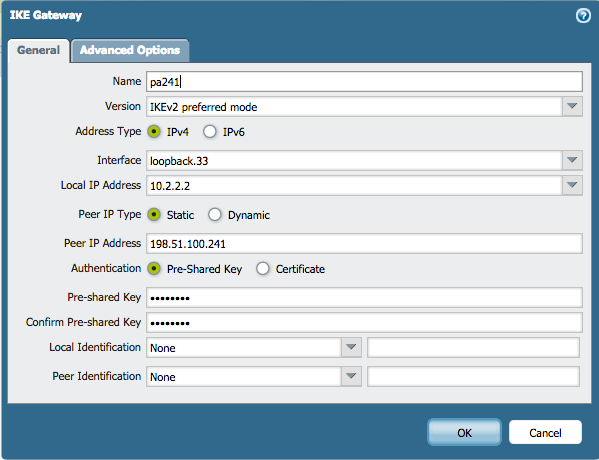

Das lokale IKE-Gateway kann wie gewohnt mit einem statischen Remote-Peer konfiguriert werden...

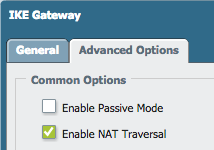

aber NAT-T muss konfiguriert werden:

Setzen Sie die Konfiguration des entfernten Peer für einen dynamischen Peer, einschließlich NAT-T:

Eine Peer-Identifikation am entfernten Ende ist erforderlich, da der Host die private IP des Loopback als Identifikationsparameter erhält, die physische IP-Adresse jedoch aufgrund der NAT-konfigurtion unterschiedlich ist.

Schließlich kann das IPSec-Tunnel Objekt ohne besondere Konfiguration erstellt werden:

Die entsprechenden Subnetze auf beiden Seiten in den Tunnel leiten, indem man eine Route hinzufügt:

Um die Diskussion zu sehen, lesen Sie bitte den folgenden Link: mit Loopback-Schnittstellen für eine Site-to-Site IPSec VPN

Alle Kommentare oder Anregungen werden gefördert.

Danke fürs Lesen!

Tom Piens