Torネットワーク (オニオン ルーター) は、異なるTorサーバー間でデータを移動し、そのトラフィックを暗号化してユーザーにトレースバックすることがないようにして、ユーザー ID を偽装します。 トレースを試みる人は、ユーザーのコンピュータではなく、Tor ネットワーク上のランダム ノードからのトラフィックを見ることができます。

パロアルトネットワーク次世代の次の設定 firewall は、あなたのネットワーク上の Tor アプリケーショントラフィックをブロックすることができます。

Tor Policy をブロックするセキュリティ App -ID

アプリケーション フィルターを使用します。

危険な URL カテゴリをブロックする

未知のアプリケーションを拒否します。

信頼関係のない問題と復号化プロファイルで有効期限が切れた証明書をブロックします。

復号化を有効に SSL する

外部の動的なリストを使用してソース/Dest に基づく制御

注意: Tor のような回避的なアプリケーションをブロックするには、上記で説明したさまざまな機能を組み合わせる必要があります。 多くの場合、ちょうど単一の機能を使用して十分ではないです。 必要に応じて正しく Tor をブロックするこれらの構成の多くを使用します。

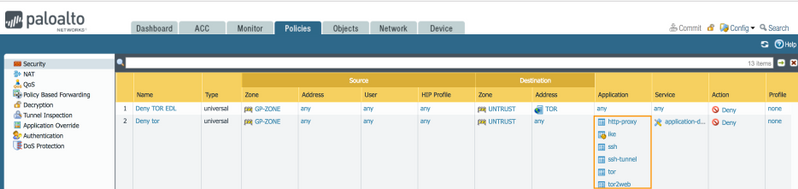

1. Policy Tor をブロックするセキュリティ App -ID

パロアルトネットワークスは 、Tor接続を識別するためにtor や tor2web などのアプリケーションを作成しました。 他のアナイザと同様 に、Torは セキュリティをバイパスするために異なる技術を使用します。 セキュリティで tor および tor2Web アプリケーションをブロックするだけで policy は不十分です。

policyインターネットへの次のアプリケーションをブロックするセキュリティを作成します。

- tor

- tor2web

- Ssh

- ssh トンネル

- ike

- ipsec esp

- http プロキシ

WebGUI > Policy > セキュリティの内部で、上記の一覧へのアクセスを拒否するルールを作成し、"サービス" が "アプリケーションの既定値" に設定されていることを確認します。

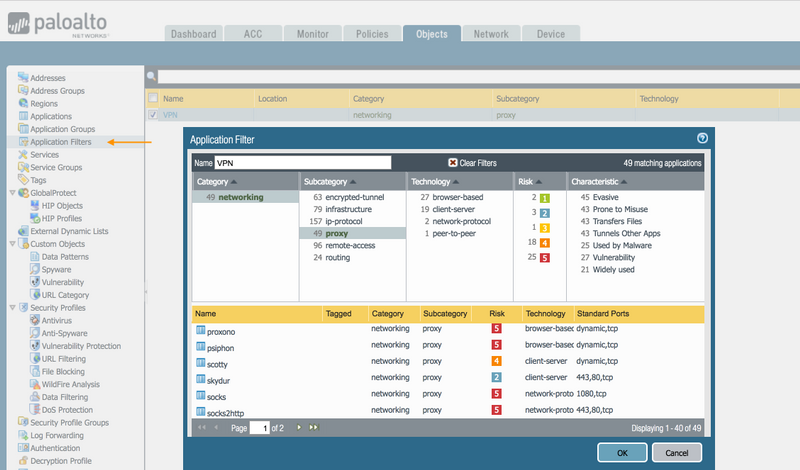

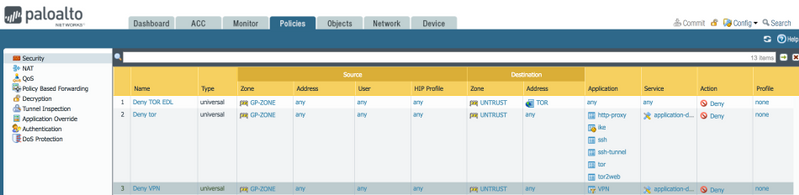

2. アプリケーションフィルタの使用

ユーザーの制限を回避したいから需要に応じて作成されているそこに多くの回避のアプリケーションがあります。 A 新しいアプリケーションに対応する良い方法は、アプリケーションフィルタを使用して、個々のアプリケーションをセキュリティに手動で追加するのではなく、動作に基づいてアプリケーションをブロック policy することです。

アプリケーション フィルターは、選択したカテゴリに基づいたアプリケーションを動的にグループ化します。 アプリケーションフィルタの作成方法の詳細については、 PAN-OS 管理ガイド(https://www.paloaltonetworks.com/documentation/80/ pan-os / / pan-os app -id/アプリケーション作成フィルタ)を参照してください。

アプリケーション フィルタを使用すると、 (アプリケーション フィルタ>オブジェクト) カテゴリ VPN "networking" および "サブカテゴリ "プロキシ" に基づいて、アプリケーションの新しいグループ (名前 - ) を作成できます。 このフィルタには、psiphon、tor2web、あなたの自由などのアプリケーションが含まれます。など

次に、 [ セキュリティ>ポリシー ] 内で、 policy プロキシとして下位分類されたアプリケーションをブロックするセキュリティを作成します。 セキュリティにアプリケーション フィルタ " VPN " を含 policy め、アクションを "拒否" に設定します。

注:ベスト プラクティスとして、セキュリティでアプリケーションをホワイト リストに登録する一方で policy 、サービスのアプリケーションのデフォルト値は uです 。 使用 firewall するポートと、そのアプリケーションの既定のポートの一覧を比較します。 使用するポートがアプリケーションのデフォルトポートでない場合は、 firewall セッションがドロップされ、メッセージ "appid policy lookup deny" がログに記録されます。

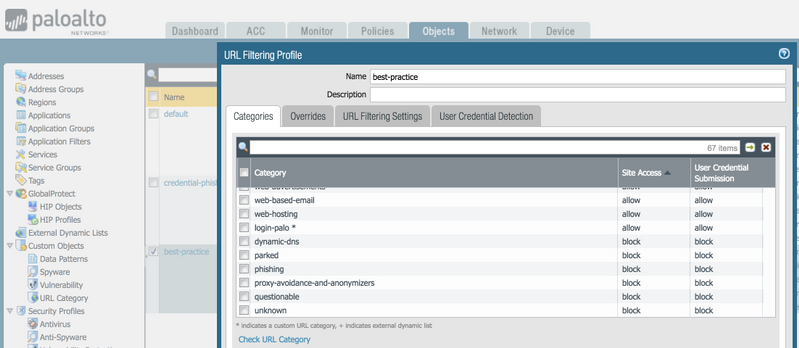

3. 危険なカテゴリをブロック URL する

URL次のように分類される Web サイトへのアクセスをブロックするフィルター プロファイルを作成します。

- プロキシ回避-anonymizers

- マルウェア

- フィッシング詐欺

- ダイナミック dns

- 未知

- 駐車

- フィッシング詐欺

- 疑わしい

URL厳格な制御を強制するために、フィルタリング プロファイルをセキュリティに関連付けます policy 。 [フィルタ処理 ] >セキュリティ URL プロファイル>オブジェクト内でこれを行います。 各カテゴリを検索し、上記のカテゴリへのアクセスをブロックします。

注: セキュリティ プロファイルの構成に関するベスト プラクティスについては、「ベスト プラクティス セキュリティ プロファイルを作成 する」のリンクに従ってください。

4. 不明なアプリケーションを拒否する

ベスト プラクティスとしては、不明な tcp, udp 不明不明-p2p ネットワークのと分類される任意のアプリケーションをブロックすることをお勧めします。

ユーザーがインターネットでアクセスする必要があるアプリケーションが firewall 不明 tcp または unknown-udp として識別され、これらのアプリケーションへのアクセスを許可する必要がある場合は、 policy その特定のアプリケーションで使用される特定のポートで不明 tcp または unknown-udp を許可するセキュリティを作成します。

「不明tcp」または「不明udp」または「不明-p2p」として識別される他のトラフィックについては、 policy トラフィックを拒否するセキュリティを作成します。

次のように、 ポリシー>セキュリティ内でこのルールを作成してください。

5. 復号化プロファイルを使用して、信頼できない問題と期限切れの証明書をブロックする

これは実際にトラフィックを復号化することなく達成することができ 、Torをブロックするのに非常に効果的です。 Torの接続を制限するために、以下に示すように、暗号化解除プロファイルを使用することをお勧めします。

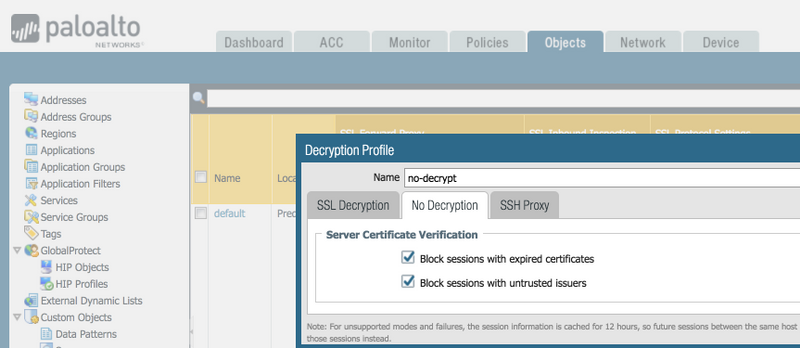

これを行うには、 オブジェクト>復号化プロファイルに移動します。まだ非暗号化解除ルールを持っていない場合は、「追加」ボタンを押して追加してください。 [復号化なし] タブ内で、2 つのオプションが選択されていることを確認します。

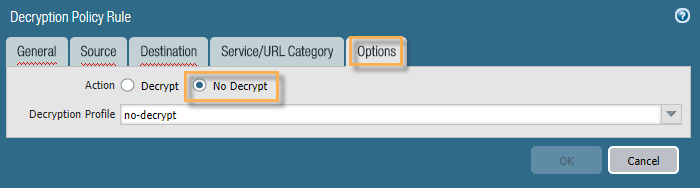

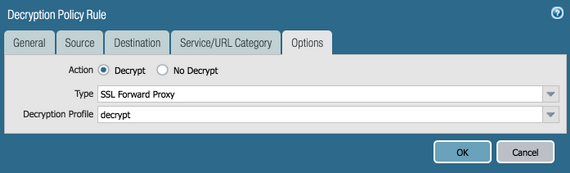

その後、ポリシー>復号化 の内部で、復号化 なし ルールがない場合は、[追加] ボタンをクリックして追加し、そのルールの内側にある [オプション] タブで、再度

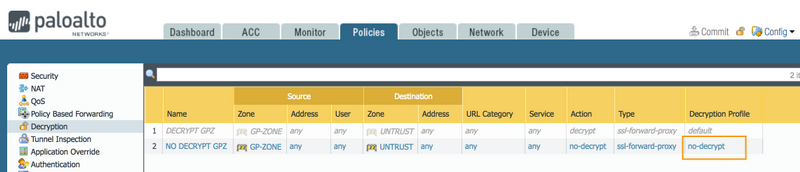

完了すると、ルールにリストされている 復号化プロファイル 名が表示されます。

6. 復号化をオンに SSL する

上記のすべてのコントロールを実装しているにもかかわらず、Tor が接続できる場合は、このトラフィックの復号化をオンにすることをお勧めします SSL 。

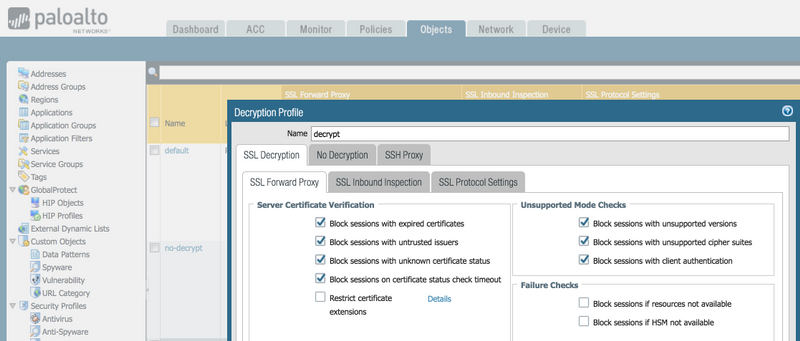

復号化プロファイルの iniside オブジェクト>復号化プロファイルを作成します。下部の [追加] をクリックし、名前を付けます。 I 使用される "復号化" [サーバー証明書の検証]および [サポートされていないモードチェック] のオプションを選択してください。

次に、 必ずポリシー >復号 に進み、復号化プロファイルを復号化に関連付けます policy 。 復号化ルール内の [オプション]タブ内でこれを行 Policy います。

復号化の設定の詳細については SSL 、以下を参照してください。

復号化を実装してテストする方法 SSL

7. 外部動的リストを使用したソース/Dest ベースの制御

Tor トラフィックを防ぐために、前の手順で撮影対策以外にも Tor ノードに Tor アプリケーションからブロック接続する外部の動的リスト機能を使用することができます。 これは、 IP 構成されているセキュリティに一致する宛先アドレスに基づいてブロックされます policy EDL 。

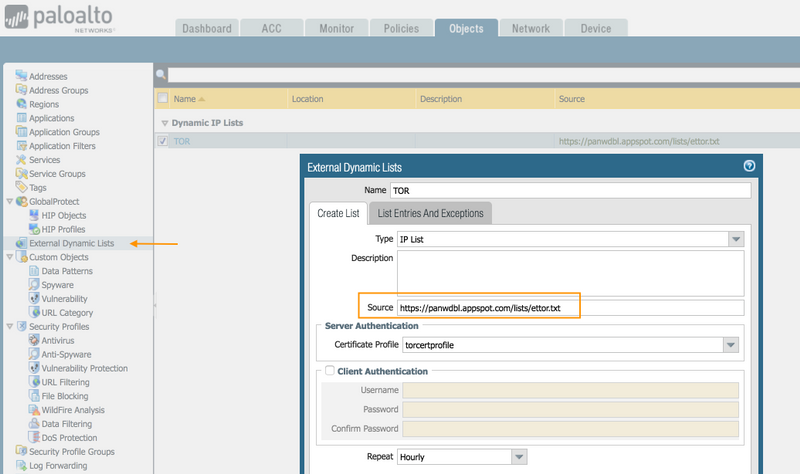

注: 以下の図に記載されているリスト https://panwdbl.appspot.com/lists/ettor.txt現在使用できません。 だから、それをのソースとして使用することはできません EDL 。 代わりに、すべてのTor 終了アドレスを含むテキスト ファイルを提供する https://check.torproject.org/torbulkexitlist サイトを使用できます。 このサイトは公式プロジェクトから正式に提供されています TOR (詳細はhttps://blog.torproject.org/changes-tor-exit-list-serviceを参照してください)。

- PAN-OS外部動的リストを作成するには、管理ガイドを参照してください。

- パロアルトの新しいコンテンツアップデート (7/7/21 からの動的更新 8435) 組み込みの外部動的リストをサポートしています。 このリストは、 EDL 構成で不要なトラフィックをブロックするために使用できます。

外部動的リストを設定するには、 外部動的リスト>オブジェクト に移動し、新しいリストを作成して追加します。 Tor をそれに - 名前を付けます。 URLソースフィールドの内部を配置してください。

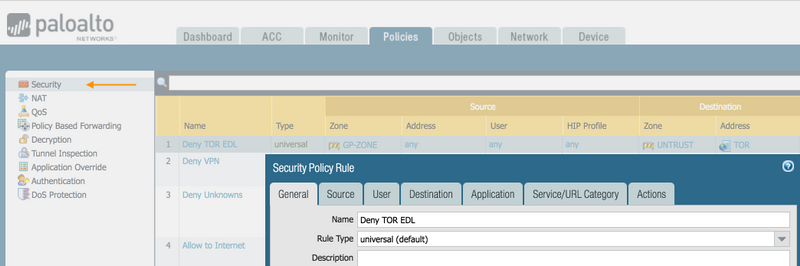

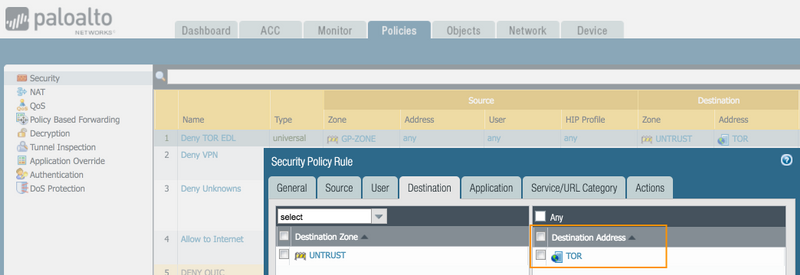

次に 、[ ポリシー > セキュリティ] 内で、新しいルール ( 外部動的リスト ) の新しいルール (追加) を作成 EDL します。

[ 変換先 ] タブ内で、作成した EDL "Tor" を使用してください。

Tor のような回避的なアプリケーションをブロックするには、上記で説明したように、さまざまな機能を組み合わせる必要があります。 多くの場合、単一の機能を使用するだけでは不十分です。