Comment faire pour configurer le réseau ISP double avec GlobalProtect VPN en utilisant un routeur virtuel et la transmission basée sur les stratégies

Resolution

Vue d’ensemble

Ce document explique comment configurer un pare-feu Palo Alto Networks qui a une connexion ISP double en combinaison avec GlobalProtect VPN. Un lien ISP est utilisé pour le trafic non VPN et L'autre est utilisé exclusivement pour le trafic VPN GlobalProtect.

Buts de configuration :

- Connexion à deux FAI en combinaison avec des tunnels VPN.

- Simple global Protect VPN Gateway/Portal et client

- 1 ISP est préféré pour LAN à Internet Traffic-Itinéraire par défaut vers ISP1

- Autre lien D'ISP utilisé pour le trafic de VPN de GP

Détails

ISP1 est utilisé comme FAI principal. ISP2 est le GlobalProtect VPN Traffic ISP.

Palo Alto Networks version pare-feu: 5.0.6 (toute version > = 4.1. x peut être utilisé)

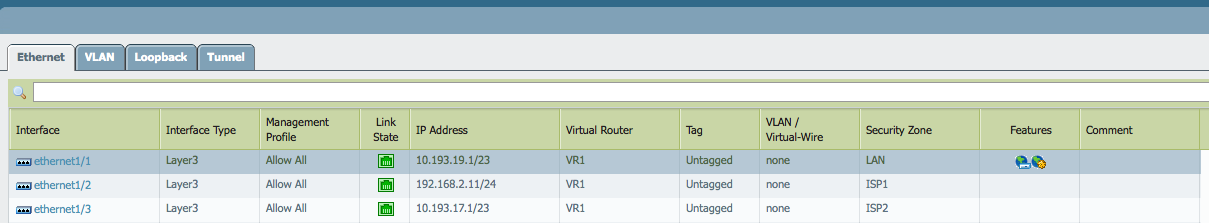

Configuration de l’interface

Configurer quatre interfaces:

- Interface Ethernet 1/1-10.193.19.1/23-LAN zone

- Interface Ethernet 1/2-192.168.2.11/24-zone ISP 1

- Interface Ethernet 1/3-10.193.17.1/23-zone ISP 2

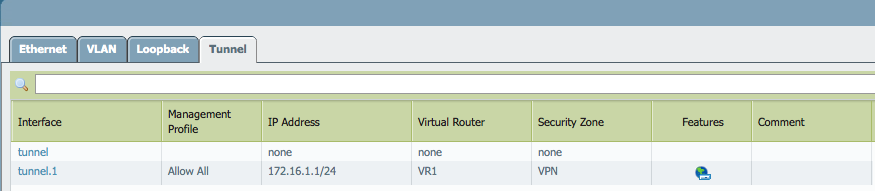

- tunnel. 1-172.16.1.1/24-zone VPN interface

La zone VPN

GlobalProtect VPN sera bientôt configuré. UNE exigence pour le VPN pour fonctionner est une interface tunnel Layer 3. Cette interface est une interface virtuelle qui possède toutes les fonctionnalités d'une interface physique. En tant que tel, il peut être configuré dans une zone de son propre.

Dans cette configuration, l' interface tunnel. 1 est placée dans la zone VPN. Chaque fois que le trafic VPN est initié par le client, ce trafic sera vu par le pare-feu comme sortie de l'interface tunnel. 1 et de la zone VPN. Le trafic VPN doit atteindre la zone ISP2.

Configuration de la sécurité du réseau

Configurer les stratégies de sécurité et de réseau de base pour autoriser le trafic entre:

- LAN et ISP1

- VPN et ISP2

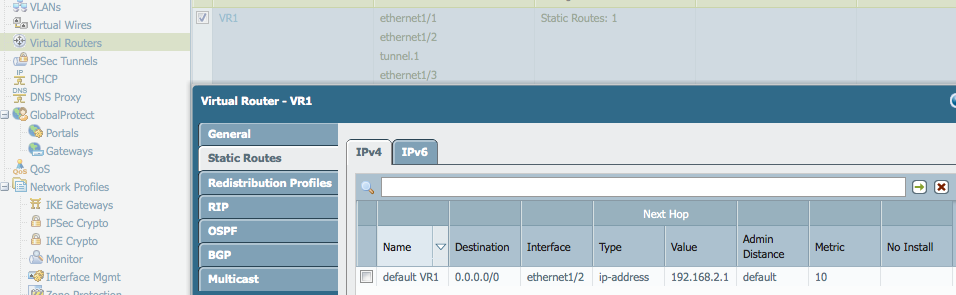

Ajoutez la route 0.0.0.0/0 par défaut à ISP1:

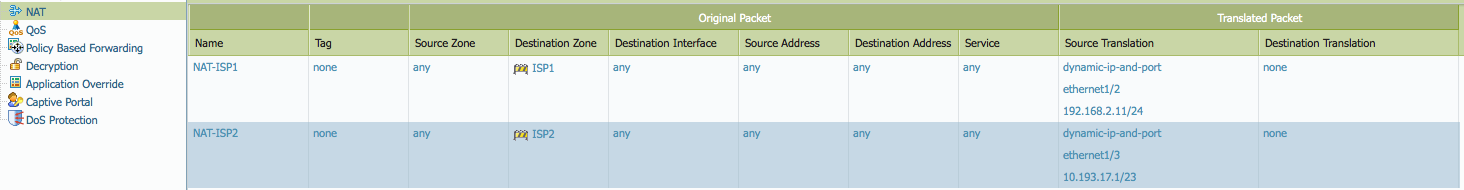

Autoriser le trafic vers les 2 FAI en utilisant des règles NAT

Pour que le trafic sortant soit traduit des adresses IP internes vers des adresses IP externes, nous devons utiliser une sorte de NAT source. Dans cet exemple, l'IP dynamique et le port NAT sont utilisés. L'ip globale sera l'ip de l'interface sortante.

NAT à ISP1:

- Zone source: toute

- Zone de destination: ISP1

- Type NAT: source NAT

- Traduction source: IP dynamique et port; Interface: Ethernet 1/2; Adresse IP: 192.168.2.11

NAT à ISP2:

- Zone source: toute

- Zone de destination: ISP2

- Type NAT: source NAT

- Traduction source: IP dynamique et port; Interface: Ethernet 1/3; Adresse IP: 10.193.17.1

À ce stade, le trafic devrait être en mesure d'atteindre ISP1 à partir de LAN et ISP2 de GlobalProtect VPN qui n'a pas encore été configuré.

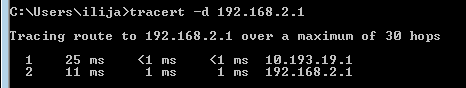

Test de connexion ISP1

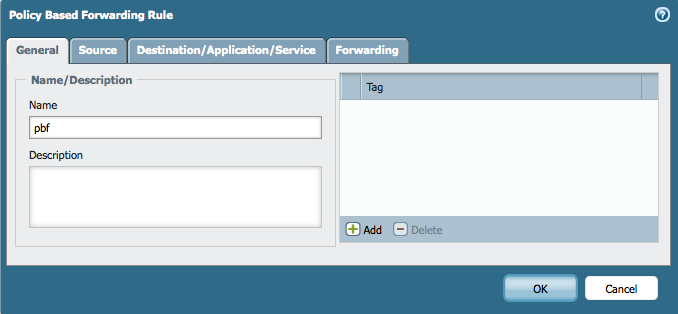

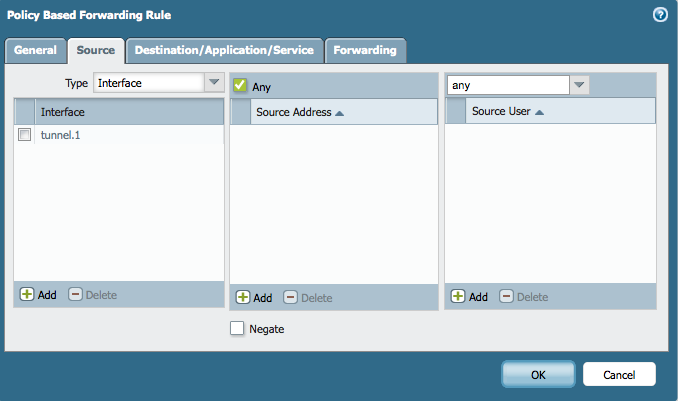

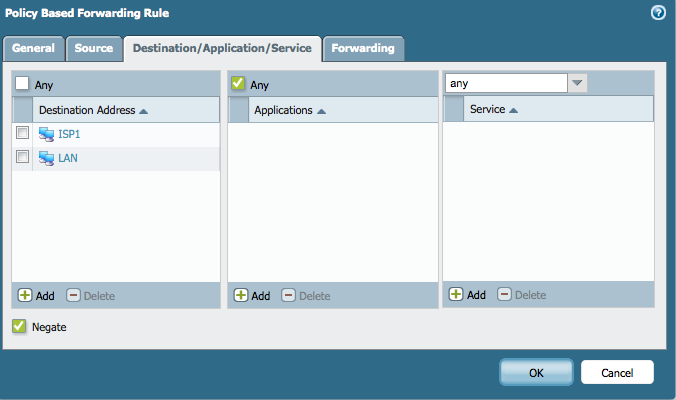

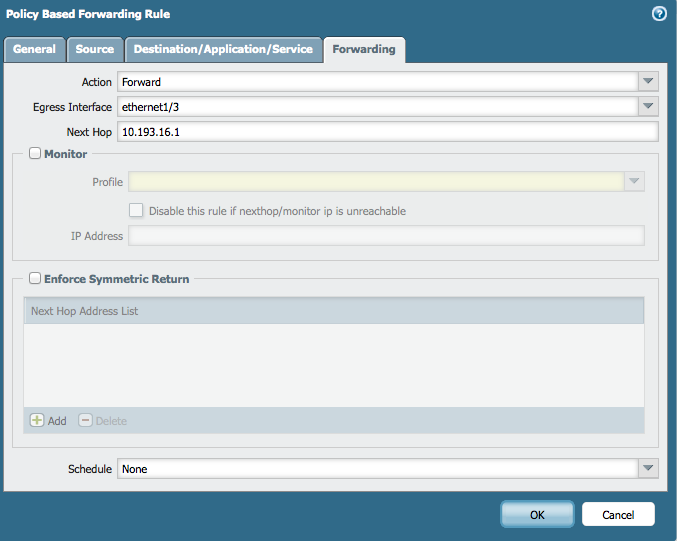

Transfert basé sur des politiques

Étant donné que nous passons la route 0.0.0.0/0 par défaut au client GlobalProtect, le comportement par défaut du pare-feu consiste à acheminer les paquets vers ISP1, en raison de l'itinéraire par défaut configuré dans les itinéraires statiques du routeur virtuel.

Le PBF va modifier le comportement de routage de la manière suivante:

Tous les paquets initiés à partir de l'interface tunnel. 1 qui se dirigent vers toute autre adresse autre que le sous-réseau LAN directement connecté ou le sous-réseau ISP1 directement connecté doivent être transférés à l'interface Ethernet 1/3, allant à ISP2. Le saut suivant est l'IP pointant vers le routeur ISP2 qui va à l'Internet. Il n'y a aucun besoin de retour symétrique puisque le NAT identifiera les sessions nated et les traduira de nouveau à l'IP interne initiale. Cela remplacera tous les paquets allant à une adresse inconnue provenant de l'interface du tunnel GlobalProtect.

Configuration GlobalProtect

Cette implémentation de GlobalProtect est une base, sans aucune particularité.

Pour une configuration GlobalProtect plus détaillée, consultez les autres Articles de la base de connaissances, les guides de configuration ou le guide d'Administration officiel en plus des références suivantes:

Comment configurer GlobalProtect

Comment générer un nouveau certificat auto-signé

GlobalProtect Configuration Tech Note

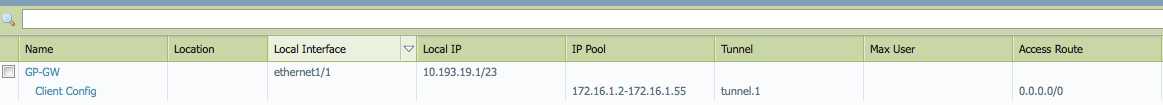

GlobalProtect Setup

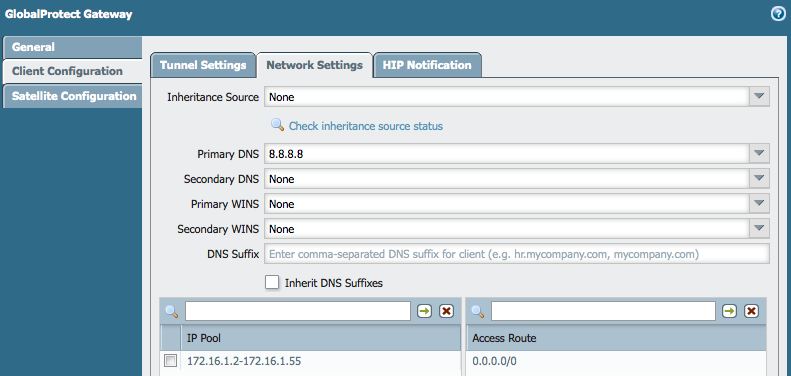

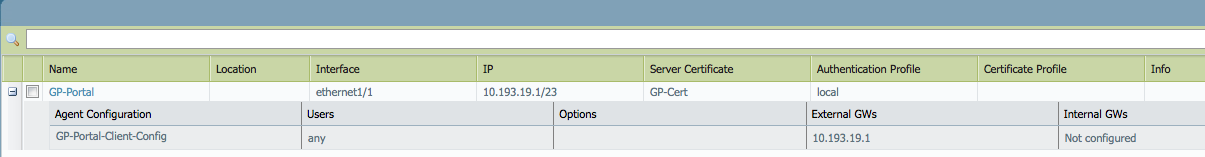

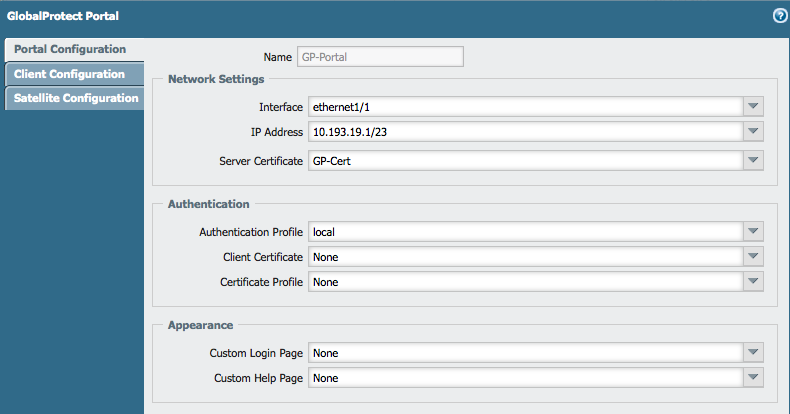

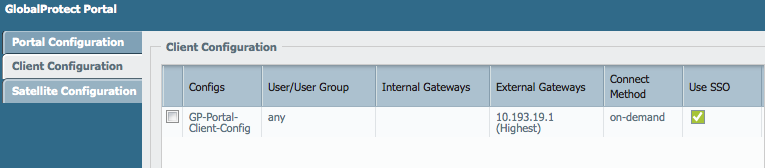

IP Gateway: 10.193.19.1

GlobalProtect client IP pool: 172.16.1.2-> 172.16.1.55

Interface tunnel: tunnel. 1

IP de l'Interface tunnel: 172.16.1.1

Itinéraires passés aux clients: 0.0.0.0/0-les clients auront comme passerelle par défaut 172.16.1.1-tunnel. 1 interface

Configuration détaillée:

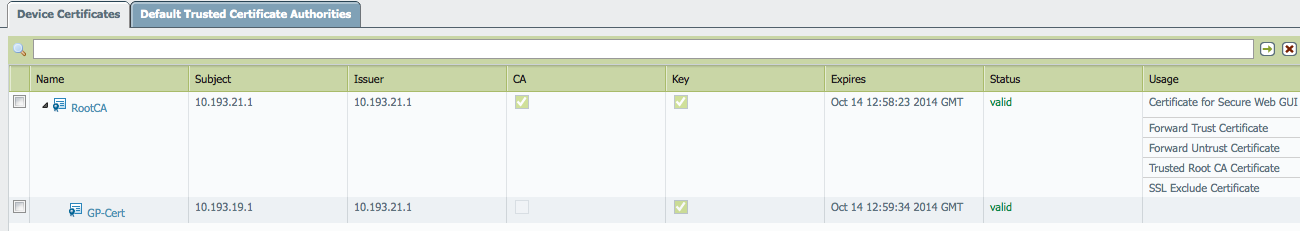

Certificats

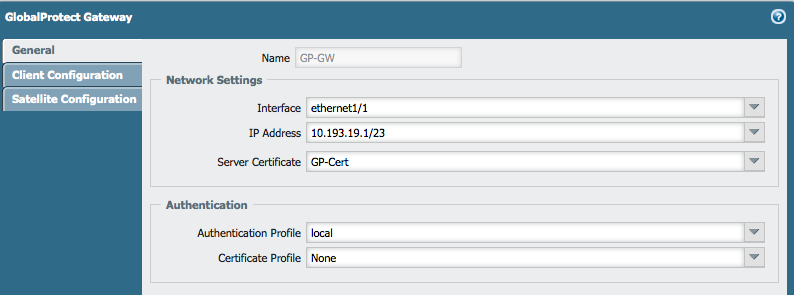

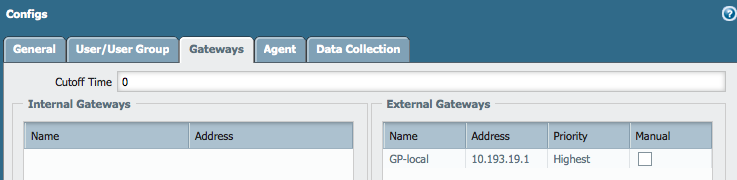

GlobalProtect passerelle

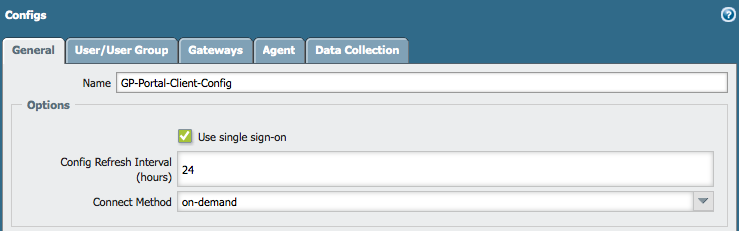

Portail GlobalProtect

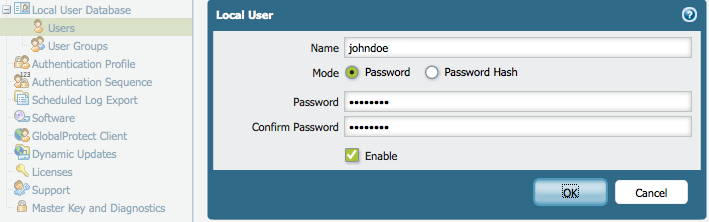

En outre, l'authentification de l'utilisateur doit être configurée dans la base de données locale:

Une fois cette configuration configurée, le client GlobalProtect doit pouvoir se connecter à la passerelle GlobalProtect:

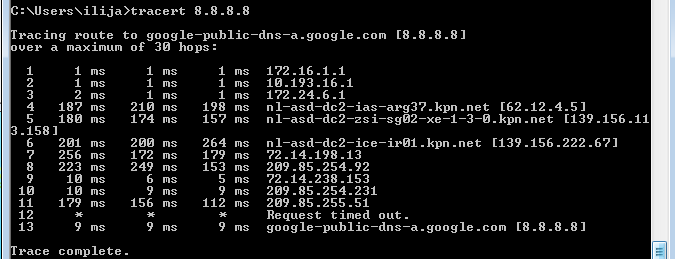

Connexion client à GlobalProtect

La connexion est réussie. L'adresse IP attribuée est 172.16.1.2:

UNE interface virtuelle est créée sur l'ordinateur Windows:

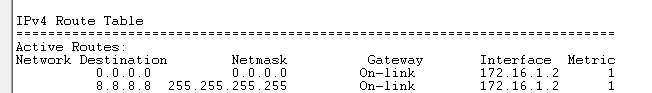

Et, l'itinéraire par défaut est en cours d'injection:

Connexion à Internet via ISP2 fonctionne:

Remarque: cette configuration n'atteint pas de basculement si L'un des FSI n'est pas accessible.

propriétaire: bbolovan