Wie man Dual-ISP-Netzwerk mit GlobalProtect VPN mit einem virtuellen Router und einer PolitikBasierten WeiterLeitung konfiguriert

Resolution

Übersicht

Dieses Dokument erklärt, wie man eine Palo Alto Networks Firewall konfiguriert, die eine Dual-ISP-Verbindung in Kombination mit GlobalProtect VPN hat. Ein ISP-Link wird für den nicht-VPN-Verkehr verwendet und der andere wird ausschließlich für den GlobalProtect VPN-Verkehr verwendet.

Konfiguration-Ziele:

- Dual-ISP-Verbindung in Kombination mit VPN-Tunneln.

- Einfaches globales Protect VPN Gateway/Portal und Client

- 1 ISP wird für LAN auf Internet-Traffic bevorzugt-Standardroute Richtung ISP1

- Andere ISP-Verbindung für GP VPN Traffic verwendet

Details

ISP1 wird als primärer ISP verwendet. ISP2 ist der GlobalProtect VPN Traffic ISP.

Palo Alto Networks Firewall-Version: 5.0.6 (jede Version > = 4.1. x kann verwendet werden)

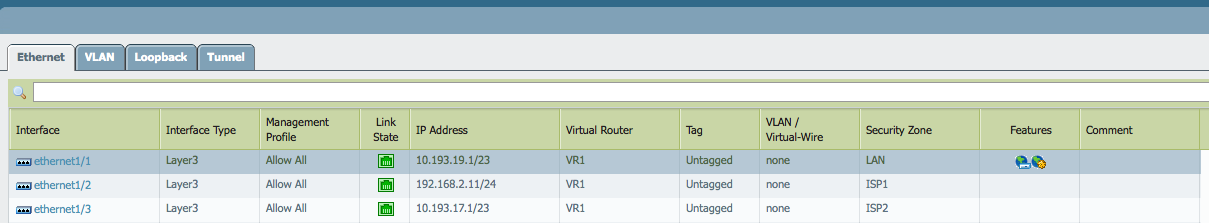

Konfiguration der Netzwerkschnittstelle

Vier Schnittstellen konfigurieren:

- Ethernet 1/1-10.193.19.1/23-LAN Zone Interface

- Ethernet 1/2-192.168.2.11/24-Zone ISP 1 Interface

- Ethernet 1/3-10.193.17.1/23-Zone ISP 2 Interface

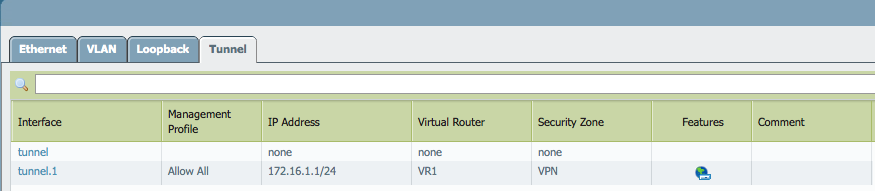

- Tunnel. 1-172.16.1.1/24-Zone VPN-SchnittStelle

Der VPN-Zone

GlobalProtect VPN wird in Kürze konfiguriert. Voraussetzung für die Funktion des VPN ist eine Tunnel Schicht 3-Schnittstelle. Diese Schnittstelle ist eine virtuelle Schnittstelle, die alle Funktionen einer physischen Schnittstelle hat. Als solches kann es in einer eigenen Zone konfiguriert werden.

In dieser Konfiguration wird die Tunnel. 1- Schnittstelle in der Zone VPN platziert. Immer wenn der VPN-Verkehr vom Kunden initiiert wird, wird dieser Verkehr von der Firewall als Egress aus dem Tunnel gesehen. 1 Schnittstelle und VPN-Zone. Der VPN-Verkehr muss in die ISP2-Zone gelangen.

Netzwerk SicherheitsKonfiguration

Konfigurieren Sie grundlegende Netzwerk-und SicherheitsRichtlinien, um den Verkehr zwischen:

- LAN und ISP1

- VPN und ISP2

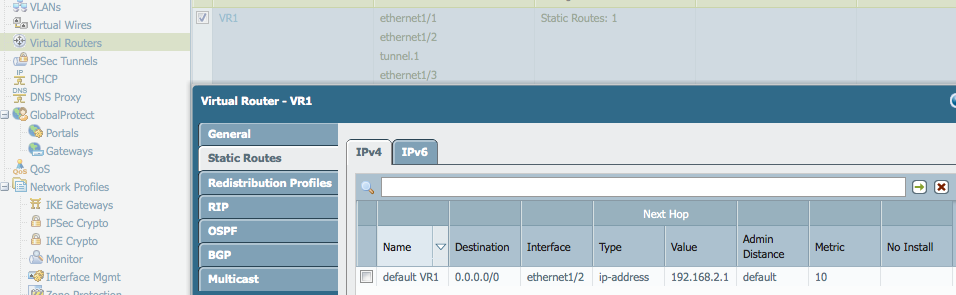

Fügen Sie die Standard Route 0.0.0.0/0 zu ISP1 hinzu:

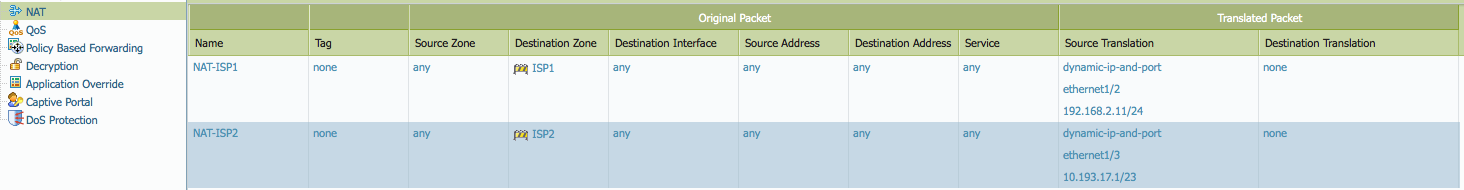

Erlauben Sie den Verkehr mit den beiden ISPs, indem Sie NAT-Regeln verwenden

Damit der ausgehende Traffic von internen IP-Adressen auf externe IP-Adressen übersetzt werden können, müssen wir eine Art Source NAT verwenden. In diesem Beispiel wird Dynamic IP und Port NAT verwendet. Die globale IP wird die ausgehende Schnittstelle IP sein.

NAT to ISP1:

- Quell Zone: jede

- Zielzone: ISP1

- NAT Type: Source NAT

- Quellen Übersetzung: dynamische IP und Port; Interface: Ethernet 1/2; IP-Adresse: 192.168.2.11

NAT to ISP2:

- Quell Zone: jede

- Zielzone: ISP2

- NAT Type: Source NAT

- Quellen Übersetzung: dynamische IP und Port; Interface: Ethernet 1/3; IP-Adresse: 10.193.17.1

An dieser Stelle sollte der Verkehr in der Lage sein, ISP1 von LAN und ISP2 von GlobalProtect VPN zu erreichen, das noch nicht konfiguriert ist.

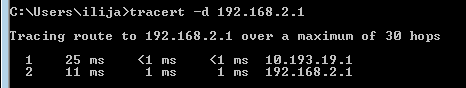

ISP1 Connection Test

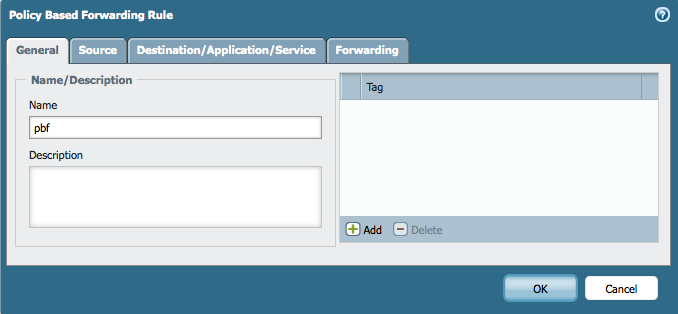

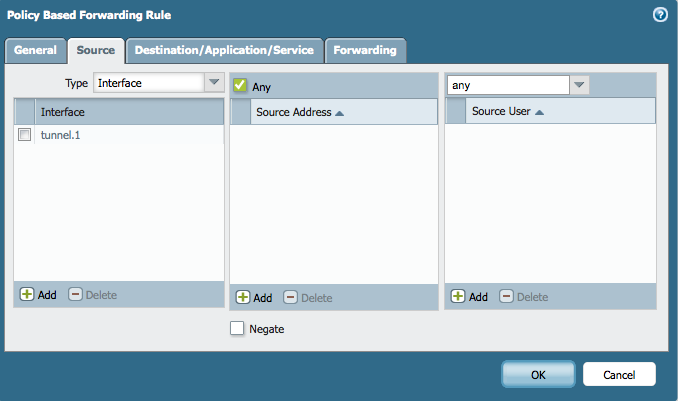

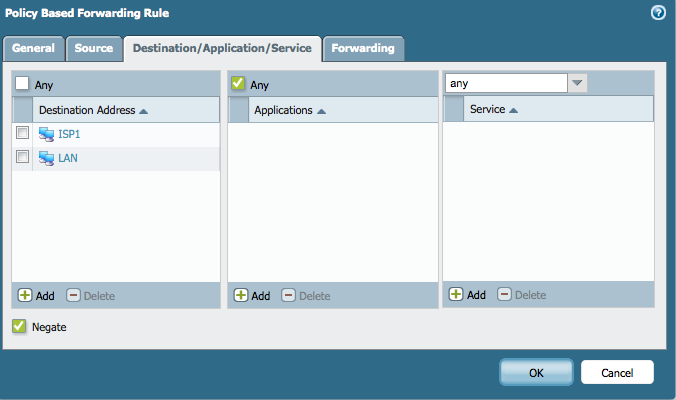

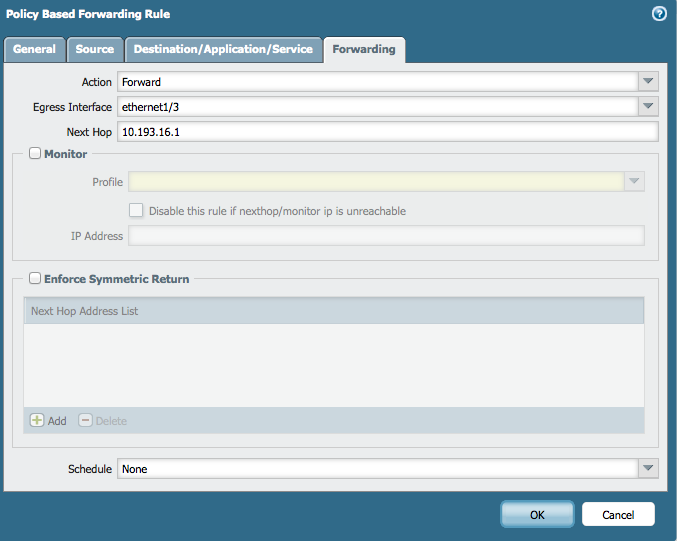

PolitikBasierte Spedition

Da wir die Standard-Route 0.0.0.0/0 an den GlobalProtect-Client weitergeben, ist das Standardverhalten der Firewall, die Pakete in Richtung ISP1 zu leiten, wegen der Standard-Route, die in den statischen Routen des virtuellen Routers eingerichtet ist.

Die PBF wird das Routing-Verhalten auf folgende Weise verändern:

Alle Pakete, die von Interface Tunnel. 1 initiiert werden, die auf eine andere Adresse als das direkt angeschlossene LAN-Subnetzwerk oder das direkt angeschlossene ISP1-Subnetzwerk zusteuern, sollten an Interface Ethernet 1/3 weitergeleitet werden, das zu ISP2 geht. Der nächste Hop ist der IP-Hinweis auf den ISP2-Router, der ins Internet geht. Es besteht keine Notwendigkeit für eine Symetrische Rückgabe, da der NAT Nizierte Sessions identifiziert und Sie wieder in die anfängliche interne IP übersetzen wird. Damit werden alle Pakete überschrieben, die an eine unbekannte Adresse gehen, die von der GlobalProtect-Tunnel Schnittstelle stammt.

GlobalProtect-Konfiguration

Diese Implementierung von GlobalProtect ist eine grundlegende, ohne besondere Eigenschaften.

Für eine detailliertere GlobalProtect-Konfiguration, überprüfen Sie zusätzlich zu den folgenden Referenzen weitere WissensBasis-Artikel, KonfigurationsAnleitungen oder den offiziellen Administrations Führer:

Gewusst wie: konfigurieren Sie GlobalProtect

Gewusst wie: ein neues selbstsigniertes Zertifikat zu generieren

GlobalProtect Konfiguration Technischer Hinweis

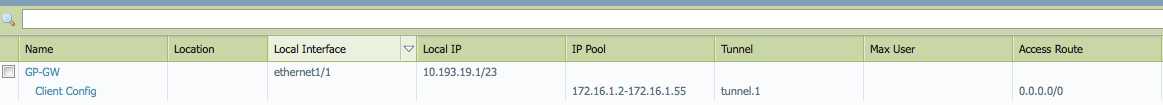

GlobalProtect Setup

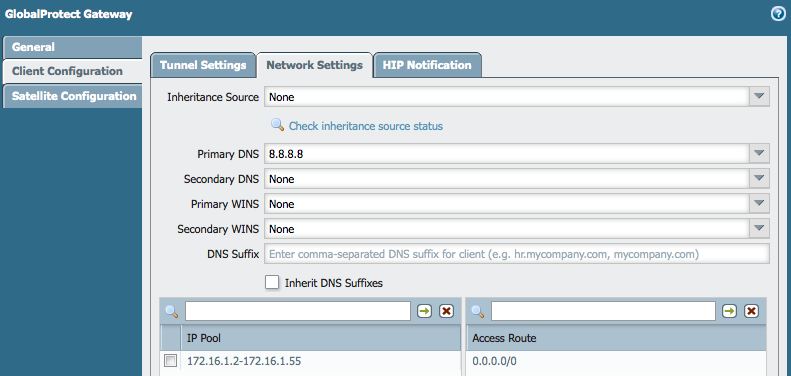

Gateway IP: 10.193.19.1

GlobalProtect Client IP Pool: 172.16.1.2-> 172.16.1.55

Tunnel Schnittstelle: Tunnel. 1

Tunnel Schnittstelle IP: 172.16.1.1

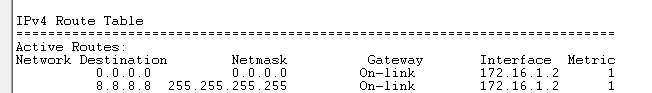

Routen, die an Kunden weitergegeben werden: 0.0.0.0/0-die Clients haben als Standard-Gateway 172.16.1.1-Tunnel. 1 Schnittstelle

Detaillierte Konfiguration:

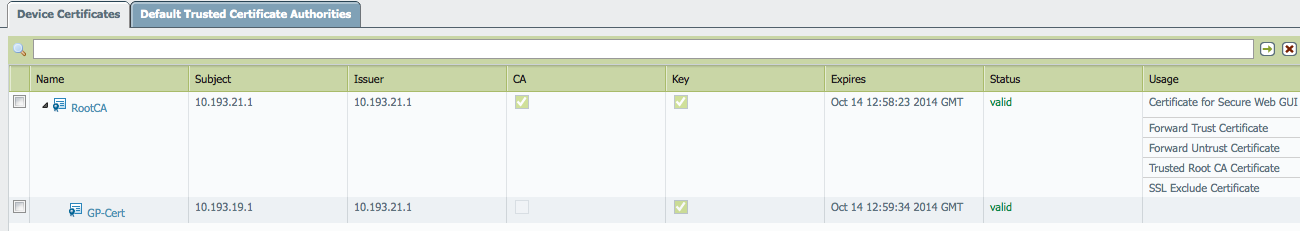

Zertifikate

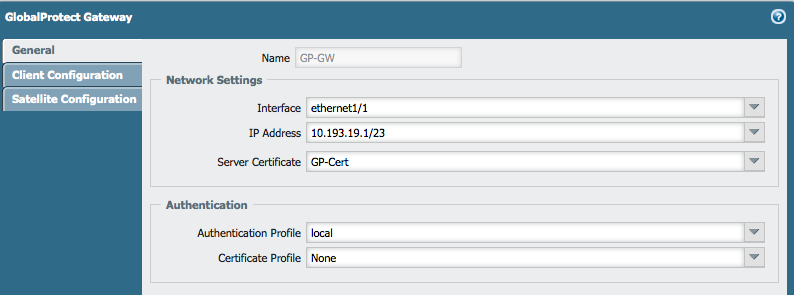

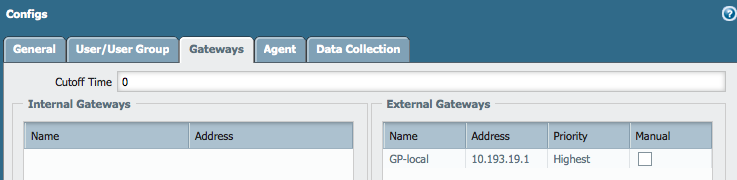

GlobalProtect Gateway

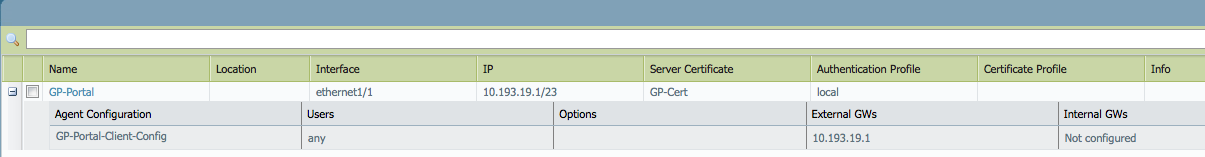

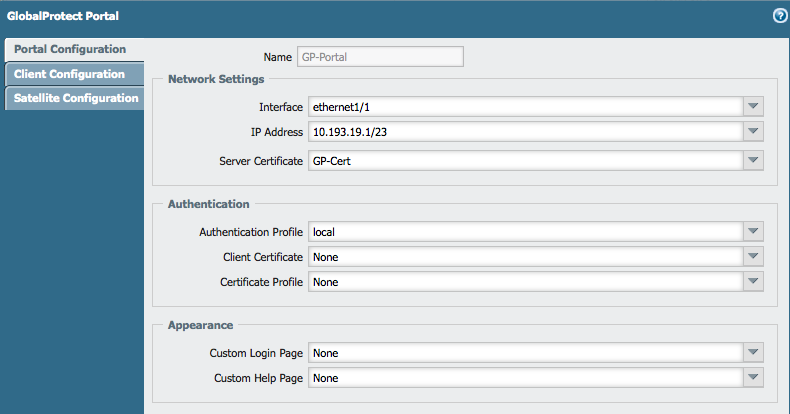

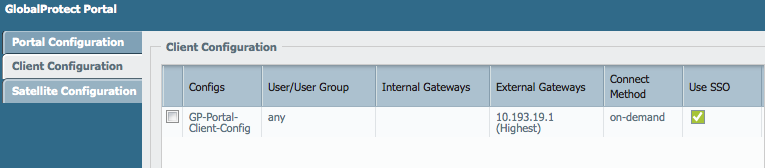

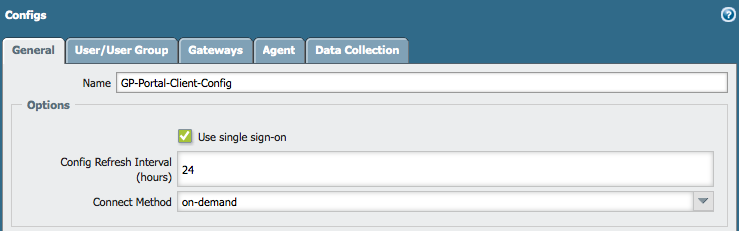

Globalprotect Portal

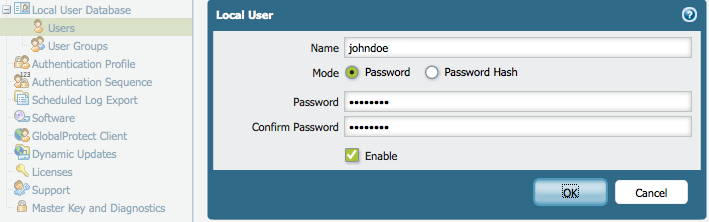

Außerdem muss die Benutzerauthentifizierung in der lokalen Datenbank konfiguriert werden:

Sobald diese eingerichtet ist, sollte der GlobalProtect-Client in der Lage sein, sich mit dem GlobalProtect-Gateway zu verbinden:

Kunden Verbindung zu GlobalProtect

Verbindung erfolgreich ist. Zugewiesene IP-Adresse ist 172.16.1.2:

Auf dem Windows-Rechner wird eine virtuelle Schnittstelle erstellt:

Und, die Standardroute wird injiziert:

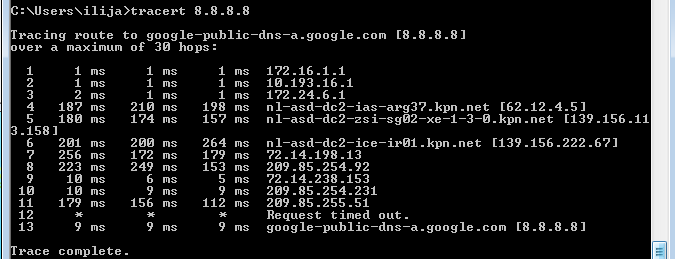

Die Verbindung zum Internet über ISP2 funktioniert:

Hinweis: Diese Konfiguration erreicht keinen Failover, wenn einer der ISPs nicht erreichbar ist.

Besitzer: bbolovan