OCSP による GlobalProtect VPN アクセスの制御

Resolution

概要

GlobalProtect 構成には、ユーザー名/パスワード、または証明書に基づいてユーザを認証する機能があります。証明書を使用して接続する場合は、証明書が失効した場合にユーザーがアクセスを拒否されるように、OCSP サーバーを使用して証明書の失効状態を確認することが有益です。この設定は、一部のプロジェクトへのアクセスが一定期間にわたって許可され、アクセスが取り消されるよりも、コンサルタントに使用される場合に役立ちます。

詳細

パロアルトネットワークデバイスは、これらの種類のユーザーの証明書を生成するオプションがあり、OCSP レスポンダーがデバイスで構成されている場合は、必要に応じてアクセスを取り消すことができます。このシナリオのため、OCSP レスポンダーは、パロアルトネットワークファイアウォールで必要です。

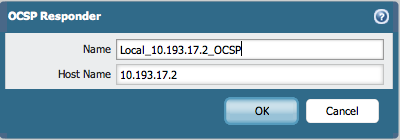

ocsp をセットアップするには、[デバイス] > [証明書の管理] > [ocsp レスポンダー] を選択し、[追加] をクリックします。

OCSP レスポンダーの名前を入力し、ファイアウォールの IP アドレスをホスト名として使用します。

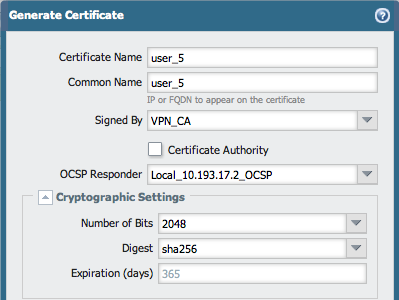

ocsp レスポンダーが構成およびコミットされるとすぐに、ocsp レスポンダーを使用しているファイアウォールで証明書を生成して失効状態を確認できるようになりました。証明書を作成するには、デバイス > 証明書管理 > 証明書に移動し、[生成] をクリックします。新しい証明書の作成中に、ファイルされる OCSP レスポンダを必ず使用してください。これにより、ユーザーから認証を受けた接続が許可され、OCSP サーバーでチェックされている証明書を保持できます。

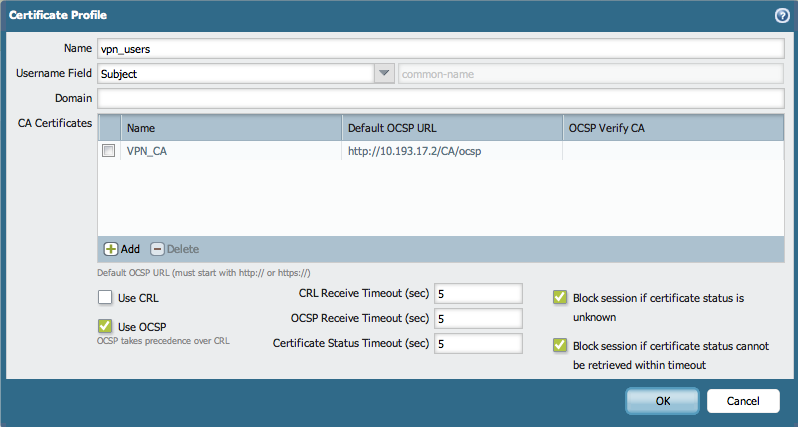

OCSP で失効状態を確認する VPN ユーザー用の証明書プロファイルを作成するには、[デバイス] > [証明書の管理] > [証明書プロファイル] に移動します。

ユーザー名のパラメータ (この場合はサブジェクト)、証明書に署名する CA、および OCSP URL を指定します。

注: ocsp の使用を有効にすることを確認してください、crl も有効にすることができますが、ocsp は、crl よりも信頼性が高いため、優先されることに注意してください。

GlobalProtect ポータル構成では、クライアント証明書プロファイルに基づいてユーザー認証を実行する必要があります。

ネットワーク > GlobalProtect > ポータルに移動するには、[追加] をクリックし、[ポータルの構成] を選択します。

GlobalProtect ゲートウェイに対して同じ手順を実行するには、ネットワーク > GlobalProtect に移動し、[追加] をクリックして、次に示すように [全般] タブを選択します。

ユーザーは、OCSP を使用して検証される証明書を使用してログインできます。ユーザーのアクセスが不要になった場合は、証明書を失効させる必要があります。

証明書を失効させるには、[デバイス] > [証明書の管理] > [証明書] を選択し、[失効] ボタンをクリックします。

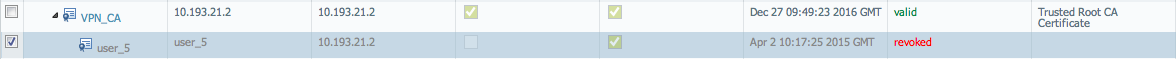

失効後、証明書のステータスは、次の例に示すように、緑色の "有効" から "失効" に変更されます。

CLI から、次のコマンドを使用して、特定の OCSP (またはすべて) の発行された証明書の失効状態を確認します。

> デバッグ sslmgr 表示 ocsp すべて

現在の時刻です: 木曜日4月 3 21:49:46 2014

カウントシリアル番号 (16 進数) ステータス次の更新失効時間理由発行者名ハッシュOCSP レスポンダー URL

---- ------------------ -------- ------------------------ ------------------------ ----------- -----------------------

[1] 10 失効 Apr 04 21:41:39 2014 GMT 4 月 03 21:44:54 2014 GMT 7ccb1b43 http://10.193.17.2/CA/ocsp

[2] 0d 有効 Apr 03 22:41:39 2014 GM df89db2d http://10.193.17.2/CA/ocsp

ユーザーが失効した証明書を使用してログインしようとすると、ファイアウォールは OCSP でチェックし、アクセスを拒否します。

これは sslmgr で確認できますが、以下の例を参照してください。

2014-04-03 23:47: 41.537 + 0200 デバッグ: sslmgr_check_status (sslmgr_main c:655): [0] OCSP のチェックを開始, 証明書チェーンの状態, num: 3;ブロック不明: いいえ;DP から: はい

2014-04-03 23:47: 41.537 + 0200 [OCSP] URL http://10.193.17.2/CA/ocsp serialno: 0d

2014-04-03 23:47: 41.538 + 0200 [OCSP] URL http://10.193.17.2/CA/ocsp serialno:10

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:1996): [0] ocsp チェック... 深さ2、URI: (null)

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:2000): [0] AIA の URL がない、深さ2の ocsp チェックをスキップします。

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:1996): [0] ocsp チェック... 深さ 1, URI: http://10.193.17.2/CA/ocsp

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:2045): [0] ocsp チェックの結果はキャッシュごとのレベル1のための「有効」である

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:1996): [0] ocsp チェック... 深さ 0, URI: http://10.193.17.2/CA/ocsp

2014-04-03 23:47: 41.538 + 0200 デバッグ: pan_ocsp_fetch_ocsp (pan_crl c:2045): [0] ocsp チェックの結果は、キャッシュごとのレベル0のために ' 取り消されました ' です

2014-04-03 23:47: 41.538 + 0200 デバッグ: sslmgr_check_status (sslmgr_main c:709): [0] OCSP チェックの結果は ' 取り消されました ', 深さ0

2014-04-03 23:47: 41.539 + 0200 デバッグ: sslmgr_check_status (sslmgr_main c:915): [0] 最終ステータス: 失効;理由:;奥行き: 0;で OCSP

2014-04-03 23:47: 41.539 + 0200 送信クッキー: 5 セッション: 0 ステータス: 4 DP に

所有者: ialeksov