Konfigurierte Firewalls von Palo Alto Networks können Peer-Beziehungen zwischen BGP Instanzen auf separaten Virtual Router (VR) in ein einzelnes Gerät oder ein Cluster herzustellen. Dadurch kann die Firewall Präfixe zwischen virtuellen Router und direkten Verkehr entsprechend zu werben.

Die beiden BGP-Instanzen müssen Netzwerk-Kommunikation zwischen zwei Schnittstellen, wo jede Schnittstelle befindet sich auf einem anderen virtuellen Router. Dies kann erreicht werden, indem man beide VRs mit demselben physischen Netzwerk und die Gewährleistung, die Zugehörigkeit zu der gleichen IP-Subnetz verbunden. Kommunikation zwischen den Instanzen lässt die Firewall von einer Schnittstelle auf einem VR auf dem physischen Netzwerk und kehrt auf eine andere Schnittstelle auf die anderen VR. Eine weitere Möglichkeit ist die internen Kommunikation zwischen den BGP-Instanzen auftreten haben.

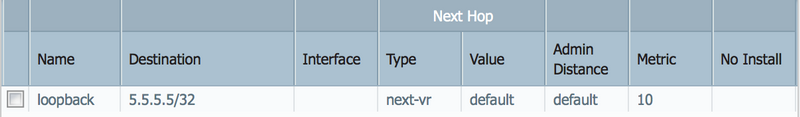

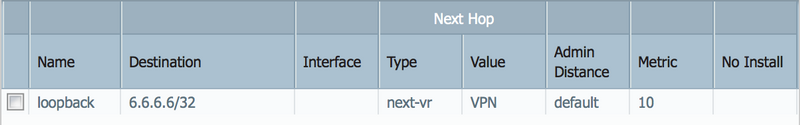

Interner Kommunikation zwischen virtuellen Routern kann erreicht werden, durch Konfigurieren der Loopback-Interfaces, jeweils mit einem 32 Netzwerkadresse auf jeder VR. Konfigurieren Sie eine statische Host-Route (/ 32 route) auf jedes VR, die Adresse der anderen Loopbackschnittstelle mit anderen VR als Next-Hop zu erreichen. Wenn Sie die statischen Routen zu konfigurieren, wählen Sie die Option Next-VR als Next-Hop und dann geben Sie die anderen VR. Die Routen von BGP Peers angenommen und installiert in der routing-Tabelle werden eine Next-Hop IP-Adresse der anderen VR Loopback Schnittstelle IP-Adresse haben. Da eine Route vorhanden ist, um die nächsten Hop durch die nächste VR zu erreichen, wird das Paket in die anderen VR weitergeleitet.

Hinweise:

- Wenn die Loopback-Interfaces auf verschiedene Zonen festgelegt sind, dann Sicherheitsrichtlinien müssen ermöglichen eine Kommunikation zwischen diesen Schnittstellen in diesen Zonen oder Kommunikation zwischen den Peers schlägt fehl.

- Die Zielzone bestimmt für Sitzungen, in denen das erste Paket von einem geleitet wird, dass VR zum anderen verzögert wird, bis die routing-Entscheidung in der nächsten VR erfolgt und die endgültigen Bestimmungsort-Schnittstelle wird bestimmt.

Schnappschüsse, die Darstellung der Konfigurations:

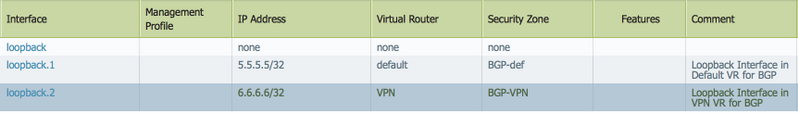

Loopback-Schnittstellen: (wir können 32 IP-Adresse für Loopback-Interfaces)

Routing erforderlich für BGP zu kommen:

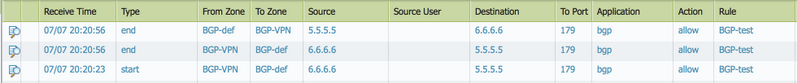

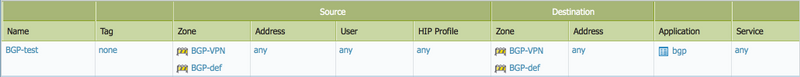

Sicherheitsrichtlinien für BGP Datenverkehr zulassen, da in anderen Zone Schnittstellen sind erforderlich:

Verkehr-Protokolle BGP-Verkehr zu überwachen: