Comment faire pour configurer une coutume Syslog Sender et mappages utilisateur Test

Resolution

PAN-OS 6.0, 6.1

Vue d’ensemble

Pan-OS 6,0 a introduit l'utilisation du pare-feu de réseaux de Palo Alto en tant qu'écouteur de syslog, permettant la collection des syslogs des différents éléments de réseau et des utilisateurs de mappage aux adresses IP, qui peuvent être employées dans des règles et des stratégies de sécurité.

Avec cette fonctionnalité activée sur les périphériques, un écouteur syslog est automatiquement configuré sur eux, et écoute sur le port 514 si elle est sélectionnée pour être UDP. Si configuré pour utiliser SSL pour le cryptage des journaux, un écouteur sur le port 6514 sera créé. Cette option n'est pas limitée au pare-feu uniquement et peut également être configurée sur l'Agent d'ID utilisateur installé sur un serveur Windows. L'agent Windows ne fait pas SSL-UDP et TCP uniquement (514 pour les deux).

Ce document décrit comment créer un filtre personnalisé sur le pare-feu de Palo Alto Networks.

Remarque: à partir de la version 418 du contenu de l'application, Palo Alto Networks inclut une liste d'expéditeurs syslog prédéfinis (appelés filtres). Les mises à jour des applications peuvent être téléchargées et installées à partir de l'interface utilisateur Web (Device > Dynamic Updates).

Exigences :

- Connaissance des logs de l'expéditeur syslog.

- Connaissance de l'adresse IP de l'expéditeur.

- Connaissance de la façon dont les logs seront livrés (cryptés ou non cryptés)

- Connaissance du domaine sur lequel les utilisateurs se connectent et s'ils utilisent une notation «Domain \» lors de l'ouverture de session.

- Décision entre l'utilisation d'un identificateur de champ ou d'un identificateur Regex

Ce document décrit la configuration de cette configuration directement sur le pare-feu. Toutefois, la procédure est la même si la configuration est effectuée sur l'Agent user-ID (car les mêmes champs sont configurés de la même manière).

Étapes

Analyse des logs

Prenez une section du journal et déterminez les champs nécessaires pour le mappage utilisateur-IP. Cela doit toujours inclure le nom d'utilisateur, l'adresse IP, les délimiteurs dont les champs ont besoin et la "chaîne d'événements". La chaîne d'événements indique au pare-feu que l'utilisateur est connecté avec succès, et le nom d'utilisateur et l'adresse IP doivent être collectés, puis enregistrés dans la base de données de mappage utilisateur-IP.

L'exemple syslog suivant affiche un journal à partir d'un contrôleur sans fil Aruba:

2013-03-20 12:56:53 local4. Notice Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 local4. Notice Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">authentification de l'utilisateur réussie: username = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 rôle = must-STAFF_UR VLAN = 472 AP = 00:1a: 1F: C5:13: C0 SSID = must-DOT1X AAA Profile = MUST-DOT1X_AAAP auth méthode = 802.1 x Auth Server = personnel</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 local4. avis Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = 1209853ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 rôle = invité VLAN = 436 AP = 00:1a: 1e: C5:13: EE SSID = Guest AAA Profile = Guest AUTH Method = Web Auth Server = invité</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 local4. avis Aruba-Local3 AuthMgr [1568]: authentification de l' <522008> <NOTI> <Aruba-Local3 10.200.10.10="">utilisateur réussie: username = 1109853ab111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 Role = invité VLAN = 440 AP = 00:1a: 1e: C5: Ed: 11 SSID = Guest AAA Profile = Guest AUTH Method = Web Auth Server = invité</Aruba-Local3> </NOTI> </522008>

À partir de l'analyse de L'exemple de journal ci-dessus (une sortie syslog simple), l'analyse peut être gérée à l'Aide d'identificateurs de champ.

- Pour la chaîne D'Événements, recherchez la chaîne "authentification de l'Utilisateur réussie:".

- Pour le préfixe de nom d'utilisateur: "username ="

- Pour le délimiteur d'username: "\w"

- Pour le préfixe d'adresse: "IP ="

- Pour le délimiteur d'adresse: "\w"

Remarque: lorsque le délimiteur est un espace vide dans le syslog, une erreur courante consiste à utiliser un espace vide ou "" dans le champ délimiteur. Ce n'est pas correct. Même si l'identificateur Regex n'est pas utilisé, ' \w'est la bonne façon de représenter l'espace vide en tant que délimiteur. Toutefois, lors de la configuration du même paramètre sur l'Agent d'ID utilisateur, un espace vide doit être utilisé comme séparateur, car' \w'n'est pas reconnu et une erreur apparaît dans le journal de débogage.

Configuration

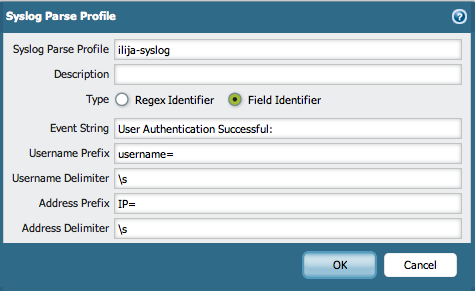

- Définissez le profil de l'analyseur syslog qui sera utilisé pour les événements Syslog envoyés à l'écouteur de pare-feu.

- Allez sur Device > identification de l'utilisateur > mappage utilisateur

- Modifier la section "configuration de l'Agent d'identification de l'utilisateur de Palo Alto Networks"

- Accédez à l'onglet filtre syslog et ajoutez un nouveau profil d'Analyse syslog

- Déterminez le type du profil (identificateur Regex ou identificateur de champ) en fonction de la complexité des journaux

- Saisissez les valeurs de champ telles que déterminées dans l'analyse ci-dessus:

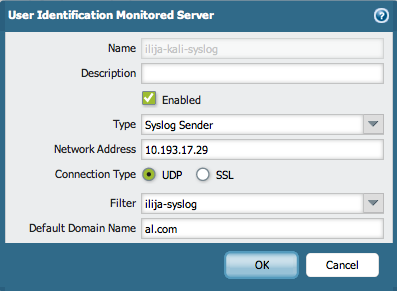

- Configurer un moniteur de serveur

- Allez sur Device > identification de l'utilisateur > mappage utilisateur

- Sous la section surveillance du serveur, ajoutez un nouveau moniteur de serveur

- Sélectionnez l'expéditeur syslog pour le type

- Sélectionnez les paramètres appropriés pour l'expéditeur syslog, qui incluent: type de connexion, filtre (qui, dans cet exemple, sera celui créé dans les étapes précédentes), et le nom de domaine par défaut.

Note: si le nom de domaine par défaut est utilisé, le domaine entré sera ajouté à tous les utilisateurs qui sont découverts par cette connexion de serveur

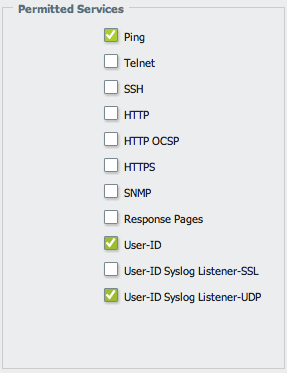

- Lorsque tous les paramètres sont terminés, permettez aux connexions d'être établies sur les interfaces dédiées.

- Accédez au réseau > profils réseau > interface Mgmt

- Sélectionnez l'utilisateur-ID-syslog-Listener-UDP ou User-ID-syslog-Listener-SSL, selon le type de connexion.

- Attachez le profil de gestion à l'Interface Ethernet, sous l' onglet Avancé.

- Testez la connexion et l'analyseur à partir du serveur qui génère les journaux.

- Vérifiez si vous recevez les journaux de l'expéditeur du serveur et si vous générez les mappages sur le pare-feu.

Par exemple:

> montrent l’état utilisateur serveur-moniteur tous les

Service d’écoute UDP Syslog est activé

Le service d'écouteur syslog SSL est désactivé

Proxy: Ilija-syslog (VSys: vsys1) Host: Ilija-syslog (10.193.17.29)

nombre de messages du journal: 1

nombre d’auth. messages de réussite: 1

> Voir l’utilisateur ip-utilisateur-cartographie tous type SYSLOG

IP VSys de l'utilisateur IdleTimeout (s) MaxTimeout (s)

--------------- ------ ------- -------------------------------- -------------- -------------

10.200.40.201 vsys1 SYSLOG al. com\1109853ab111008 2696 2696

Total : 1 utilisateurs

propriétaire : ialeksov