Cómo configurar un remitente de syslog personalizado y probar asignaciones de usuario

Resolution

PAN-OS 6.0, 6.1

Resumen

PAN-os 6,0 se introdujo utilizando el cortafuegos de Palo Alto Networks como escucha syslog, lo que permite la recopilación de Syslogs desde diferentes elementos de red y asignación de usuarios a direcciones IP, que se pueden utilizar en reglas y políticas de seguridad.

Con esta función activada en los dispositivos, un escucha syslog se configura automáticamente en ellos, y se escuchará en el puerto 514 si se selecciona para ser UDP. Si se configura para usar SSL para encriptar los logs, se creará un oyente en el puerto 6514. Esta opción no se limita únicamente al cortafuegos y también se puede configurar en el agente de ID de usuario instalado en un servidor Windows. El agente de Windows no hace SSL-UDP y TCP solamente (514 para ambos).

Este documento describe cómo crear un filtro personalizado en el cortafuegos de Palo Alto Networks.

Nota: de la versión 418 del contenido de la aplicación, Palo Alto Networks incluye una lista de remitentes del syslog predefinidos (llamados filtros). Las actualizaciones de las aplicaciones se pueden descargar e instalar desde la interfaz de usuario Web (dispositivo > actualizaciones dinámicas).

Requisitos:

- Conocimiento de los logs del remitente del syslog.

- Conocimiento de la dirección IP del remitente.

- Conocimiento de la forma en que los logs serán entregados (encriptados o no encriptados)

- Conocimiento del dominio en el que se están conectando los usuarios y si utilizan una notación "domain \" al iniciar sesión.

- Decisión entre el uso de un identificador de campo o un identificador Regex

Este documento describe la configuración de esta configuración directamente en el cortafuegos. Sin embargo, el procedimiento es el mismo si la configuración se realiza en el agente de ID de usuario (ya que los mismos campos se configuran de la misma manera).

Pasos

Análisis de los troncos

Tome una sección del registro y determine los campos necesarios para la asignación de IP de usuario. Esto siempre debe incluir el nombre de usuario, la dirección IP, los delimitadores que necesitan los campos y la "cadena de eventos". La cadena de eventos indica al cortafuegos que el usuario ha iniciado sesión correctamente, y que tanto el nombre de usuario como la dirección IP deben recopilarse y, a continuación, registrarse en la base de datos de asignación de IP del usuario.

El siguiente ejemplo de syslog muestra un registro de un controlador inalámbrico de Aruba:

2013-03-20 12:56:53 local4. Notice Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 local4. Notice Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario exitosa: username = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 rol = deber-STAFF_UR VLAN = 472 AP = 00:1A: 1E: C5:13: C0 SSID = must-DOT1X AAA Profile = DEBE-DOT1X_AAAP auth Method = 802.1 x auth Server = personal</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 local4. Aviso Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = 1209853ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 role = Guest VLAN = 436 AP = 00:1A: 1E: C5:13: EE SSID = Guest AAA Profile = Guest auth Method = web auth Server = Guest</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 local4. Aviso Aruba-Local3 authmgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">autenticación de usuario correcta: username = 1109853ab111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 role = Guest VLAN = 440 AP = 00:1A: 1E: C5: Ed: 11 SSID = Guest AAA Profile = Guest auth Method = web auth Server = Guest</Aruba-Local3> </NOTI> </522008>

Desde el análisis de la muestra de registro anterior (una salida simple de syslog), el análisis puede ser manejado usando identificadores de campo.

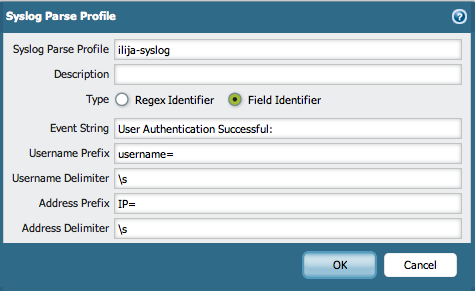

- Para la cadena de eventos, busque la cadena "autenticación de usuario correcta:".

- Para el prefijo de nombre de usuario: "username ="

- Para el delimitador de nombre de usuario: "\s"

- Para el prefijo de dirección: "IP ="

- Para el delimitador de direcciones: "\s"

Nota: cuando el delimitador es un espacio vacío en el syslog, un error común es usar un espacio en blanco o "" en el campo delimitador. Esto no es correcto. Incluso si no se utiliza el identificador regex, ' \s ' es la forma correcta de representar el espacio vacío como delimitador. Sin embargo, cuando se configura la misma configuración en el agente identificador de usuario, se debe utilizar un espacio en blanco como delimitador, ya que ' \s ' no se reconoce y aparece un error en el registro de depuración.

Configuración de

- Defina el perfil del analizador de syslog que se usará para los eventos del syslog que se envían al escucha de firewalls.

- Ir al dispositivo > identificación del usuario > mapeo de usuarios

- Edite la sección "configuración del agente de identificación de usuario de Palo Alto Networks"

- Vaya a la ficha filtro syslog y añada un nuevo perfil de análisis syslog

- Determine el tipo para el perfil (identificador regex o identificador de campo) en función de la complejidad de los registros

- Especifique los valores de campo como se determinó en el análisis anterior:

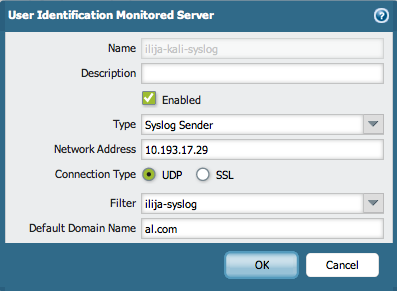

- Configurar un monitor de servidor

- Ir al dispositivo > identificación del usuario > mapeo de usuarios

- En la sección de supervisión del servidor, añada un nuevo monitor de servidor

- Seleccionar el remitente de syslog para el tipo

- Seleccione la configuración adecuada para el remitente del syslog, que incluye: tipo de conexión, filtro (que, en este ejemplo, será el que se creó en los pasos anteriores) y el nombre de dominio predeterminado.

Nota: si se utiliza el nombre de dominio predeterminado, el dominio introducido se antepone a todos los usuarios que se descubran a través de esta conexión del servidor

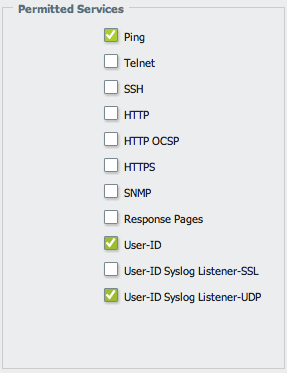

- Cuando todos los ajustes estén completos, permita que las conexiones se establezcan en las interfaces dedicadas.

- Ir a red > perfiles de red > interfaz MGMT

- Seleccione el usuario-ID-syslog-oyente-UDP o User-ID-syslog-oyente-SSL, dependiendo del tipo de conexión.

- AdJunte el perfil de administración a la interfaz Ethernet, en la ficha avanzadas.

- Pruebe la conexión y el analizador desde el servidor que está generando los registros.

- Compruebe si está recibiendo los registros del remitente del servidor y si está generando las asignaciones en el cortafuegos.

Por ejemplo:

> Mostrar usuario servidor-supervisar estado todos

El servicio de escucha UDP syslog está habilitado

El servicio de escucha de registro SSL está deshabilitado

Proxy: Ilija-syslog (vsys: vsys1) host: Ilija-syslog (10.193.17.29)

número de mensajes de registro: 1

número de auth. mensajes de éxito: 1

> Mostrar usuario IP-usuario-mapping todo tipo syslog

IP Vsys del usuario IdleTimeout (s) MaxTimeout (s)

--------------- ------ ------- -------------------------------- -------------- -------------

10.200.40.201 vsys1 SYSLOG al. com\1109853ab111008 2696 2696

Total: 1 usuarios

Propietario: ialeksov