Wie man einen eigenen syslog-Absender konfiguriert und User-Mappings testet

Resolution

PAN-OS 6.0, 6.1

Übersicht

PAN-OS 6,0 wurde mit der Palo Alto Networks Firewall als syslog-Hörer eingeführt, die es ermöglicht, Syslogs von verschiedenen Netzwerkelementen zu sammeln und Benutzer auf IP-Adressen zu kartieren, die in Sicherheitsregeln und-Richtlinien verwendet werden können.

Mit dieser Funktion, die auf den Geräten aktiviert ist, wird automatisch ein Syslog-Hörer auf Sie konfiguriert und hört auf Port 514, wenn er als UDP ausgewählt wird. Wenn konfiguriert wird, um SSL für die Verschlüsselung der Protokolle zu verwenden, wird ein Hörer auf Port 6514 erstellt. Diese Option ist nicht nur auf die Firewall beschränkt und kann auch auf dem auf einem Windows-Server installierten User-ID-Agent konfiguriert werden. Der Windows-Agent macht nicht nur SSL-UDP und TCP (514 für beide).

Dieses Dokument beschreibt, wie man einen eigenen Filter auf der Palo Alto Networks Firewall erstellt.

Hinweis: aus der Anwendungs-Content-Version 418 enthält Palo Alto Networks eine Liste der vordefinigen syslog-Absender (Filter genannt). Anwendungs-Updates können vom Web-UI heruntergeladen und installiert werden (Device > Dynamic Updates).

Anforderungen:

- Kenntnis der syslog-Absender Protokolle.

- Kenntnis der IP-Adresse des Absenders.

- Kenntnis der Art und Weise, wie die Protokolle geliefert werden (verschlüsselt oder nicht verschlüsselt)

- Kenntnisse über die Domäne, an der sich die Nutzer verbinden, und wenn Sie beim Einloggen eine "Domain \"-Notation verwenden.

- Entscheidung zwischen der Verwendung eines Feld Identifikators oder einer Regex-Kennung

Dieses Dokument beschreibt die Konfiguration dieses Setups direkt auf der Firewall. Die Prozedur ist jedoch die gleiche, wenn die Konfiguration auf dem User-ID-Agent durchgeführt wird (da die gleichen Felder auf die gleiche Weise konfiguriert sind).

Schritte

Analyse der Protokolle

Nehmen Sie einen Abschnitt des Protokolls und bestimmen Sie die benötigten Felder für die User-IP-Kartierung. Dazu müssen immer der Benutzername, die IP-Adresse, die Begrenzer, die die Felder benötigen, und der "Event String" gehören. Der Ereignis String teilt der Firewall mit, dass der Benutzer erfolgreich eingeloggt ist, und sowohl Benutzername als auch IP-Adresse müssen gesammelt und dann in die User-IP-Mapping-Datenbank aufgenommen werden.

Das folgende syslog-Beispiel zeigt ein Protokoll eines Aruba-Wireless-Controllers:

2013-03-20 12:56:53 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 Rolle = must-STAFF_UR VLAN = 472 AP = 00:1a: 1E: C5:13: C0 SSID = must-DOT1X AAA profile = MUSS-DOT1X_AAAP auth-Methode = 802.1 x Auth Server = Personal</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = 1209853Ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 Rolle = Guest VLAN = 436 AP = 00:1a: 1E: C5: auth-Methode = Web-Auth-Server = Gast</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = 1109853AB111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 Rolle = Guest VLAN = 440 AP = 00:1a: 1E: C5: Ed: 11 SSID = Gast AAA profile = Gast auth-Methode = Web-Auth-Server = Gast</Aruba-Local3> </NOTI> </522008>

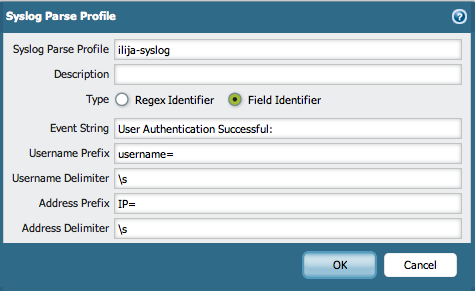

Aus der Analyse der obigen Log-Probe (eine einfache syslog-Ausgabe) kann das Parsing mit Feld Identifikatoren behandelt werden.

- Für den Ereignis String, suchen Sie nach der "Benutzer-Authentifizierung erfolgreich:" String.

- Für das Benutzername-Präfix: "username ="

- Für den Benutzernamen Delimiter: "\s"

- Für das Adress-Präfix: "IP ="

- Für die Adresse Begrenzer: "\s"

Hinweis: Wenn der Begrenzer ein leerer Raum im syslog ist, ist es ein häufiger Fehler, entweder einen leeren Raum oder "" im Begrenzer-Feld zu verwenden. Das ist nicht richtig. Auch wenn die Regex-Kennung nicht verwendet wird, ist ' \s ' der richtige Weg, um den leeren Raum als Begrenzer darzustellen. Bei der Konfiguration der gleichen Einstellung auf dem User-ID-Agent muss jedoch ein Leerzeichen als Begrenzer verwendet werden, da ' \s ' nicht erkannt wird und ein Fehler im Debug-Log erscheint.

Konfiguration

- Definieren Sie das syslog-Parser-Profil, das für die syslog-Ereignisse verwendet wird, die an den Firewalls-Hörer gesendet werden.

- Gehen Sie zum Gerät > Benutzeridentifikation > Benutzer Abbildung

- Bearbeiten Sie den Abschnitt "Palo Alto Networks User ID Agent Setup"

- Gehen Sie zum Syslog-Filter-Tab und fügen Sie ein neues syslog-Parse-Profil hinzu

- Bestimmen Sie je nach Komplexität der Protokolle den Typ für das Profil (Regex-Identifikator oder Feld Kennung)

- Geben Sie die Feld Werte ein, wie aus der obigen Analyse ermittelt:

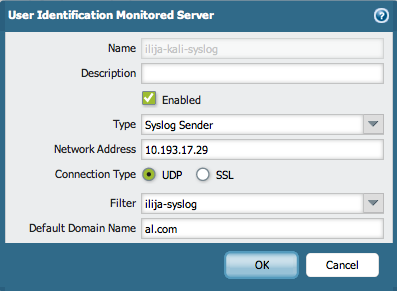

- Einen Server-Monitor konfigurieren

- Gehen Sie zum Gerät > Benutzeridentifikation > Benutzer Abbildung

- Unter der Server-Monitoring-Sektion einen neuen Server-Monitor hinzufügen

- Wählen Sie syslog Sender für Typ

- Wählen Sie die passenden Einstellungen für den syslog-Absender aus, die beinhalten: Verbindungstyp, Filter (der in diesem Beispiel derjenige sein wird, der in den vorherigen Schritten erstellt wurde) und Standard-Domain-Namen.

Hinweis: Wenn der Standard-Domain-Name verwendet wird, wird die eingegebene Domain allen Benutzern vorgegeben, die über diese Server-Verbindung entdeckt werden .

- Wenn alle Einstellungen abgeschlossen sind, können Sie die Verbindungen zu den dedizierten Schnittstellen herstellen.

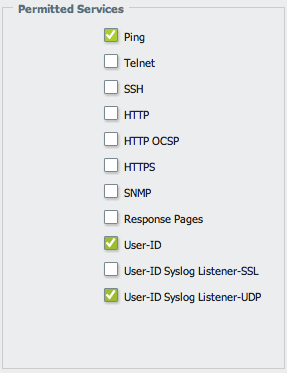

- Gehen Sie zum Netzwerk > Netzwerk Profile > Interface Mgmt

- Wählen Sie die Benutzer-ID-syslog-Listener-UDP oder User-ID-syslog-Hörer-SSL, je nach Verbindungstyp.

- Befestigen Sie das Management-Profil an der Ethernet-SchnittStelle unter dem erweiterten Tab.

- Testen Sie die Verbindung und den Parser vom Server, der die Protokolle erzeugt.

- Prüfen Sie, ob Sie die Protokolle vom Server-Absender erhalten, und ob Sie die Mappings auf der Firewall generieren.

Zum Beispiel:

> User Server anzeigen-Monitor angeben alle

UDP syslog Listener Service ist aktiviert

SSL syslog Listener Service ist deaktiviert

Proxy: Ilija-syslog (Vsys: vsys1) Host: Ilija-syslog (10.193.17.29)

Anzahl der Logmeldungen: 1

Zahl der auth. Erfolgsmeldungen: 1

> Benutzer-IP-User-Mapping alle Typ syslog anzeigen

IP Vsys von User IdleTimeout (s) MaxTimeout (s)

--------------- ------ ------- -------------------------------- -------------- -------------

10.200.40.201 vsys1 SYSLOG al. com\1109853ab111008 2696 2696

Gesamt: 1 Benutzer

Besitzer: Ialeksov