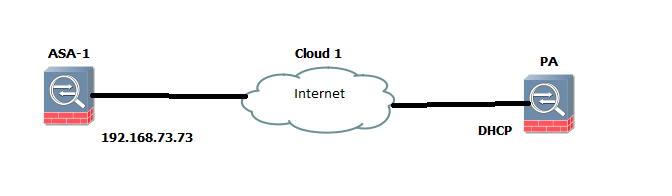

Cisco ASA 和 PA 防火墙之间的动态 IPSec 站点到站点 (动态)

57624

Created On 09/25/18 17:39 PM - Last Modified 06/09/23 02:09 AM

Resolution

拓扑结构如下:

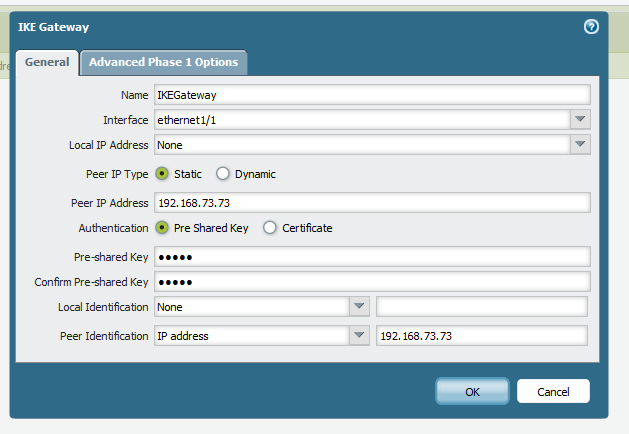

帕洛阿尔托网络防火墙正在从 DHCP 获取其 IP 地址。我们必须配置在帕洛阿尔托网络设备和 Cisco ASA 之间的 IP Sec 隧道。帕洛阿尔托网络防火墙的唯一区别在于 IKE 网关。其余的与普通 VPN 相同。

配置 Cisco ASA。

1. 为有趣的通信定义代理 ACL:

访问列表-ACL 扩展允许 ip 10.1.1.0 255.255.255.0 192.168.1.0 255.255.255。0

2. 定义阶段1策略。

加密 ikev1 策略110

身份验证前份额

加密 aes

哈希沙

第 2 组

一生 86400

加密 ikev1 启用内部

3. 定义预共享密钥。

隧道组 DefaultL2LGroup ipsec 属性

ikev1 预共享密钥思科

4. 定义阶段2策略。

加密 ipsec ikev1 转换集 TSET esp-aes-256 esp-沙 hmac

5. 创建 Dyanamic 加密映射, 用于创建具有动态对等方的 IPSec 隧道。

加密动态映射 DMAP 110 匹配地址 ASA-ACL

加密动态映射 DMAP 110 集 ikev1 变换集 TSET

6. 使用静态加密映射绑定动态加密映射。如果在 Cisco ASA 上运行多个 IPSec 隧道, 只需使用现有的加密映射, 但要有一个新的数字。

加密映射 CMAP 10 ipsec isakmp 动态 DMAP

7。在接口上应用加密映射。

密码映射 CMAP 内接口