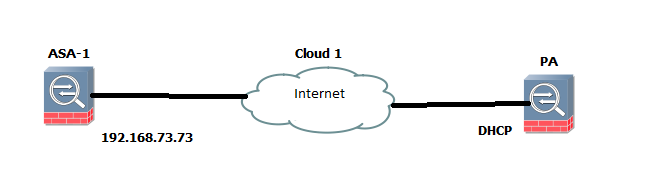

トポロジは次のとおりです。

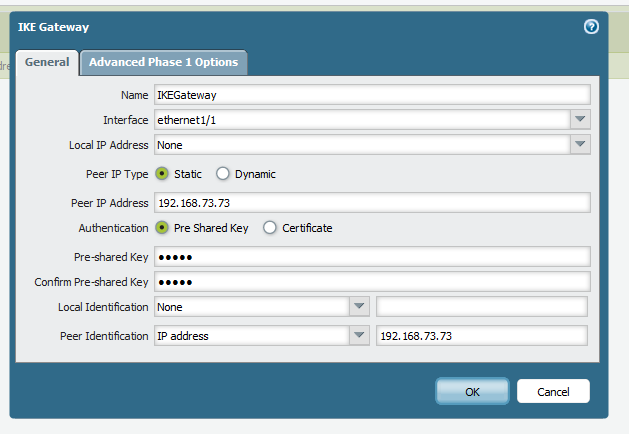

パロアルトネットワークファイアウォールは、DHCP からその IP アドレスを取得しています。我々は、パロアルトネットワークデバイスとシスコアサの間に IP Sec のトンネルを構成する必要があります。パロアルトネットワークファイアウォールの唯一の違いは、IKE ゲートウェイにあります。残りは通常の VPN と同じです。

シスコアサの設定。

1. 興味深いトラフィックのプロキシ ACL を定義します。

アクセスリストアサ-PA-ACL 拡張許可 ip 10.1.1.0 255.255.255.0 192.168.1.0 255.255.255.0

2. フェーズ1ポリシーを定義します。

暗号 ikev1 ポリシー110

認証の事前共有

暗号化 aes

ハッシュ社

グループ 2

有効期間 86400

暗号化 ikev1 の内部を有効にする

3. 事前共有キーを定義します。

トンネルグループ DefaultL2LGroup ipsec 属性

ikev1 事前共有キーシスコ

4. フェーズ2のポリシーを定義します。

暗号 ipsec ikev1 変換セット TSET esp-aes-256 esp-sha-hmac

5. 動的ピアを使用して IPSec トンネルを作成するための Dyanamic 暗号マップを作成します。

暗号ダイナミックマップ DMAP 110 マッチアドレス ASA-PA-ACL

暗号ダイナミックマップ DMAP 110 セット ikev1 変換セット TSET

6. 動的暗号化マップを静的暗号マップにバインドします。複数の IPSec トンネルが Cisco ASA で実行されている場合は、既存の暗号マップを使用しますが、新しい番号を付けます。

暗号マップ 10 ipsec-isakmp 動的 DMAP

7 です。インターフェイス上の暗号マップを適用します。

暗号マップの内部インターフェイス