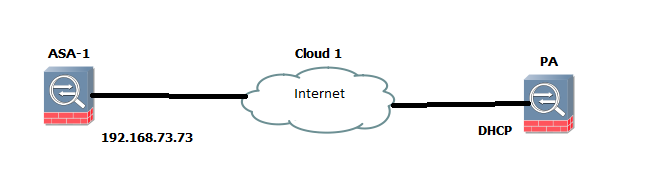

Topologie est la suivante:

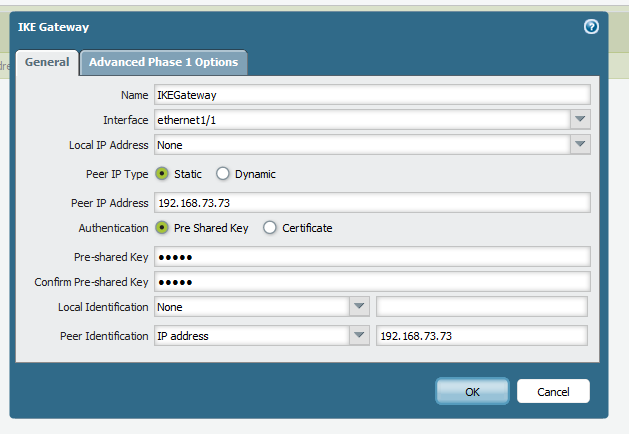

Le pare-feu de Palo Alto Networks obtient son adresse IP de DHCP. Nous devons configurer le tunnel IP sec entre Palo Alto Networks Device et Cisco ASA. La seule différence sur le pare-feu de Palo Alto Networks est dans IKE Gateway. Le reste est le même qu'un VPN normal.

Configuration sur Cisco ASA.

1. Décrivez proxy ACL pour un trafic intéressant:

Access-List ASA-PA-LCA Extended permis IP 10.1.1.0 255.255.255.0 192.168.1.0 255.255.255.0

2. Définir la stratégie de phase 1.

Crypto IKEv1 politique 110

pré-partagée authentification

cryptage AES

hachage sha

Groupe 2

durée de vie 86400

Crypto IKEv1 activer l'intérieur

3. Définir la clé prépartagée.

tunnel-Group DefaultL2LGroup IPSec-attributs

IKEv1 Pre-Shared-Key Cisco

4. Définissez la stratégie de phase 2.

Crypto IPSec IKEv1 Transform-Set FEP ESP-AES-256 ESP-SHA-HMAC

5. Créez Dyanamic crypto Map pour créer un tunnel IPSec avec un homologue dynamique.

Crypto Dynamic-carte DMAP 110 match Address ASA-PA-ACL

Crypto Dynamic-carte DMAP 110 Set IKEv1 Transform-Set FEP

6. Liez la carte cryptographique dynamique à la carte crypto statique. Si plusieurs tunnels IPSec sont en cours d'exécution sur Cisco ASA, il suffit d'utiliser une carte crypto existante, mais avec un nouveau numéro.

Crypto Map CMAP 10 IPsec-ISAKMP Dynamic DMAP

7. Appliquez la carte crypto sur l'interface.

Crypto carte CMAP interface à l'intérieur