埋め込み方法App-Defenderを組み込みましたAWSでの Fargate タスクPrisma Cloud計算しますか?

19814

Created On 12/08/21 07:32 AM - Last Modified 06/11/25 20:27 PM

Objective

埋め込み方法App-組み込みディフェンダーの Fargate タスクにPrisma Cloud計算しますか?

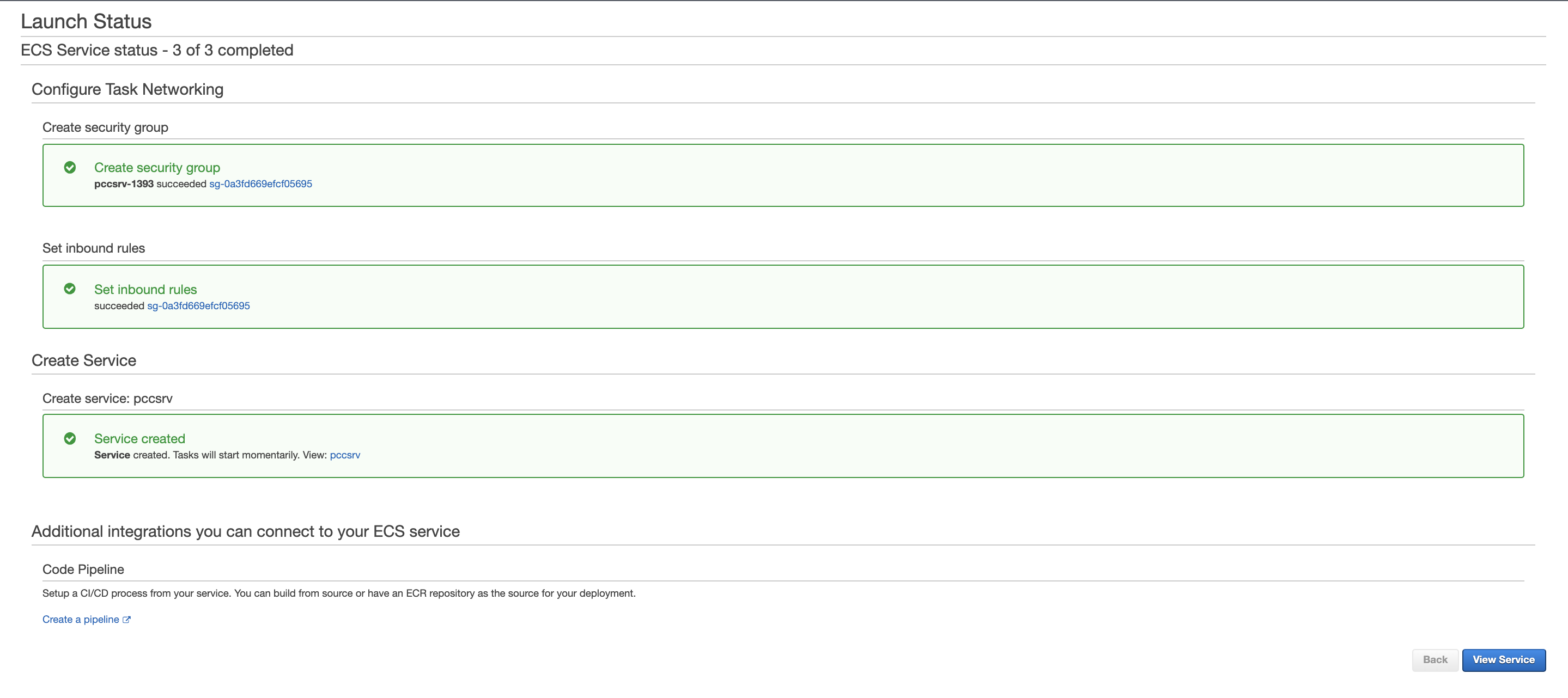

Environment

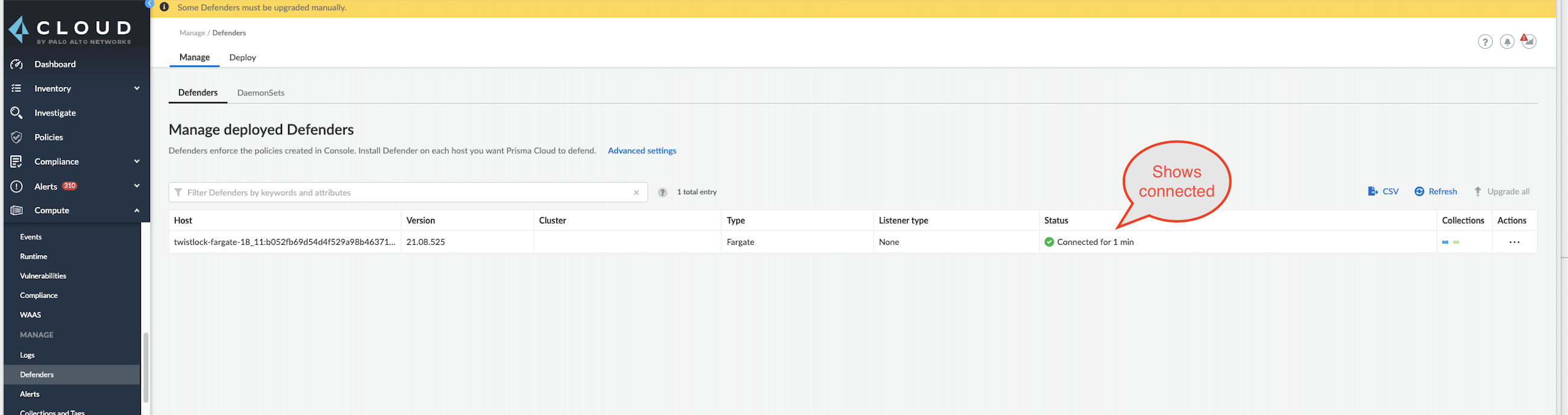

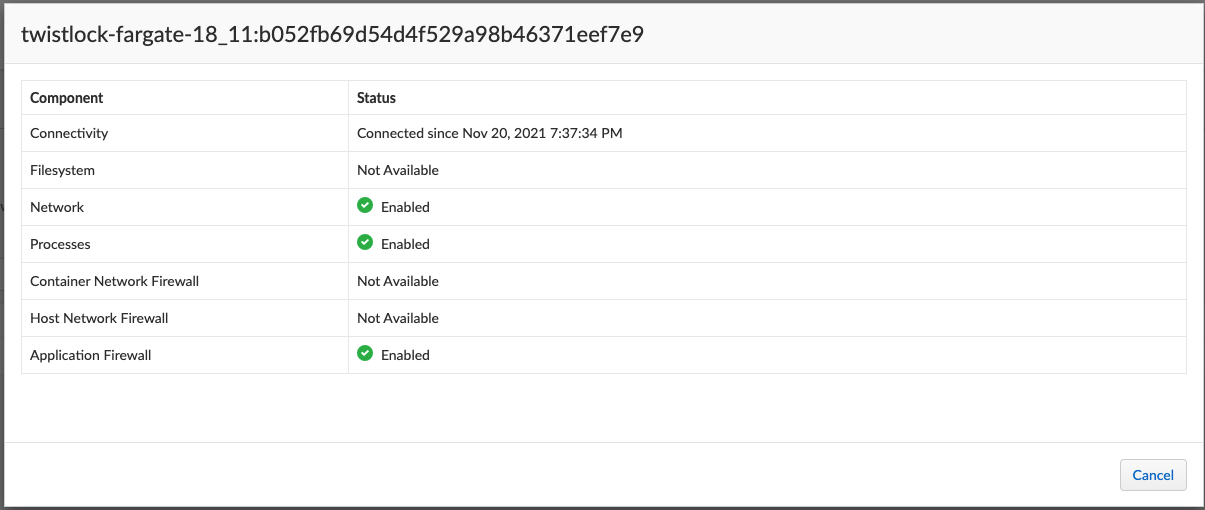

- Prisma Cloud コンピューティング

- AWS

Procedure

構成手順を実行する前に、「追加情報」を参照して前提条件を確認してください。

でのタスク定義の作成AWS

タスクのテスト

4.5 クリック次のステップ

4.6 選択集まるVPCとサブネット次にクリック次のステップ

5. 設定を確認してから、サービスの作成

6. ディフェンダーをPrisma Cloudコンソール: に移動管理 > 防御者 > 防御者の管理フィルターを追加して fargate タスクを検索しますFargateとステータス: 接続済み

設定手順:

- ログインPrisma Cloudコンソール。

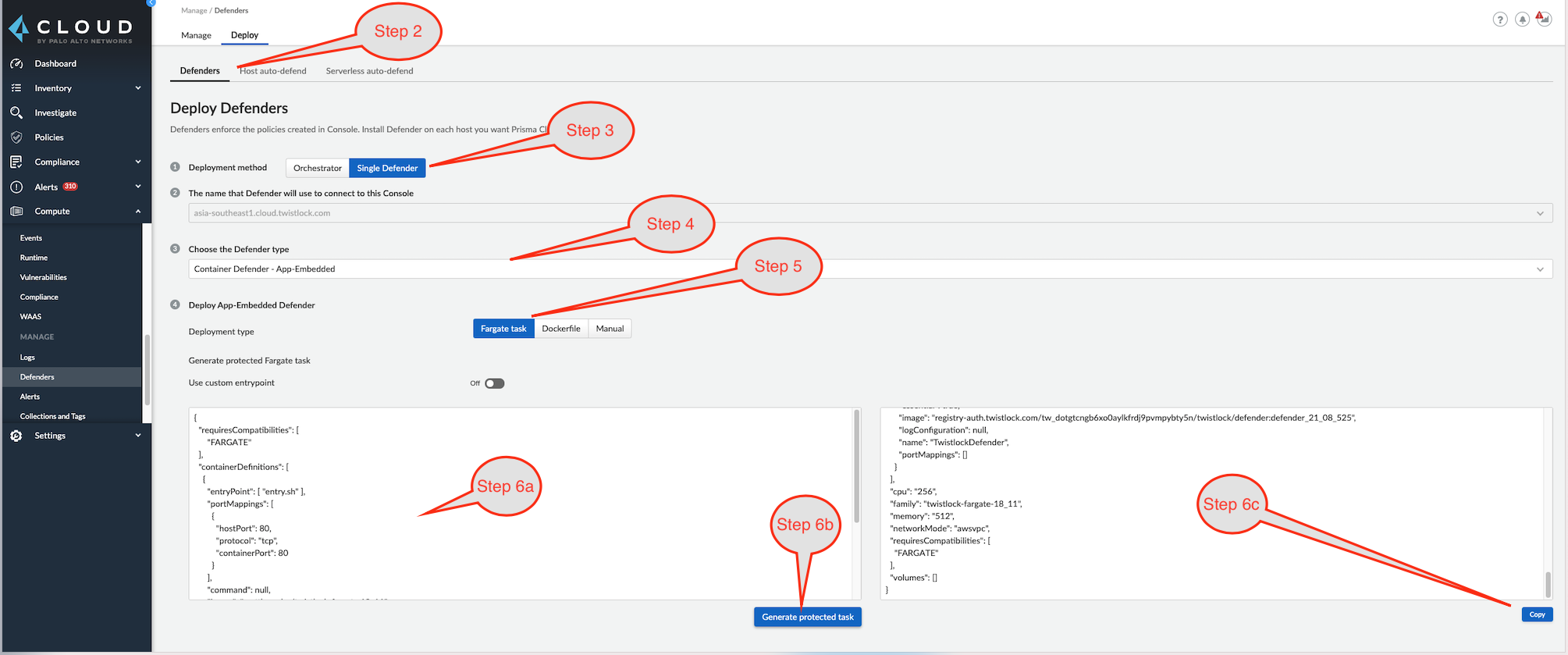

- に行く[管理] > [Defender] > [展開] > [Defender] の順に選択します。

- 選択するシングルディフェンダー

- の中にディフェンダータイプドロップダウン リスト、選択App-埋め込み

- をセットする配備App-組み込みディフェンダーにFargate タスク

- Fargate Defender をタスク定義に埋め込みます。

6a.タスク定義をコピーして左側のボックスに貼り付けます。

6b.クリック保護されたタスクを生成

6c。右側のボックスから更新されたタスク定義をコピーします。

でのタスク定義の作成AWS

- で新しいタスク定義を作成しますAWS前のセクションの出力を使用します。

- 既存のタスク定義が既にある場合は、新しいリビジョンを作成します。

- ログインAWS管理コンソール。

- に行くサービス >ECS

- クリックタスク定義次にクリック新しいタスク定義を作成する

3.1 選択Fargate次にクリック次のステップ

3.2 ページの一番下までスクロールし、経由で構成JSON

3.3 事前入力されたものを削除するJSONを貼り付けます。JSON前のセクションのタスク用に生成されます。

3.4 クリック保存

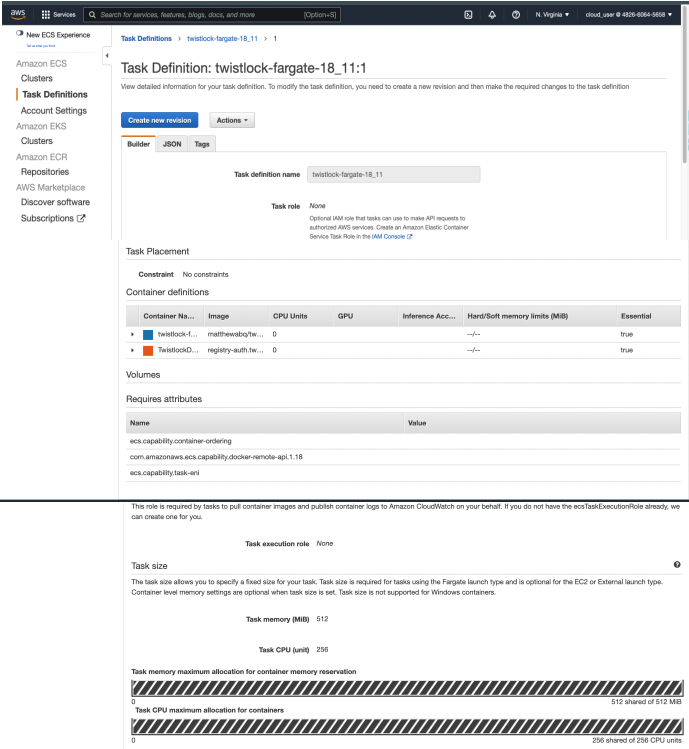

4. タスクの内容を検証します。3.2 ページの一番下までスクロールし、経由で構成JSON

3.3 事前入力されたものを削除するJSONを貼り付けます。JSON前のセクションのタスク用に生成されます。

3.4 クリック保存

4.1 タスク名は、JSON .

4.2 選択タスク ロール

4.3 タスクには、ツイストロックディフェンダー容器。

4.4 クリック作成

4.5 クリックタスク定義を表示

4.2 選択タスク ロール

4.3 タスクには、ツイストロックディフェンダー容器。

4.4 クリック作成

4.5 クリックタスク定義を表示

タスクのテスト

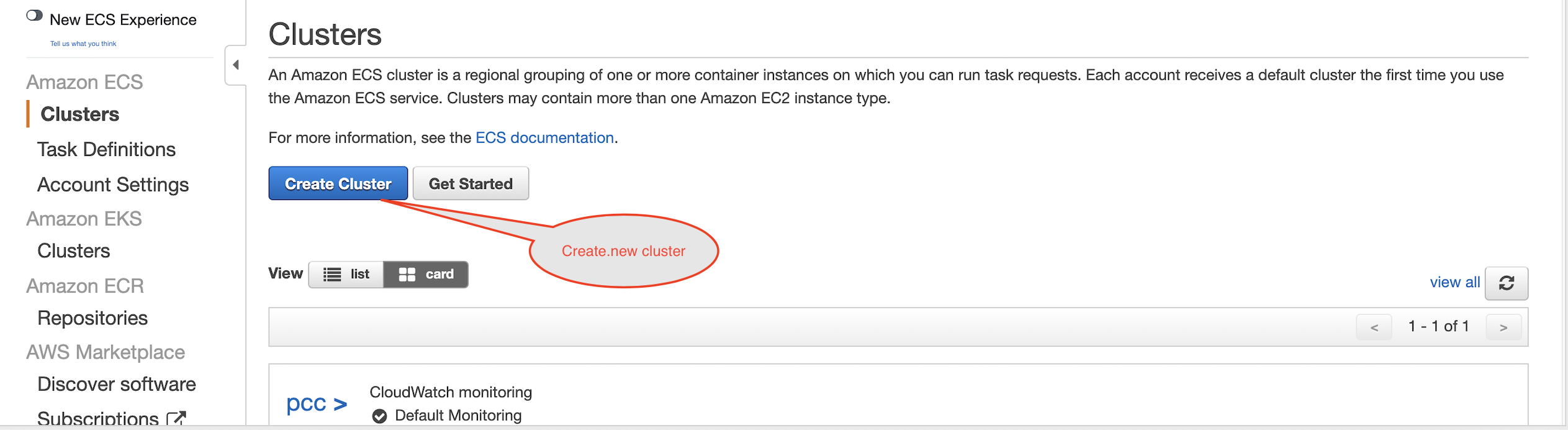

- ログインAWS管理コンソール。

- に行くサービス >ECS

- クリッククラスター次に、Fargate クラスターの 1 つを選択します。

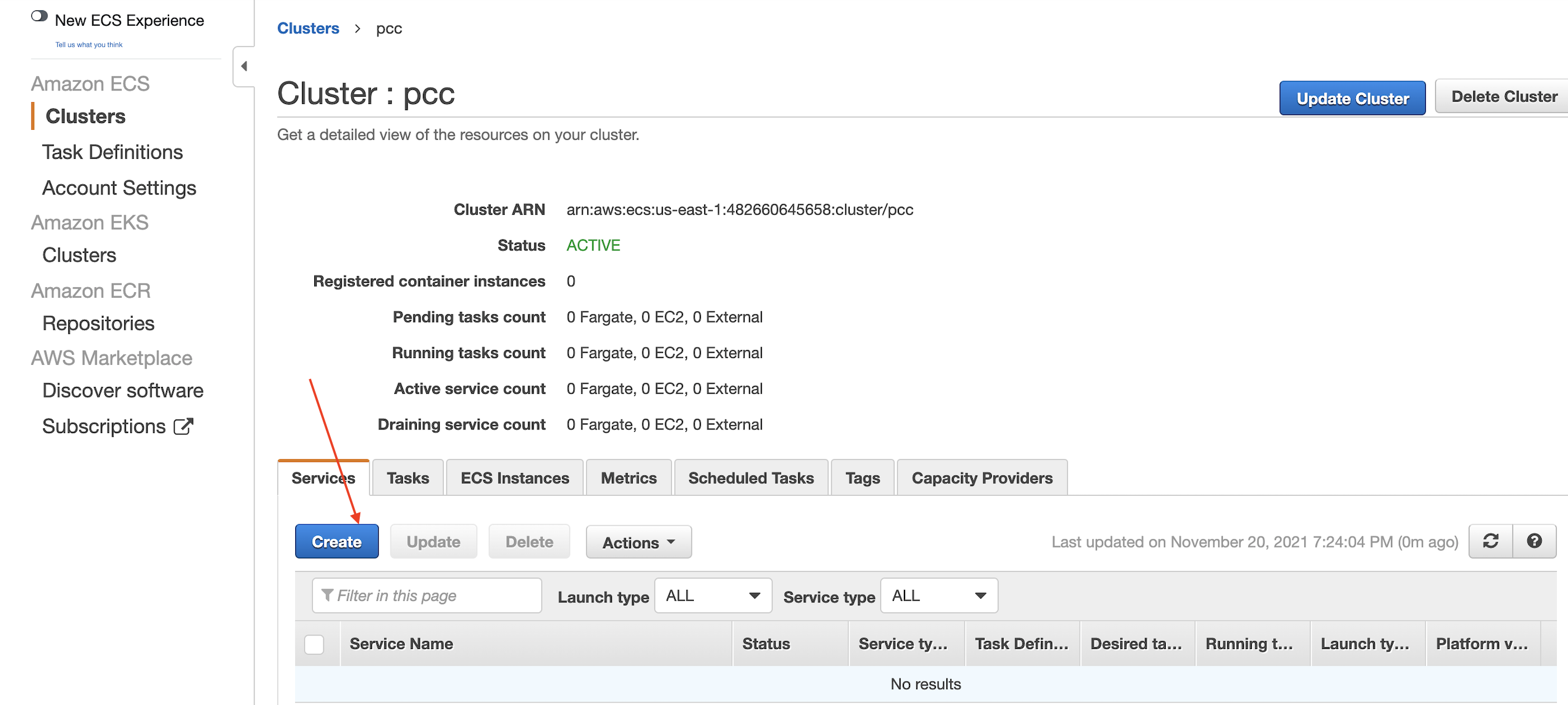

- クリックサービスタブをクリックし、作成

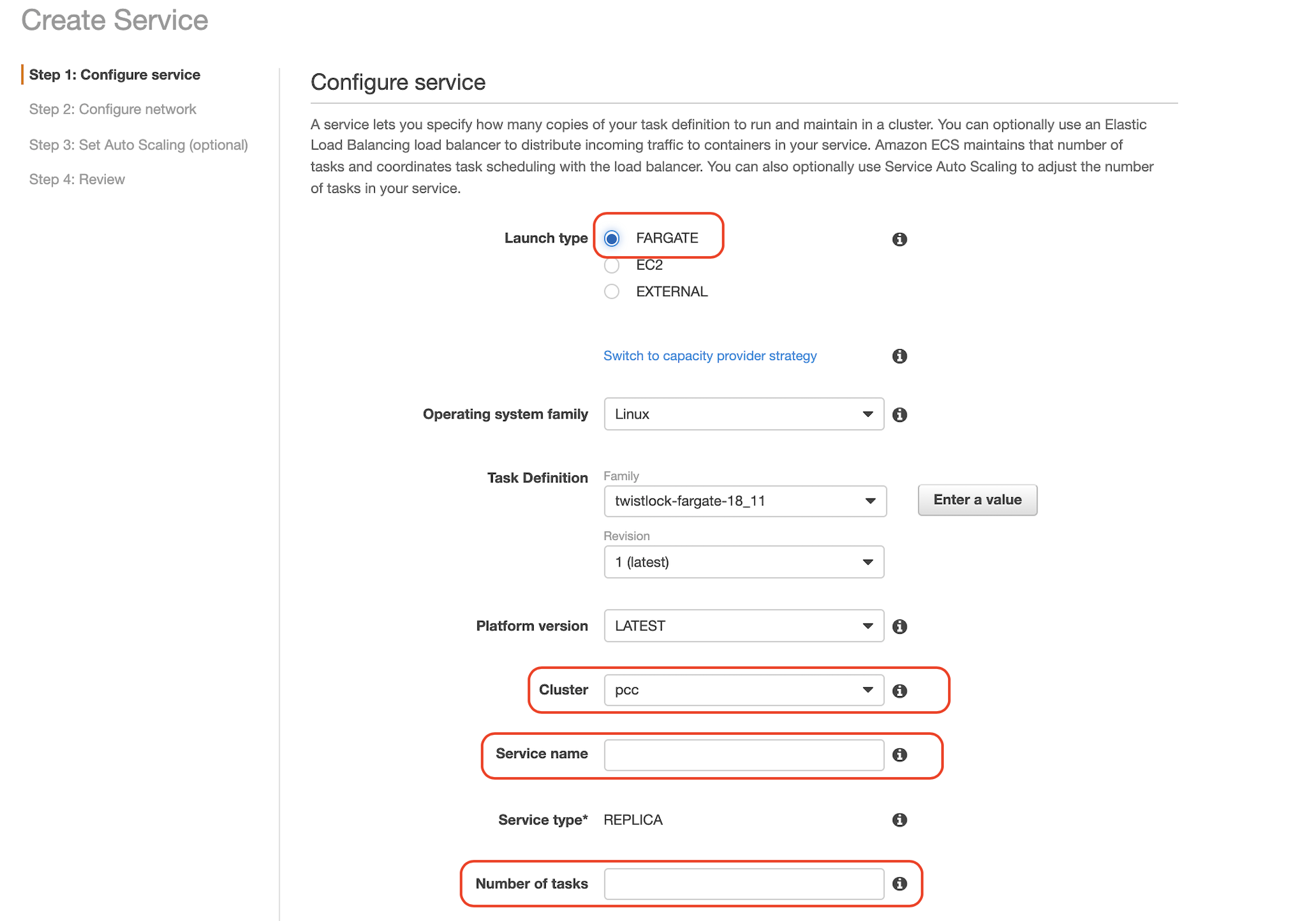

4.1 について発射タイプ選択するFargate

4.2 用タスク定義定義済みのタスクを選択します。

4.3 入力サービス名

4.4 用タスク数入力1

4.2 用タスク定義定義済みのタスクを選択します。

4.3 入力サービス名

4.4 用タスク数入力1

4.5 クリック次のステップ

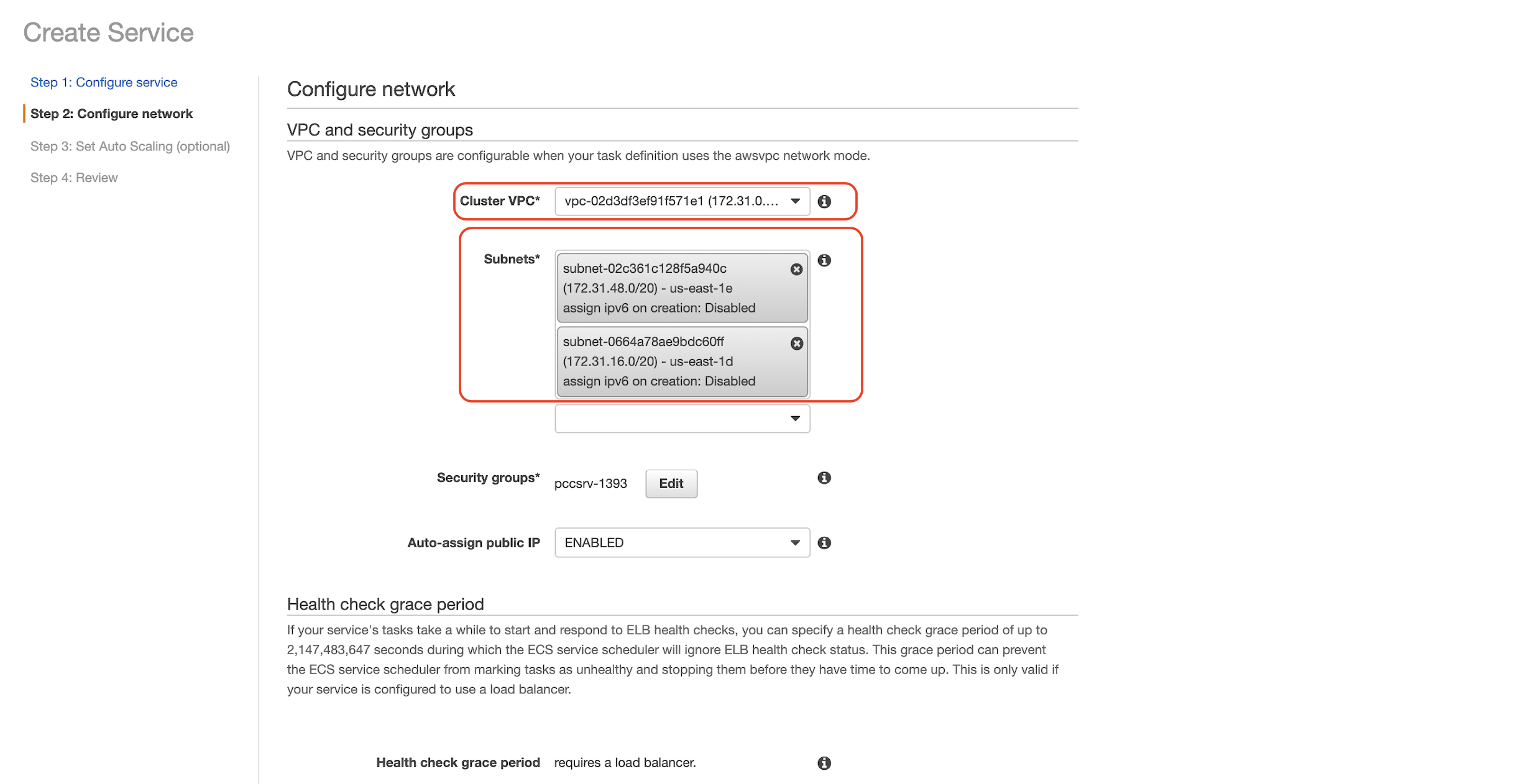

4.6 選択集まるVPCとサブネット次にクリック次のステップ

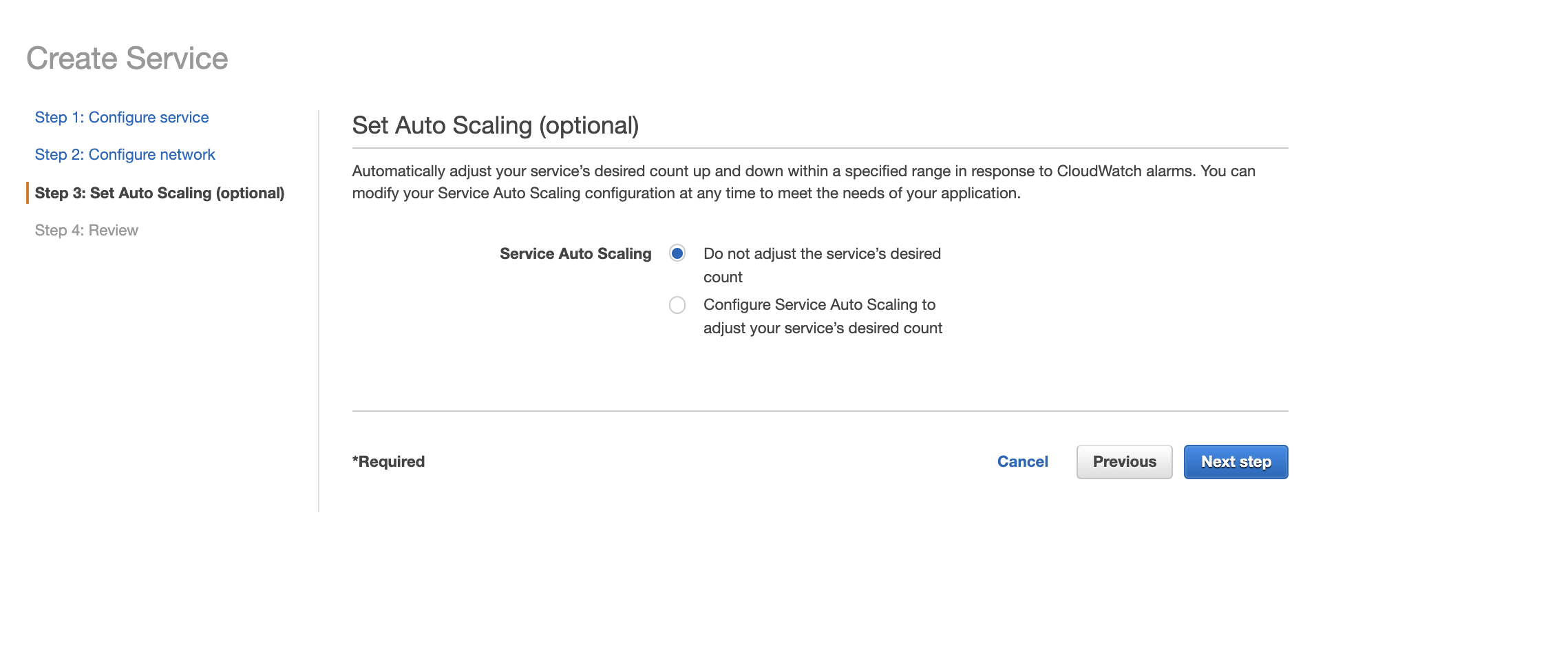

4.7 用サービスのオートスケーリング、選択する次にクリック次のステップ

- サービスの希望数を調整しないでください

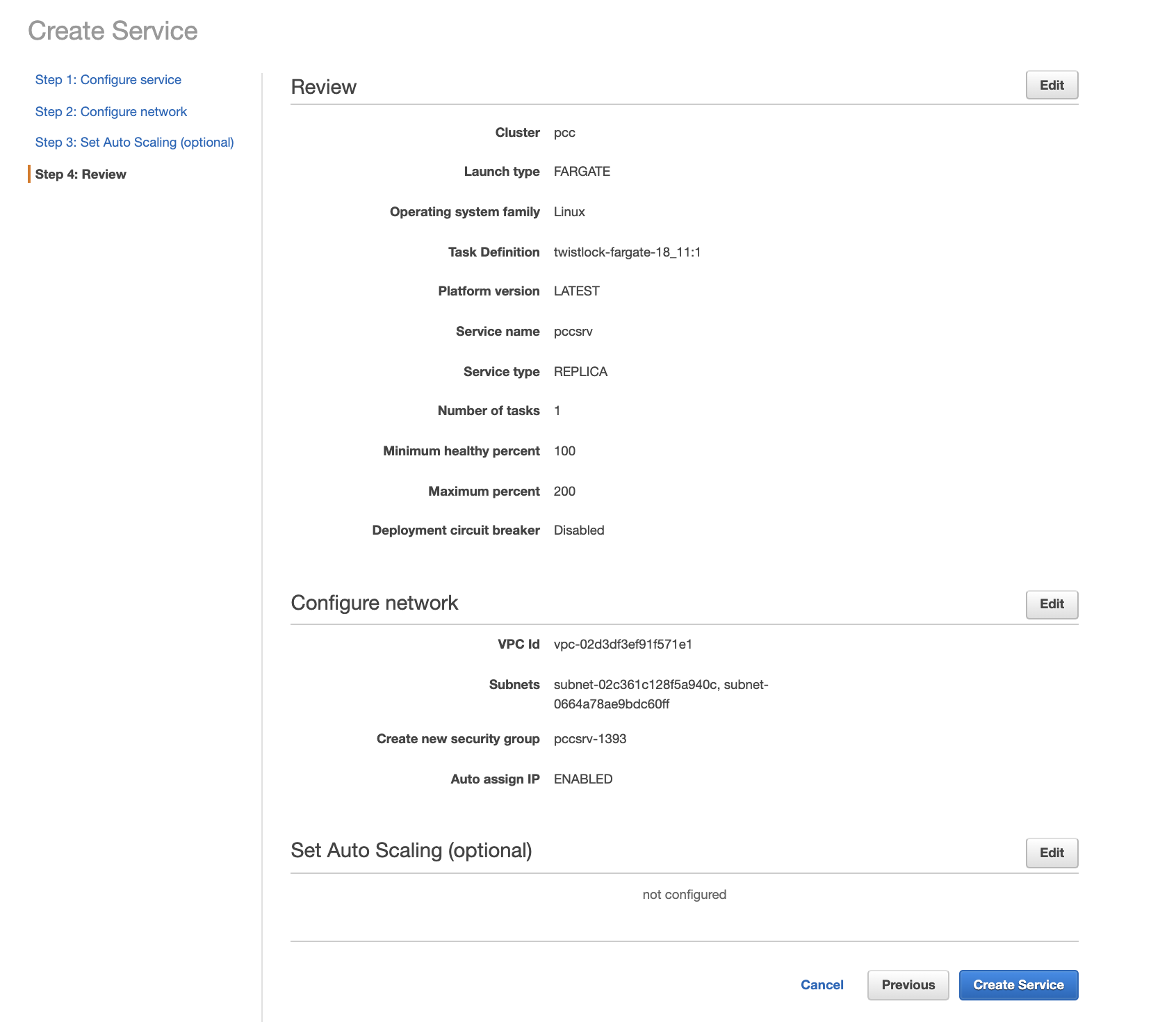

5. 設定を確認してから、サービスの作成

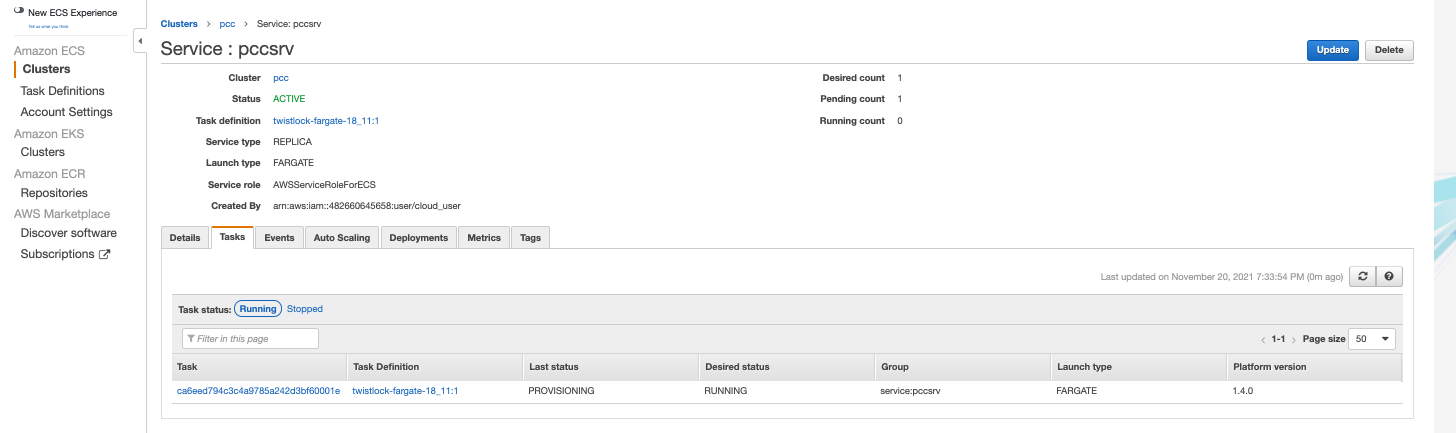

5.1 結果を検証します。

5.2 クリックサービスを見る

5.2 クリックサービスを見る

- Last status が Running の場合、Fargate タスクは実行中です。

- コンテナが実行されています。

6. ディフェンダーをPrisma Cloudコンソール: に移動管理 > 防御者 > 防御者の管理フィルターを追加して fargate タスクを検索しますFargateとステータス: 接続済み

Additional Information

- Prisma Cloud 開発者が作成するコードをFargate コンテナ私たちが守ります。

- 開発者は、対応するためにコードを変更する必要はありませんPrisma Cloud.

- 開発者は、特別なライブラリをロードしたり、ファイルを追加したり、マニフェストを変更したりする必要もありません。

- コンテナをテストまたは本番にデプロイする準備ができたら、新しいタスク定義をAWS.

- Fargate Defender を埋め込むこの方法は、CI /CDパイプライン。

- 開発者は、Prisma CloudAPI Fargate Defender をタスク定義に埋め込みます。

前提条件:

- 埋め込むタスクApp-Embedded Defender は、ネットワーク経由でコンソールのポート 8084 に到達できます。

- A 有効なタスク タスク定義。

- すでに作成済みECS集まる。

- 集まるVPCおよびサブネット。

- タスク ロール。

NOTE:

- タスク定義には、タスク内のイメージの Dokerfile から一致する entrypoint および cmd パラメーターを含める必要があります。

- なぜならPrisma Cloud埋め込みフローの一部として実際の画像を認識しません。これらのパラメーターが存在するかどうかに依存して、App -Defender をタスクの起動フローに組み込みました。

- Dokerfile にエントリポイント パラメーターが含まれていない場合は、タスク定義で /bin/sh などの既定のパラメーターを使用する必要があります。

- ただし、cmd パラメーターはオプションであるため、Dokerfile に cmd パラメーターが含まれていない場合、タスク定義には必要ありません。