Comment configurer des attributs MDM en tant qu’objets HIP pour GlobalProtect à l’aide de Microsoft Intune avec des appareils iOS

34520

Created On 07/23/23 21:08 PM - Last Modified 02/05/25 16:07 PM

Objective

- Ce document explique comment configurer des attributs MDM en tant qu’objets HIP pour GlobalProtect à l’aide de Microsoft Intune avec des appareils iOS

Environment

- Infrastructure GlobalProtect existante

- Appareils IOS gérés par Microsoft Intune MDM

- Attributs MDM utilisés pour l’application des stratégies basées sur HIP

Procedure

Configuration de Microsoft Intune :

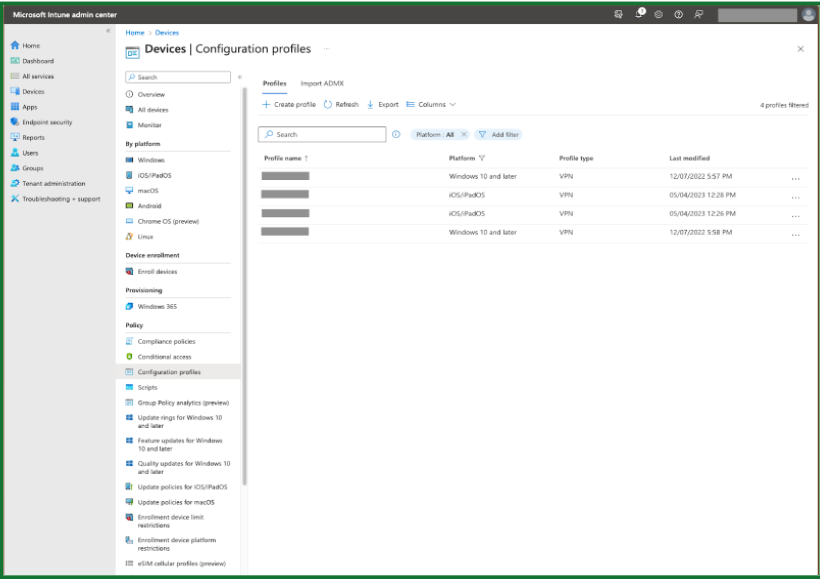

1. Accédez à Appareils → profils de configuration. Sélectionnez le profil approprié et cliquez sur « Modifier » à côté de « Paramètres de configuration ». Remarque : le profil doit être un profil « Modèle VPN » « iOS/iPadOS ». Assurez-vous que le type de connexion est « VPN personnalisé »

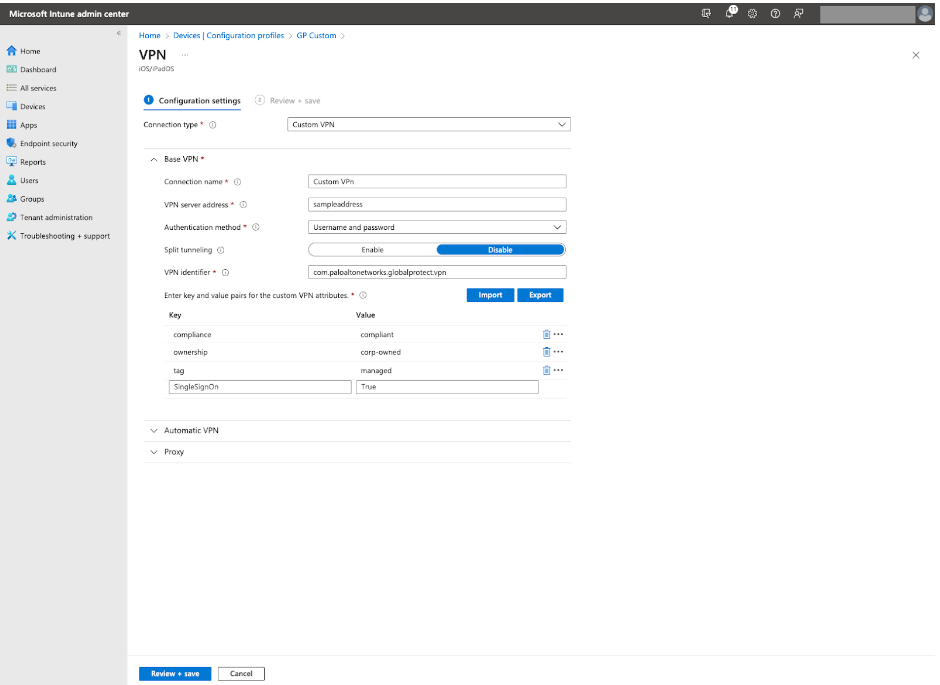

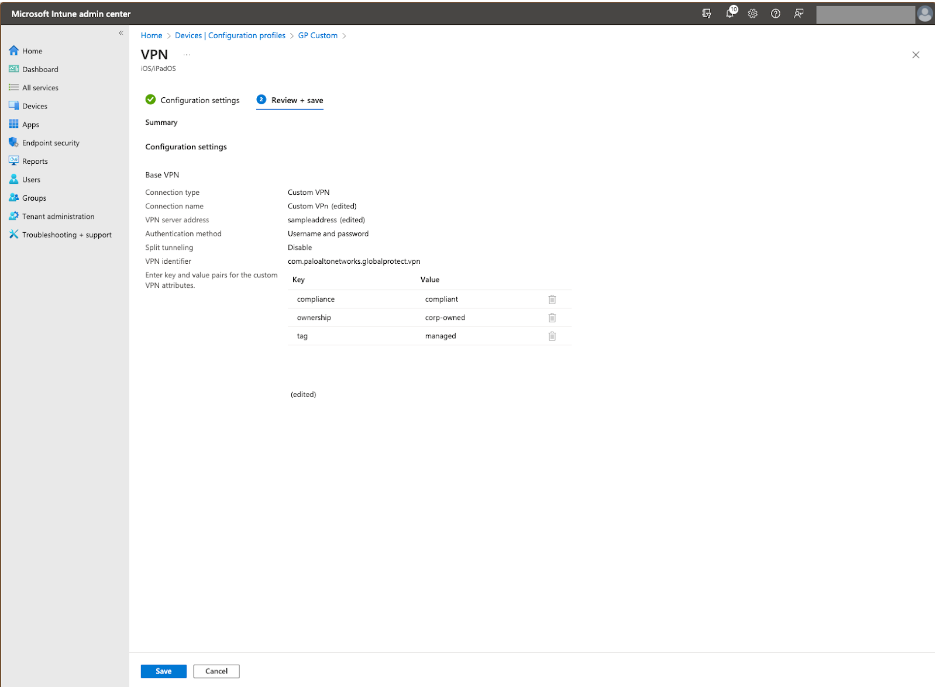

2. Entrez les balises sous « VPN de base » et cliquez sur « Vérifier + enregistrer »

Lorsque vous intégrez votre déploiement GlobalProtect au système MDM Microsoft Intune, l’application GlobalProtect pour appareils iOS peut obtenir les attributs de données suivants : tag, conformité et propriété sont les clés. Les touches sont sensibles à la casse (doivent être en minuscules) et la valeur peut être définie comme n’importe quoi

2. Entrez les balises sous « VPN de base » et cliquez sur « Vérifier + enregistrer »

Lorsque vous intégrez votre déploiement GlobalProtect au système MDM Microsoft Intune, l’application GlobalProtect pour appareils iOS peut obtenir les attributs de données suivants : tag, conformité et propriété sont les clés. Les touches sont sensibles à la casse (doivent être en minuscules) et la valeur peut être définie comme n’importe quoi

- tag : balises pour vous permettre de les associer à d’autres attributs

- conformité : état de conformité pour indiquer si l’appareil iOS est conforme

- ownership : catégorie de propriété de l’appareil iOS (par exemple, propriété des employés)

Configuration du pare-feu :

- Créez l’objet HIP sous « Appareil mobile » → « Balise » et définissez des objets HIP en vérifiant les valeurs que vous avez attribuées dans Microsoft Intune

2.Configurez un profil HIP à l’aide de l’objet HIP configuré à l’étape # 1

3. Les rapports HIP pour les appareils avec le profil VPN MDM incluront les balises

Additional Information

-

Configurer une configuration VPN Always On pour les points de terminaison iOS à l’aide de Microsoft Intune

-

Configurer l’application des politiques basée sur HIP

-

Quelles données l’application GlobalProtect collecte-t-elle sur chaque système d’exploitation