Panorama 管理员访问的授权/限制使用SAML2.0 和访问域 (AD ) 执法

18712

Created On 05/06/22 07:28 AM - Last Modified 03/02/23 01:54 AM

Objective

在类似安全托管服务的环境中,您将利用单个Panorama管理多个客户的防火墙。 本文将回答为每个客户提供对他们拥有的设备组和模板的访问权限的挑战,并且应该隐藏其他客户资源。

您将配置 SAML2.0,在本文中,我们将使用 Okta 作为示例,它将控制用户可以访问的访问域。 有关访问域的更多信息,请单击这里.

至于Panorama部分,您需要配置映射到各自设备组和模板的访问域。

Environment

- Panorama 9.1.x 及以上

- SAML2.0

Procedure

Panorama 配置

1. 使用其设备组和模板配置访问域Panorama> 访问域,结果如下。

2. 验证Panoramasaml-ar 的管理员角色如下;去Panorama> 管理员角色

3.配置管理员以根据SAML身份验证配置文件,Panorama > 管理员

Okta 配置

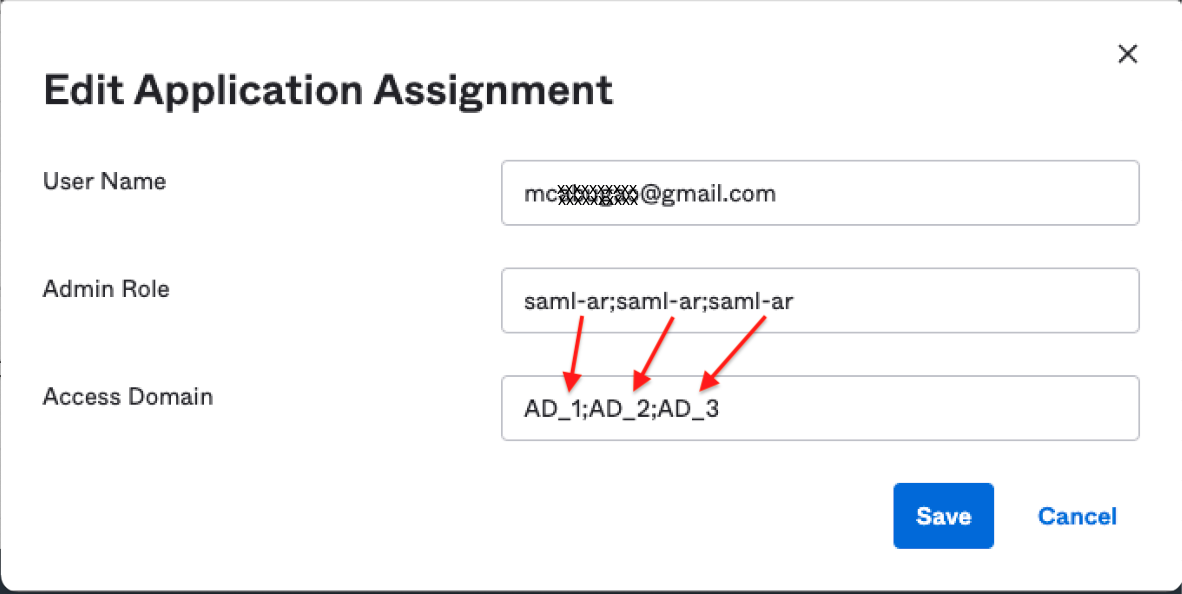

1. 为用户分配适当的管理员角色和访问域;在我们的示例中,用户可以访问 AD_1、AD_2、AD_3;去目录 > 人员 > [单击用户名] > Palo Alto Network - 管理员UI> 点击铅笔标志,这是编辑。

您需要使用分号作为每个管理角色和访问域值的分隔符,

每个管理员角色都将有其相应的访问域,反之亦然。

结果

1. 登录您的Panorama使用您的 SAML2.0 凭证,并验证授予您的访问域,如下所示。

2. authd.log 的示例输出

2022-05-06 13:59:38.118 +1000 debug: add_info_from_auth_profile_to_request(pan_auth_util.c:1045): MFA is not configured for the auth profile. No mfa server ids for the user "mcxxxxx@gmail.com" (prof/vsys: jico-SAML-test/shared)

2022-05-06 13:59:38.118 +1000 debug: pan_auth_allowlist_response_process(pan_auth_state_engine.c:3842): added b_mfa = 0 with 0 factors for SAML authentication request

2022-05-06 13:59:38.118 +1000 debug: pan_auth_send_saml_resp(pan_auth_server.c:1093): Succeed to cache role/adomain saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3 for user mcxxxxxx@gmail.com

2022-05-06 13:59:38.118 +1000 SAML SSO authenticated for user 'mcxxxxx@gmail.com'. auth profile 'jico-SAML-test', vsys 'shared', server profile 'OKTA-using-metadata', IdP entityID 'http://www.okta.com/exk2fojop0CIEYXk45d7', admin role 'saml-ar;saml-ar;saml-ar', access domain 'AD_1;AD_2;AD_3', From: 10.47.115.3.

2022-05-06 13:59:38.118 +1000 debug: _log_saml_respone(pan_auth_server.c:348): Sent PAN_AUTH_SUCCESS SAML response:(authd_id: 7042101092317934609) (return username 'mcxxxxx@gmail.com') (auth profile 'jico-SAML-test') (NameID 'mcxxxxx@gmail.com') (SessionIndex '_dc83a3

e72c60c1b5e2ca8e5c61436b7d') (Single Logout enabled? 'No')

2022-05-06 13:59:38.172 +1000 debug: pan_auth_request_process(pan_auth_state_engine.c:3375): Receive request: msg type PAN_AUTH_REQ_GROUP, conv id 2123, body length 32

2022-05-06 13:59:38.172 +1000 debug: pan_db_funcs_request_process(pan_auth_state_engine.c:1577): init'ing group request (authorization)

2022-05-06 13:59:38.172 +1000 debug: pan_authd_handle_group_req(pan_auth_state_engine.c:1418): start to authorize user "mcxxxxx@gmail.com"

2022-05-06 13:59:38.172 +1000 debug: pan_auth_mgr_get_userinfo(pan_auth_mgr.c:1837): Found userinfo (name/role/ado) cache entry: mcxxxxx/saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3Additional Information

简介SAML

如何配置SAML帕洛阿尔托网络 2.0 - 管理员UI