Panorama を使用した管理者アクセスの承認/制限SAML2.0 およびアクセス ドメイン (AD )施行

17634

Created On 05/06/22 07:28 AM - Last Modified 03/02/23 01:56 AM

Objective

セキュリティ マネージド サービスのような環境では、単一のPanorama複数の顧客のファイアウォールを管理する。 この記事では、各顧客が所有し、他の顧客リソースを非表示にする必要があるデバイス グループとテンプレートへのアクセスを提供するという課題に答えます。

SAML2.0 を構成します。この記事では、ユーザーがアクセスできるアクセス ドメインを制御する例として Okta を使用します。 アクセス ドメインの詳細については、ここ.

に関してはPanoramaその一部として、それぞれのデバイス グループとテンプレートにマップするアクセス ドメインを構成する必要があります。

Environment

- Panorama 9.1.x 以降

- SAML2.0

Procedure

Panorama 構成

1. デバイス グループとテンプレートを使用してアクセス ドメインを設定します。Panorama > アクセスドメイン、結果は以下のとおりです。

2. 次のことを確認します。Panorama saml-ar の管理者ロールは次のとおりです。に行くPanorama> 管理者の役割

3.に対して認証するように管理者を構成します。SAML認証プロファイル、Panorama > 管理者

Okta の設定

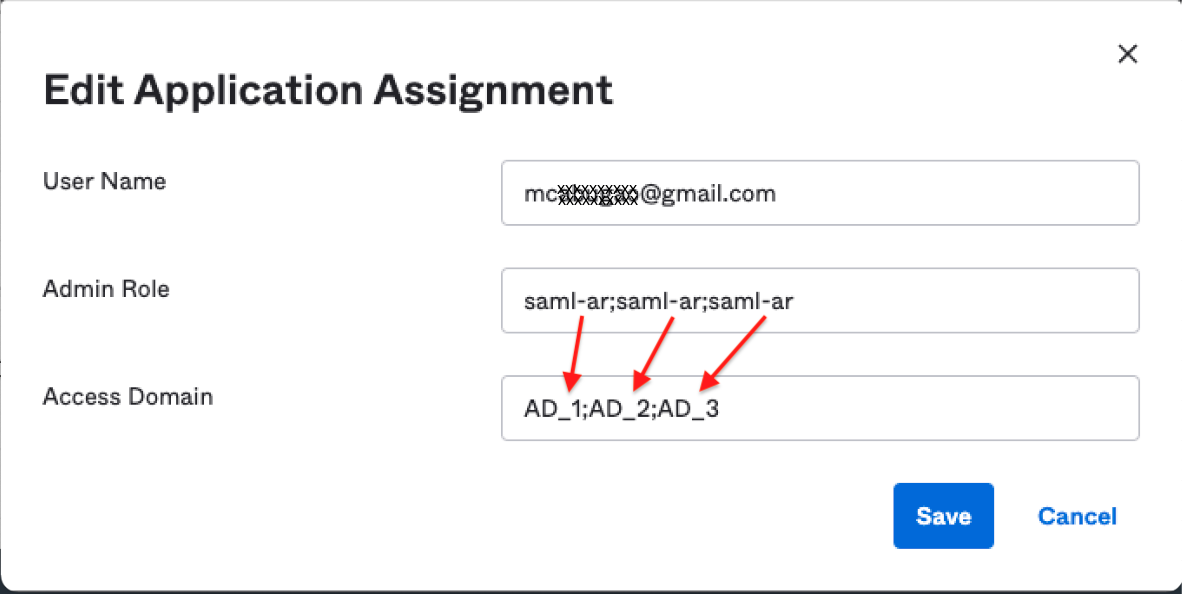

1. ユーザーに適切な管理者の役割とアクセス ドメインを割り当てます。この例では、ユーザーは AD_1、AD_2、AD_3 にアクセスできます。に行くディレクトリ > 人 > [ユーザー名をクリック] > Palo Alto Network - AdminUI > 鉛筆記号をクリックし、これが編集です。

各管理者ロールとアクセス ドメインの値のセパレータとしてセミコロンを使用する必要があります。

各管理者の役割には対応するアクセス ドメインがあり、その逆も同様です。

結果

1. ログインPanoramaSAML2.0 クレデンシャルを使用して、以下に示すように付与されたアクセス ドメインを確認します。

2. authd.log の出力例

2022-05-06 13:59:38.118 +1000 debug: add_info_from_auth_profile_to_request(pan_auth_util.c:1045): MFA is not configured for the auth profile. No mfa server ids for the user "mcxxxxx@gmail.com" (prof/vsys: jico-SAML-test/shared)

2022-05-06 13:59:38.118 +1000 debug: pan_auth_allowlist_response_process(pan_auth_state_engine.c:3842): added b_mfa = 0 with 0 factors for SAML authentication request

2022-05-06 13:59:38.118 +1000 debug: pan_auth_send_saml_resp(pan_auth_server.c:1093): Succeed to cache role/adomain saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3 for user mcxxxxxx@gmail.com

2022-05-06 13:59:38.118 +1000 SAML SSO authenticated for user 'mcxxxxx@gmail.com'. auth profile 'jico-SAML-test', vsys 'shared', server profile 'OKTA-using-metadata', IdP entityID 'http://www.okta.com/exk2fojop0CIEYXk45d7', admin role 'saml-ar;saml-ar;saml-ar', access domain 'AD_1;AD_2;AD_3', From: 10.47.115.3.

2022-05-06 13:59:38.118 +1000 debug: _log_saml_respone(pan_auth_server.c:348): Sent PAN_AUTH_SUCCESS SAML response:(authd_id: 7042101092317934609) (return username 'mcxxxxx@gmail.com') (auth profile 'jico-SAML-test') (NameID 'mcxxxxx@gmail.com') (SessionIndex '_dc83a3

e72c60c1b5e2ca8e5c61436b7d') (Single Logout enabled? 'No')

2022-05-06 13:59:38.172 +1000 debug: pan_auth_request_process(pan_auth_state_engine.c:3375): Receive request: msg type PAN_AUTH_REQ_GROUP, conv id 2123, body length 32

2022-05-06 13:59:38.172 +1000 debug: pan_db_funcs_request_process(pan_auth_state_engine.c:1577): init'ing group request (authorization)

2022-05-06 13:59:38.172 +1000 debug: pan_authd_handle_group_req(pan_auth_state_engine.c:1418): start to authorize user "mcxxxxx@gmail.com"

2022-05-06 13:59:38.172 +1000 debug: pan_auth_mgr_get_userinfo(pan_auth_mgr.c:1837): Found userinfo (name/role/ado) cache entry: mcxxxxx/saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3Additional Information

の紹介SAML

設定方法SAMLPalo Alto Networks の 2.0 - 管理者UI