Panorama autorisation/restriction pour l’accès administrateur à l’aide de la version 2.0 et Application du domaine d’accès SAML (AD)

18674

Created On 05/06/22 07:28 AM - Last Modified 03/02/23 01:55 AM

Objective

Dans un environnement tel que les services gérés de sécurité, vous en exploiterez un seul Panorama pour gérer les pare-feu de plusieurs clients. Cet article répond au défi consistant à fournir à chaque client l’accès aux groupes d’appareils et aux modèles qu’il possède et doit masquer les autres ressources client.

Vous allez configurer SAML2.0 et, dans cet article, nous utiliserons Okta comme exemple qui contrôlera le domaine d'accès auquel les utilisateurs peuvent accéder. Pour plus d’informations sur Access Domain, cliquez ici .

En ce qui concerne la Panorama partie, vous devrez configurer les domaines d'accès qui correspondent à leurs groupes d'appareils et modèles respectifs.

Environment

- Panorama 9.1.x et versions ultérieures

- SAML2.0

Procedure

Panorama Configuration

1. Configurez le domaine d’accès avec son groupe de périphériques et son modèle à partir de Panorama > domaine d’accès, et le résultat est comme ci-dessous.

2. Vérifiez que le rôle d’administrateur Panorama pour saml-ar est comme ci-dessous ; accédez à Panorama > Rôles

d’administrateur 3.Configurer l’administrateur pour qu’il s’authentifie auprès du profil d’authentification SAML , Panorama > administrateur

Configuration d’Okta

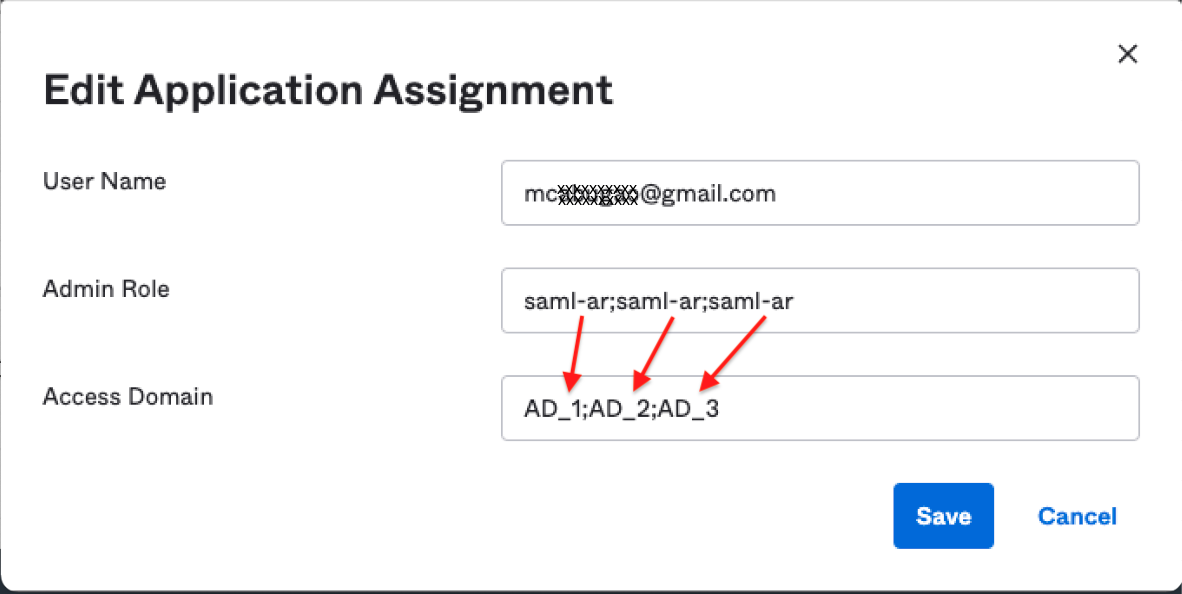

1. Attribuez à l’utilisateur le rôle d’administrateur et le domaine d’accès appropriés; dans notre exemple, AD_1, AD_2, AD_3 sera accessible à l’utilisateur ; accédez à Directory > People > [cliquez sur le nom d’utilisateur] > Palo Alto Network - Admin UI > cliquez sur le signe en crayon, qui est la modification.

Vous devrez utiliser un point-virgule comme séparateur pour chaque valeur de rôle d’administrateur et de domaine d’accès,

et chaque rôle d’administrateur aura son domaine d’accès correspondant et vice-versa.

Résultat

1. Connectez-vous à votre à l’aide Panorama de vos informations d’identification SAML2.0 et vérifiez les domaines d’accès qui vous ont été accordés comme indiqué ci-dessous.

2. Exemple de sortie d’authd.log

2022-05-06 13:59:38.118 +1000 debug: add_info_from_auth_profile_to_request(pan_auth_util.c:1045): MFA is not configured for the auth profile. No mfa server ids for the user "mcxxxxx@gmail.com" (prof/vsys: jico-SAML-test/shared)

2022-05-06 13:59:38.118 +1000 debug: pan_auth_allowlist_response_process(pan_auth_state_engine.c:3842): added b_mfa = 0 with 0 factors for SAML authentication request

2022-05-06 13:59:38.118 +1000 debug: pan_auth_send_saml_resp(pan_auth_server.c:1093): Succeed to cache role/adomain saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3 for user mcxxxxxx@gmail.com

2022-05-06 13:59:38.118 +1000 SAML SSO authenticated for user 'mcxxxxx@gmail.com'. auth profile 'jico-SAML-test', vsys 'shared', server profile 'OKTA-using-metadata', IdP entityID 'http://www.okta.com/exk2fojop0CIEYXk45d7', admin role 'saml-ar;saml-ar;saml-ar', access domain 'AD_1;AD_2;AD_3', From: 10.47.115.3.

2022-05-06 13:59:38.118 +1000 debug: _log_saml_respone(pan_auth_server.c:348): Sent PAN_AUTH_SUCCESS SAML response:(authd_id: 7042101092317934609) (return username 'mcxxxxx@gmail.com') (auth profile 'jico-SAML-test') (NameID 'mcxxxxx@gmail.com') (SessionIndex '_dc83a3

e72c60c1b5e2ca8e5c61436b7d') (Single Logout enabled? 'No')

2022-05-06 13:59:38.172 +1000 debug: pan_auth_request_process(pan_auth_state_engine.c:3375): Receive request: msg type PAN_AUTH_REQ_GROUP, conv id 2123, body length 32

2022-05-06 13:59:38.172 +1000 debug: pan_db_funcs_request_process(pan_auth_state_engine.c:1577): init'ing group request (authorization)

2022-05-06 13:59:38.172 +1000 debug: pan_authd_handle_group_req(pan_auth_state_engine.c:1418): start to authorize user "mcxxxxx@gmail.com"

2022-05-06 13:59:38.172 +1000 debug: pan_auth_mgr_get_userinfo(pan_auth_mgr.c:1837): Found userinfo (name/role/ado) cache entry: mcxxxxx/saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3Additional Information

Introduction à SAML

la configuration SAML 2.0 pour les réseaux de Palo Alto - Admin UI