Panorama autorización/restricción para el acceso de administrador mediante SAML la aplicación 2.0 y Access Domain (AD)

18652

Created On 05/06/22 07:28 AM - Last Modified 03/02/23 01:55 AM

Objective

En un entorno como los servicios administrados de seguridad, aprovechará uno solo Panorama para administrar los firewalls de varios clientes. Este artículo responderá al desafío de proporcionar a cada cliente acceso a los grupos de dispositivos y plantillas que posee y debe ocultar otros recursos del cliente.

Configurará SAML2.0 y, en este artículo, usaremos Okta como ejemplo que controlará el dominio de acceso al que pueden acceder los usuarios. Para obtener más información sobre Access Domain, haga clic aquí .

En cuanto a la Panorama parte, deberá configurar los dominios de acceso que se asignan a sus respectivos grupos de dispositivos y plantillas.

Environment

- Panorama 9.1.x y superior

- SAML2.0

Procedure

Panorama Configuración

1. Configure el dominio de acceso con su grupo de dispositivos y plantilla desde Panorama > dominio de acceso, y el resultado es el siguiente.

2. Verifique que el rol de administrador para saml-ar sea el Panorama siguiente; vaya a Panorama > Roles

de administrador 3.Configurar el administrador para que se autentique con el perfil de SAML autenticación, Panorama > administrador

Configuración de Okta

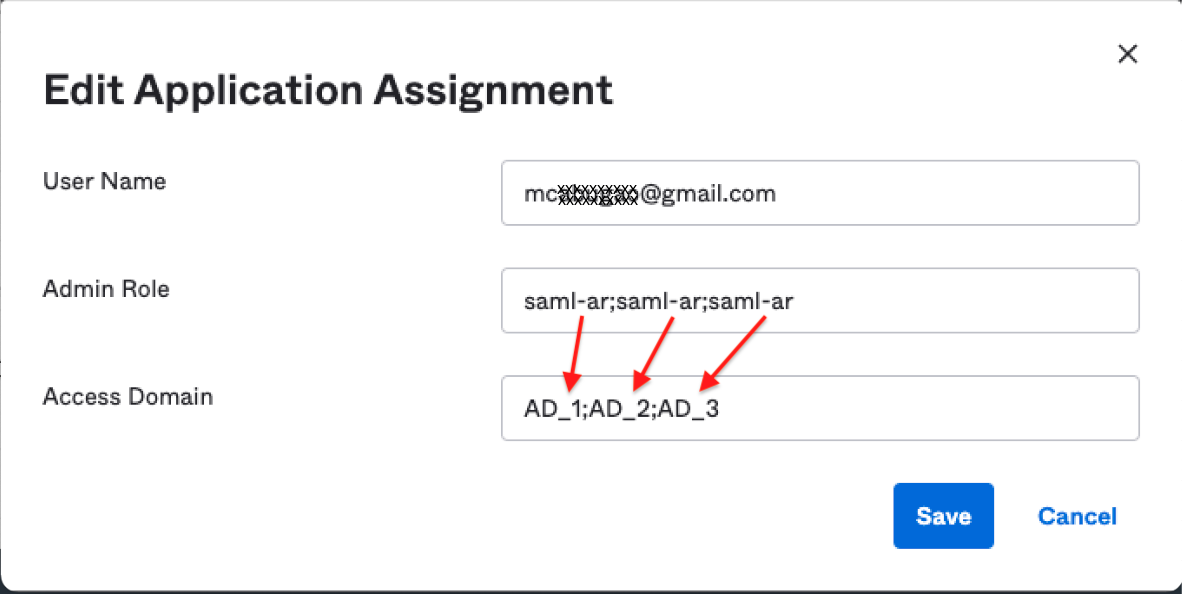

1. Asigne al usuario el rol de administrador y el dominio de acceso adecuados; En nuestro ejemplo, AD_1, AD_2, AD_3 será accesible para el usuario; vaya a Directorio > personas > [haga clic en el nombre de usuario] > Palo Alto Network - Admin UI > haga clic en el signo de lápiz, que es la edición.

Deberá usar un punto y coma como separador para cada rol de administrador y valor de dominio de acceso,

y cada rol de administrador tendrá su dominio de acceso correspondiente y viceversa.

Resultado

1. Inicie sesión con su credencial Panorama SAML2.0 y verifique los dominios de acceso que se le otorgan como se muestra a continuación.

2. Salida de muestra de authd.log

2022-05-06 13:59:38.118 +1000 debug: add_info_from_auth_profile_to_request(pan_auth_util.c:1045): MFA is not configured for the auth profile. No mfa server ids for the user "mcxxxxx@gmail.com" (prof/vsys: jico-SAML-test/shared)

2022-05-06 13:59:38.118 +1000 debug: pan_auth_allowlist_response_process(pan_auth_state_engine.c:3842): added b_mfa = 0 with 0 factors for SAML authentication request

2022-05-06 13:59:38.118 +1000 debug: pan_auth_send_saml_resp(pan_auth_server.c:1093): Succeed to cache role/adomain saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3 for user mcxxxxxx@gmail.com

2022-05-06 13:59:38.118 +1000 SAML SSO authenticated for user 'mcxxxxx@gmail.com'. auth profile 'jico-SAML-test', vsys 'shared', server profile 'OKTA-using-metadata', IdP entityID 'http://www.okta.com/exk2fojop0CIEYXk45d7', admin role 'saml-ar;saml-ar;saml-ar', access domain 'AD_1;AD_2;AD_3', From: 10.47.115.3.

2022-05-06 13:59:38.118 +1000 debug: _log_saml_respone(pan_auth_server.c:348): Sent PAN_AUTH_SUCCESS SAML response:(authd_id: 7042101092317934609) (return username 'mcxxxxx@gmail.com') (auth profile 'jico-SAML-test') (NameID 'mcxxxxx@gmail.com') (SessionIndex '_dc83a3

e72c60c1b5e2ca8e5c61436b7d') (Single Logout enabled? 'No')

2022-05-06 13:59:38.172 +1000 debug: pan_auth_request_process(pan_auth_state_engine.c:3375): Receive request: msg type PAN_AUTH_REQ_GROUP, conv id 2123, body length 32

2022-05-06 13:59:38.172 +1000 debug: pan_db_funcs_request_process(pan_auth_state_engine.c:1577): init'ing group request (authorization)

2022-05-06 13:59:38.172 +1000 debug: pan_authd_handle_group_req(pan_auth_state_engine.c:1418): start to authorize user "mcxxxxx@gmail.com"

2022-05-06 13:59:38.172 +1000 debug: pan_auth_mgr_get_userinfo(pan_auth_mgr.c:1837): Found userinfo (name/role/ado) cache entry: mcxxxxx/saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3Additional Information

Introducción a SAML

cómo configurar SAML 2.0 para redes de Palo Alto - admin UI