Panorama Autorisierung/Einschränkung für Administratorzugriff mit SAML 2.0 und Erzwingung der Zugriffsdomäne (AD)

18660

Created On 05/06/22 07:28 AM - Last Modified 03/02/23 01:54 AM

Objective

In einer Umgebung wie Security Managed Services nutzen Sie eine einzige Panorama , um die Firewalls mehrerer Kunden zu verwalten. Dieser Artikel beantwortet die Herausforderung, jedem Kunden Zugriff auf die Gerätegruppen und Vorlagen zu gewähren, die er besitzt, und sollte andere Kundenressourcen ausblenden.

Sie konfigurieren SAML2.0, und in diesem Artikel verwenden wir Okta als Beispiel, das die Zugriffsdomäne steuert, auf die Benutzer zugreifen können. Für weitere Informationen über Access Domain, klicken Sie hier .

In diesem Panorama Teil müssen Sie die Zugriffsdomänen konfigurieren, die den jeweiligen Gerätegruppen und Vorlagen zugeordnet sind.

Environment

- Panorama 9.1.x und höher

- SAML2.0

Procedure

Panorama Konfiguration

1. Konfigurieren Sie die Zugriffsdomäne mit ihrer Gerätegruppe und Vorlage aus Panorama > Zugriffsdomäne, und das Ergebnis ist wie folgt.

2. Stellen Sie sicher, dass die Panorama Administratorrolle für saml-ar wie folgt lautet; wechseln Sie zu Panorama > Administratorrollen

3.Konfigurieren des Administrators für die Authentifizierung anhand des SAML Authentifizierungsprofils Panorama > Administrator

Okta-Konfiguration

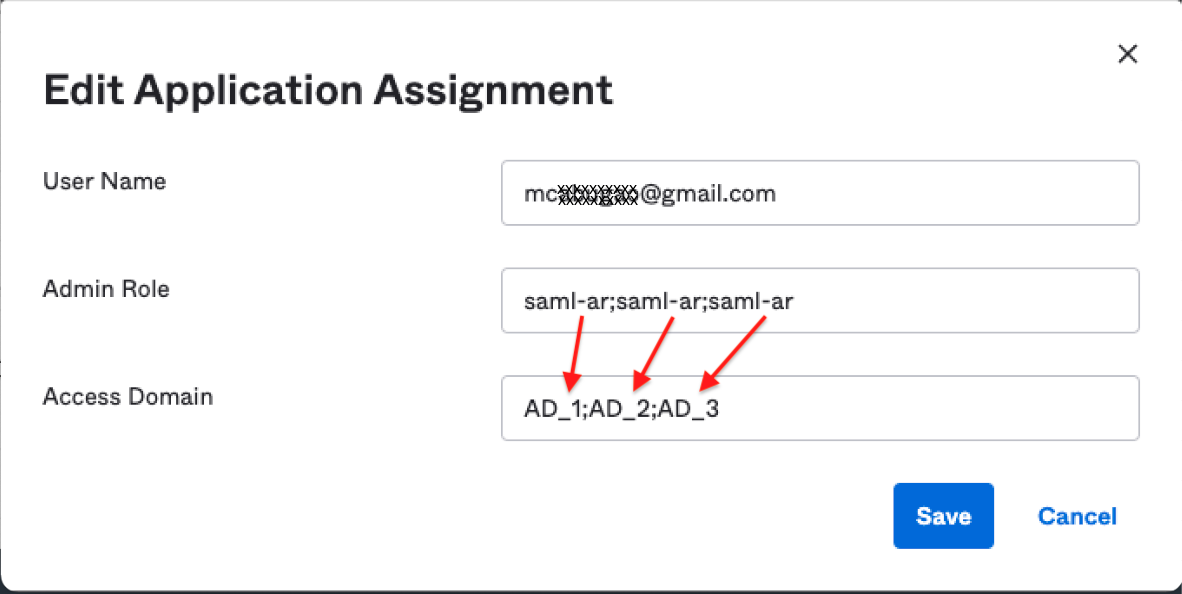

1. Weisen Sie dem Benutzer die entsprechende Administratorrolle und Zugriffsdomäne zu. In unserem Beispiel, AD_1, AD_2, AD_3 für den Benutzer zugänglich sind; Gehen Sie zu Directory > People > [klicken Sie auf den Benutzernamen] > Palo Alto Network - Admin UI > klicken Sie auf das Bleistiftzeichen, das ist die Bearbeitung.

Sie müssen ein Semikolon als Trennzeichen für jeden Wert für Administratorrolle und Zugriffsdomäne verwenden,

und jede Administratorrolle hat die entsprechende Zugriffsdomäne und umgekehrt.

Ergebnis

1. Melden Sie sich mit Ihren SAML2.0-Anmeldeinformationen an und Panorama überprüfen Sie die Zugriffsdomänen, die Ihnen gewährt wurden, wie unten gezeigt.

2. Beispielausgabe von authd.log

2022-05-06 13:59:38.118 +1000 debug: add_info_from_auth_profile_to_request(pan_auth_util.c:1045): MFA is not configured for the auth profile. No mfa server ids for the user "mcxxxxx@gmail.com" (prof/vsys: jico-SAML-test/shared)

2022-05-06 13:59:38.118 +1000 debug: pan_auth_allowlist_response_process(pan_auth_state_engine.c:3842): added b_mfa = 0 with 0 factors for SAML authentication request

2022-05-06 13:59:38.118 +1000 debug: pan_auth_send_saml_resp(pan_auth_server.c:1093): Succeed to cache role/adomain saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3 for user mcxxxxxx@gmail.com

2022-05-06 13:59:38.118 +1000 SAML SSO authenticated for user 'mcxxxxx@gmail.com'. auth profile 'jico-SAML-test', vsys 'shared', server profile 'OKTA-using-metadata', IdP entityID 'http://www.okta.com/exk2fojop0CIEYXk45d7', admin role 'saml-ar;saml-ar;saml-ar', access domain 'AD_1;AD_2;AD_3', From: 10.47.115.3.

2022-05-06 13:59:38.118 +1000 debug: _log_saml_respone(pan_auth_server.c:348): Sent PAN_AUTH_SUCCESS SAML response:(authd_id: 7042101092317934609) (return username 'mcxxxxx@gmail.com') (auth profile 'jico-SAML-test') (NameID 'mcxxxxx@gmail.com') (SessionIndex '_dc83a3

e72c60c1b5e2ca8e5c61436b7d') (Single Logout enabled? 'No')

2022-05-06 13:59:38.172 +1000 debug: pan_auth_request_process(pan_auth_state_engine.c:3375): Receive request: msg type PAN_AUTH_REQ_GROUP, conv id 2123, body length 32

2022-05-06 13:59:38.172 +1000 debug: pan_db_funcs_request_process(pan_auth_state_engine.c:1577): init'ing group request (authorization)

2022-05-06 13:59:38.172 +1000 debug: pan_authd_handle_group_req(pan_auth_state_engine.c:1418): start to authorize user "mcxxxxx@gmail.com"

2022-05-06 13:59:38.172 +1000 debug: pan_auth_mgr_get_userinfo(pan_auth_mgr.c:1837): Found userinfo (name/role/ado) cache entry: mcxxxxx/saml-ar;saml-ar;saml-ar/AD_1;AD_2;AD_3Additional Information

Einführung in SAML

die Konfiguration SAML von 2.0 für Palo Alto-Netzwerke - Admin UI