Der Zugriff auf eine bestimmte Website schlägt mit Entschlüsselungsfehlern fehl "TLS Handshake-Fehler. Schwerwiegende Warnung HandshakeFailure vom Server erhalten"

76147

Created On 04/14/22 09:05 AM - Last Modified 05/15/23 09:28 AM

Symptom

- A Auf eine bestimmte Website kann nicht zugegriffen werden, wenn der Datenverkehr entschlüsselt SSL wird.

- Auf dieselbe Website kann zugegriffen werden, wenn sie durch SSL Entschlüsselung umgangen wird.

- Es gibt keine spezifische Browser-Fehlermeldung außer "Diese Website kann nicht erreicht werden"

- Die Entschlüsselungsprotokolle zeigenTLS einen Handshake-Fehler an. Schwerwiegende Warnung Handshake-Fehler vom Server erhalten".

Environment

- Prisma Access mit SSL aktivierter Entschlüsselung.

- Schichten NGFW laufen oder höher mit SSL aktivierter Entschlüsselung.

- PAN-OS 10.0.

Cause

- Dieses Problem tritt auf, wenn der Server eine bestimmte Verschlüsselungssammlung oder einen TLS Parameter, der im Client-Hello-Paket gesendet wird, nicht unterstützt.

- Die Verschlüsselungskontrolle der Palo Alto-Entschlüsselung SSL erfolgt über ein SSL Forward-Proxy-Entschlüsselungsprofil. Die vom Browser gesendete Client-Begrüßung wird geändert, und nur Verschlüsselungen, die im Entschlüsselungsprofil aktiviert sind, werden an den Server gesendet.

- In einigen Fällen unterstützen einige Server möglicherweise nur ältere Verschlüsselungstypen, und wenn sie im SSL Forward-Proxy-Entschlüsselungsprofil nicht aktiviert sind, lehnt der Server die Client-Begrüßung ab, was zu dieser Situation führt, und generiert das Protokoll "Received fatal alert HandshakeFailure from server"

Resolution

- Identifizieren Sie die Verschlüsselungssammlung, die vom Server unterstützt wird, anhand einer funktionierenden TLS Handshake-Erfassung. (Siehe Paketerfassung KB )

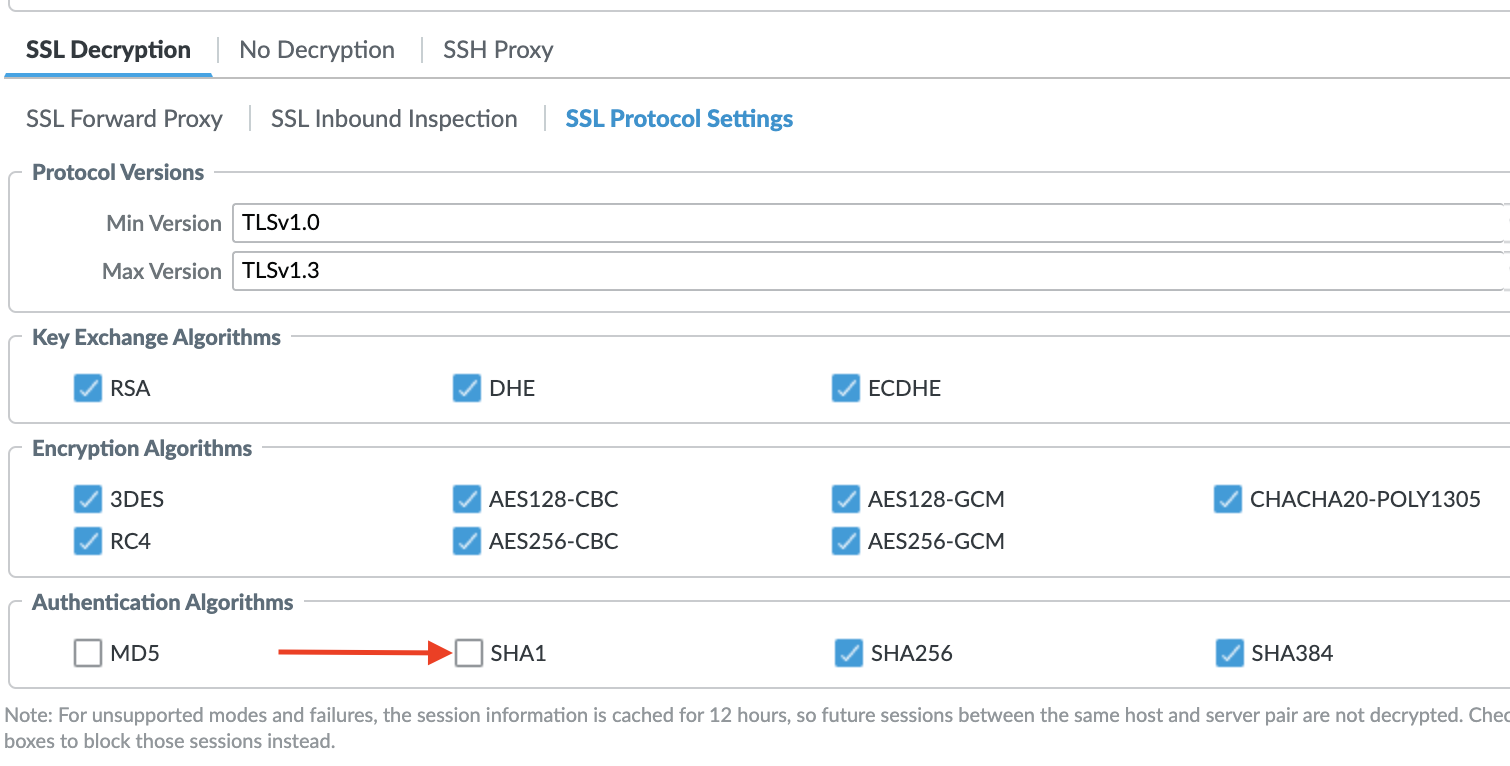

- Aktivieren Sie diesen Verschlüsselungsparameter im SSL Forward-Proxy-Entschlüsselungsprofil (: Objekte > Entschlüsselung > Entschlüsselungsprofil > (Name) > Entschlüsselungs- >SSH SSL ProtokolleinstellungenGUI)

- Alternativ können Sie eine Regel ohne Entschlüsselung für das Spezifische URL erstellen, um die SSL Entschlüsselung zu umgehen, wenn das Unternehmen policy es nicht zulässt, ältere Verschlüsselungsparameter zu aktivieren.

Additional Information

Schritte zum Isolieren und Identifizieren des Problems:

- Führen Sie die Erfassungen auf dem oder Strata Prisma Access NGFW durch, um die Details des Handshake-Fehlers zu finden. (Hinweis: - Für Prisma Access die Aufnahmen kann nur von TAC)

- Die Erfassungen zeigen TLS einen Handshake-Fehler von der Serverseite.

- Führen Sie eine Paketerfassung auf dem funktionierenden Clientcomputer durch.

- Dies kann durch Umgehen des Clients aus dem NGFWPrisma Access /-Pfad oder durch Umgehung der URL from-Entschlüsselung erfolgen.

- Überprüfen Sie den Server Hello-Teil des Pakets, und notieren Sie sich die vom Server ausgewählte Verschlüsselungssammlung.

- Diese Informationen können verwendet werden, um zu überprüfen, ob alle Parameter in der vom Server akzeptierten Verschlüsselungssammlung im SSL Forward-Proxy-Entschlüsselungsprofil aktiviert sind, und um den fehlenden Parameter zu finden.

- Analysieren Sie nun die vorherigen Erfassungen erneut, um das Client-Hallo anzuzeigen. Überprüfen Sie die Liste der Verschlüsselungsanzüge, die die vom Server akzeptierte Verschlüsselungssuite nicht enthält.

- Es ist deutlich ersichtlich, dass die Verschlüsselungssuite, die vom Server unterstützt und akzeptiert wird, nicht als Teil der Client-Begrüßung gesendet wird, daher wird der Handshake-Fehler erwartet.

- Überprüfen Sie das Forward-Proxy-Entschlüsselungsprofil, das SSL der Entschlüsselungsregel zugeordnet ist, um festzustellen, dass der SHA1-Authentifizierungsalgorithmus deaktiviert ist.

GUI: Objekte > Entschlüsselung > Entschlüsselungsprofil-> (Name) > Entschlüsselungs- >SSH SSL Protokolleinstellungen

- Dies ist der Grund, warum die Cipher Suite TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA während der SSL Entschlüsselung nicht gesendet wird.

- Wenn Sie SHA1 in diesem Forward-Proxy-Entschlüsselungsprofil aktivieren, wird das Problem hier behoben.

- Die gleichen Schritte können angewendet werden, um alle anderen Parameter zu identifizieren, die SSL im Forward-Proxy-Entschlüsselungsprofil nicht aktiviert sind und ein Problem mit dem TLS Handshake verursachen.

- Informationen zum Proxy-Entschlüsselungsprofil finden Sie SSL unter SSL Proxy-Entschlüsselungsprofil weiterleiten

Siehe ähnlichen Artikel: So identifizieren Sie die Ursache für SSL Entschlüsselungsfehler