Accès sanctionné pour Office365 Enterprise à l’aide de HTTP l’insertion de l’en-tête

86706

Created On 01/21/20 15:16 PM - Last Modified 03/26/21 18:03 PM

Objective

Auparavant, il y avait une disposition pour autoriser uniquement les cas sanctionnés de comptes d’entreprise Office365 et bloquer les comptes d’entreprise et de consommation non sanctionnés. Cela a été fait en créant une application personnalisée basée sur le domaine utilisé pour se connecter aux comptes d’entreprise Office365. Toutefois, cela n’est plus possible en raison de certaines modifications apportées à l’extrémité Microsoft, ce qui signifie que tout trafic correspondant à une application personnalisée correspondant à des domaines sanctionnés sera identifié comme le bureau d’application prédéfinis-365-base.

Environment

HTTP Dispositif d’insertion d’en-tête dans les appareils Palo Alto Networks.

Procedure

La solution de contournement est d’utiliser la fonction HTTP insertion header.

- La première étape consiste à créer une URL catégorie personnalisée pour les domaines Microsoft.

Ensuite, nous devons nous assurer que ce trafic est décrypté.

- Créez une règle de Policy décryptage et, dans l’onglet Service/Catégorie, ajoutez la catégorie qui a URL été créée dans URL l’étape précédente.

- Dans l’onglet Options, assurez-vous que l’action est définie sur Déchiffrer et que le type est défini sur SSL Proxy forward.

Maintenant, nous devons modifier ou créer un profil de URL filtrage.

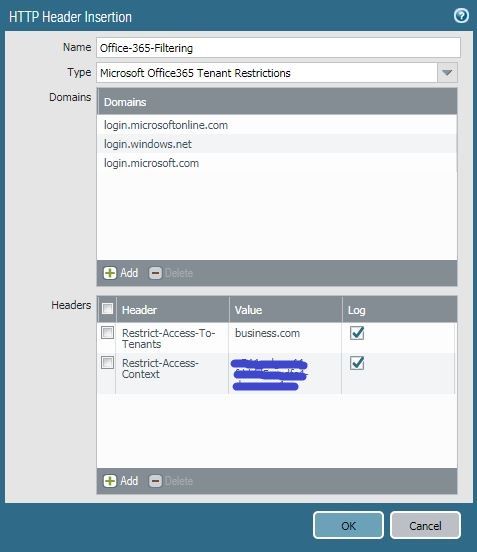

- Sélectionnez HTTP Insertion en-tête dans le dialogue URL de profil de filtrage.

- Ajouter une entrée.

Vous fournissez à restrict-Access-To-Tenants une liste des locataires que vous souhaitez permettre à vos utilisateurs d’accéder.

- Vous pouvez utiliser n’importe quel domaine enregistré auprès d’un locataire pour identifier le locataire de cette liste.

Vous fournissez à Restrict-Access-Context l’annuaire ID qui fixe la restriction de locataire.

- Vous pouvez trouver votre répertoire ID sur le portail Azure. Connectez-vous en tant qu’administrateur, sélectionnez Azure Active Directory, puis sélectionnez Propriétés.

docs.microsoft.com/en-us/azure/active-directory/active-directory-tenant-restrictions

L’idée est que vous modifiez HTTP l’en-tête avec une cible locataire pour Office365. La règle autorisera le trafic, mais puisque vous définissez quelle instance Office365 vous essayez d’auth contre, s’ils ont essayé de se connecter avec un compte Office365 qui ne fait pas partie de ce locataire de votre domaine, Microsoft va le bloquer.

En outre, n’oubliez pas de définir l’action de URL la catégorie personnalisée qui a été créée pour permettre dans le profil de URL filtrage. Lorsque vous essayez d’accéder au domaine non autorisé, vous devez voir la page de réponse de Microsoft comme ci-dessous.