Migration d’une paire multi-vSYS Firewall HA activée à la Panorama gestion

66335

Created On 11/29/18 09:59 AM - Last Modified 03/26/21 17:28 PM

Symptom

Lors de l’importation multi-vSYS activé pairs à la deuxième étape d’importation par les pairs HA Panorama échoue en raison HA d’erreur:

Exemple ci-dessous:

Opération Statut d’importation

terminé Résultats échoués

Détails

- Appareil: 001701010233

- Modèle: Lab80-249-PA-3050

- Groupe d’appareils : Personnalisé

- Options : Importer des objets tels que partagés si possible

- N’a pas ajouté de nœuds importés de l’appareil à Panorama . Validation a échoué.

Environment

- PAN-OS 8,0 et plus.

- Palo Alto Firewall .

- Tout Panorama .

Cause

Cette erreur est causée par le nom vSYS en double que Panorama le va créer un modèle pour chaque vSYS et retournera l’échec de validation que le nom vsys existent déjà.

configd debug log fournit cette information :

> less mp-log configd.log

2018-11-29 01:26:58.223 -0800 debug: pan_jobmgr_process_job(pan_job_mgr.c:2953): device configuration import job was successful

2018-11-29 01:26:58.223 -0800 Error: pan_cfg_validate_config_import(pan_cfg_config_import_handler.c:3101):

device group devices/entry[@name='localhost.localdomain']/device-group/entry[@name='vsys-1'] already exists <========

2018-11-29 01:26:58.223 -0800 Error: pan_cfg_device_config_import_fini(pan_cfg_config_import_handler.c:3750):

Failed to add imported nodes from device to Panorama. Validation failed.

Resolution

Etape 1:

- Désactiver la synchronisation de configuration entre les HA pairs.Remarque : Répétez ces étapes pour les deux pare-feu de la HA paire.

- Connectez-vous à l’interface Web sur chacun firewall d’eux, et modifiez la section Configuration.

- Effacer activer Config Sync et cliquez sur OK .

- Engagez les modifications de configuration sur chaque firewall .

Etape 2:

- Connectez-vous firewall à chacun Panorama d’eux à .

- Connectez-vous à l’interface Web sur chacun firewall d’eux, modifiez les Panorama paramètres.

- Dans les Panorama champs Serveurs, entrez les IP adresses des serveurs Panorama de gestion, confirmez et Panorama Policy les objets et périphériques et modèles réseau sont activés et sélectionnez OK .

- Engagez les modifications de configuration sur chaque firewall .

Etape 3:

- firewallAjoutez-en un en tant qu’appareil géré

- Connectez-vous Panorama à , cliquez sur Ajouter.

- Entrez le numéro de série de chacun firewall et cliquez OK sur .

- Sélectionnez engagez vos modifications.

- Vérifiez que l’état de l’appareil pour firewall chacun est connecté.

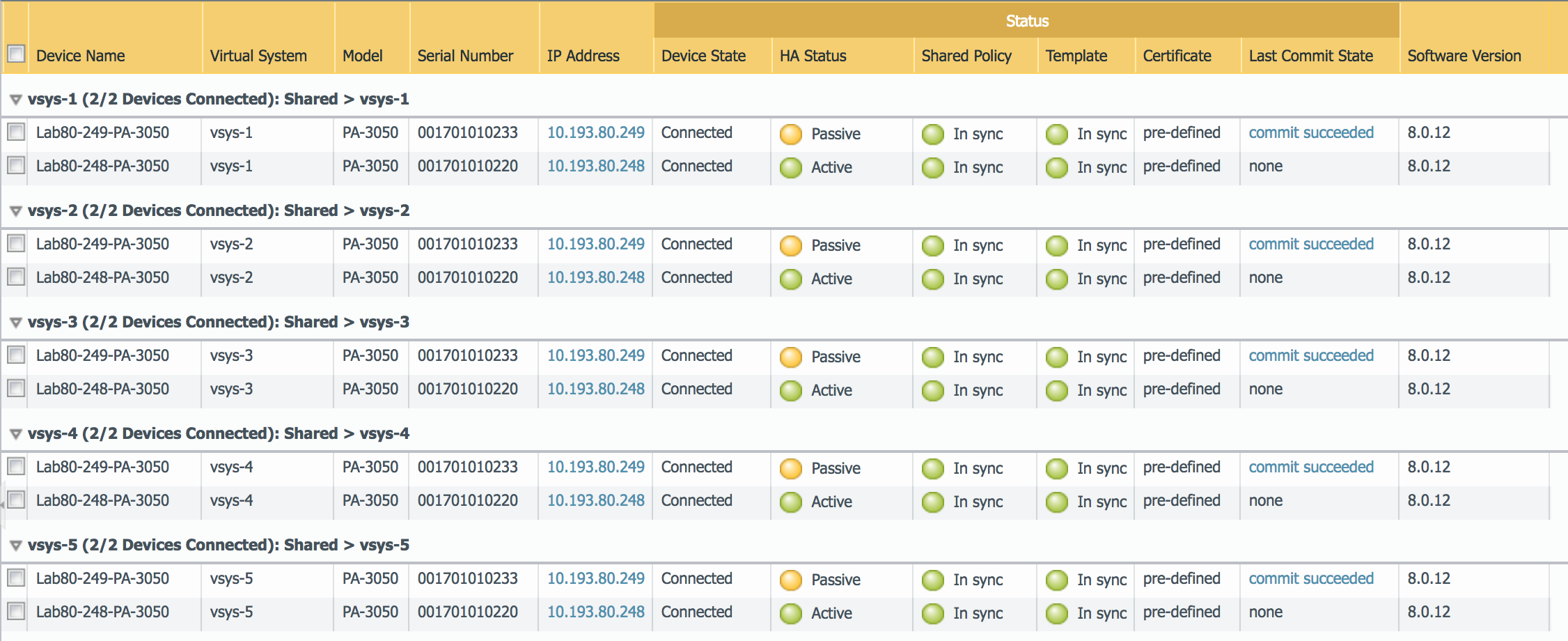

Note: Vous devriez avoir une entrée par vSYS ( Ci-dessous exemple 5 vSYS par firewall )

Etape 4:

- Importer le groupe d’appareils et la configuration du HA modèle de peer-1 seulement à Panorama .

Remarque : La commande n’a pas d’importance, vous pouvez soit commencer à importer Active sur cette étape, puis importer passive ou le contraire.

- À Panorama partir de , cliquez sur La configuration de l’appareil d’importationPanorama pour sélectionner l’appareil.

- Sélectionnez engagez vos modifications.

- Poussez la configuration vers firewall l’importé à l’étape 4.

- Dans Panorama , sélectionnez sélectionnez Export ou push device config bundle.

- Sélectionnez l’appareil, OK sélectionnez et push & commit.

- Sélectionnez OK une fois l’exportation terminée avec succès.

- Poussez vers les périphériques le groupe d’appareils et la configuration du modèle firewall à l’étape 4 seulement.

- Sélectionnez vérifiez que le groupe et le modèle de l’appareil sont synchronisés pour le firewall .

Remarque : Si cette étape a été couronnée de succès, la vue doit être ci-dessous capture d’écran :

Étape 6:

- Supprimez les groupes d’appareils importés à l’étape 4, puis HA- importez la configuration du groupe d’appareils peer-2 et du modèle vers Panorama .

- Dans Panorama certains Panorama groupes >'appareils et sélectionnez les groupes d’appareils liés HA- à peer-1 ( Pas besoin de s’engager à Panorama )

- À Panorama partir de , cliquez sur La configuration de l’appareil d’importation Panoramapour , et sélectionnez le deuxième appareil.

- Sélectionnez engagez vos modifications.

- Poussez la configuration vers firewall l’importé à l’étape 6.

- Dans Panorama , sélectionnez sélectionnez Export ou push device config bundle.

- Sélectionnez l’appareil, OK sélectionnez et push & commit.

Étape 8:

- Associez HA peer-1 et HA peer-2 en un seul groupe d’appareils.

- Dans Panorama certains groupes Panorama >'appareils et modifiez chaque groupe d’appareils en HA- ajoutant peer-1

- Dans Panorama engagez vos modifications.

Remarque : Si le commit a réussi, les groupes d’appareils devraient ressembler à une capture d’écran ci-dessous :

Étape 9:

- Poussez config sur les deux appareils.

- Dans Panorama certains commit > à l’appareil et sélectionnez les deux groupes d’appareils et modèles.

- Sélectionnez vérifiez que le groupe et le modèle de l’appareil sont synchronisés pour le firewall .

Remarque : Si cette étape a été couronnée de succès, la vue doit être ci-dessous capture d’écran :

Étape 10:

- Activer la synchronisation de configuration entre les HA pairs.

- Connectez-vous à l’interface Web sur chacun firewall d’eux, et modifiez la section Configuration.

- Sélectionnez Activer Config Sync et cliquez OK .

- Engagez les modifications de configuration sur chaque firewall .